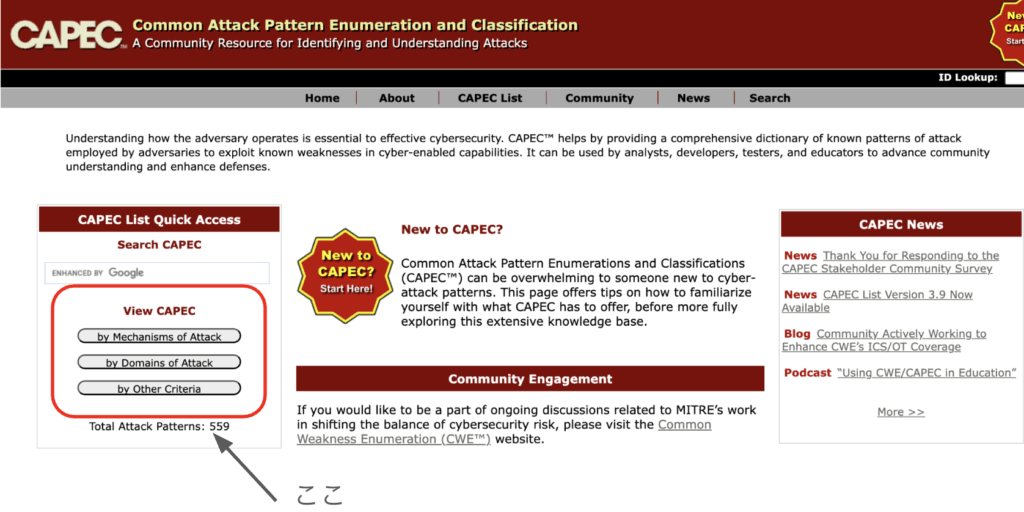

Common Attack Pattern Enumeration and Classification (CAPEC)は、一般的な攻撃パターンの公開カタログとなっており、CWE-IDとマッピングされていて、攻撃者が脆弱性をどのように悪用するかを理解するのに役立ちます。

以下では、MITREのCAPEC公式情報から、CAPECに関して簡単にまとめています。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

CAPEC(Common Attack Pattern Enumeration and Classification)

CAPECは、U.S. Department of Homeland Security(米国国土安全保障省)のOffice of Cybersecurity and Communications (CS&C)により作られました。CAPECリストは2007年に公開された後コミュニティからの貢献により更新されており、攻撃パターンの特定や共有のための標準的なメカニズムとなっています。

CAPECを確認する

CAPECはCWEと同じように、ツリー構造で整理されています。これはMITREの公式サイトの左側のリンクで確認することができます。

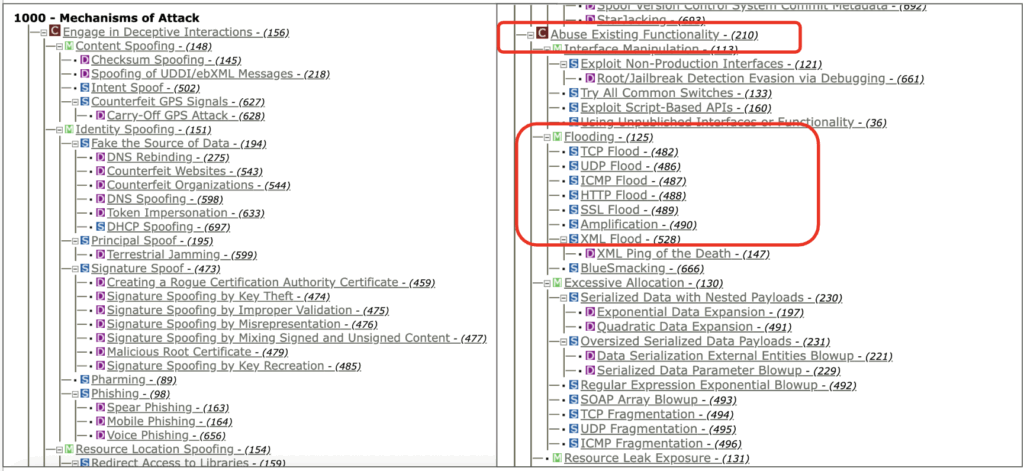

by Mechanisms of Attack

このビューでは、脆弱性を悪用する際に使用されるメカニズムに基づいて、攻撃パターンをツリー構造で整理しています。

こちらのビューで「TCP Flood」を探してみましょう。こちらのビューでは、「Abuse Existing Functionality(既存の機能の悪用)」->「Flooding」->「TCP Flood」の様に整理されています。

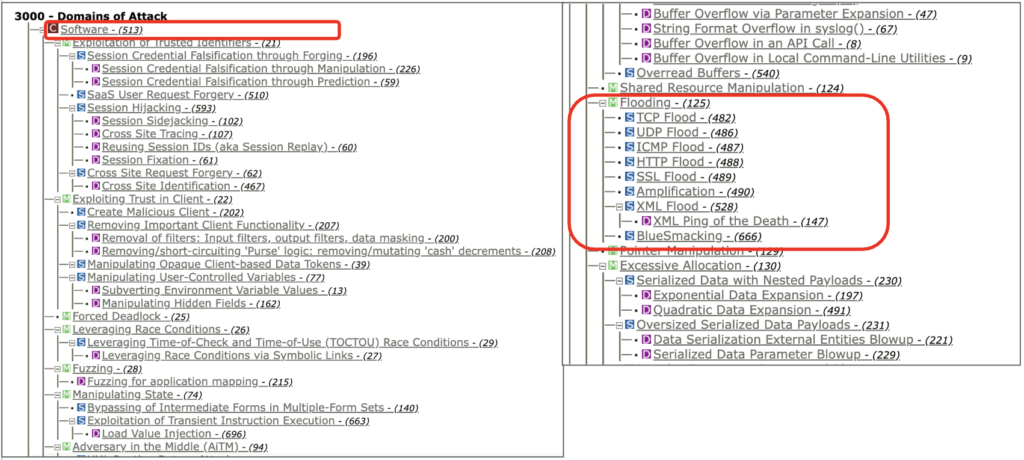

by Domains of Attack

このビューでは、攻撃ドメインに基づいて攻撃パターンをツリー構造で整理しています。

こちらのビューでも「TCP Flood」を探してみましょう。こちらのビューでは、「Software」->「Flooding」->「TCP Flood」の様に整理されています。

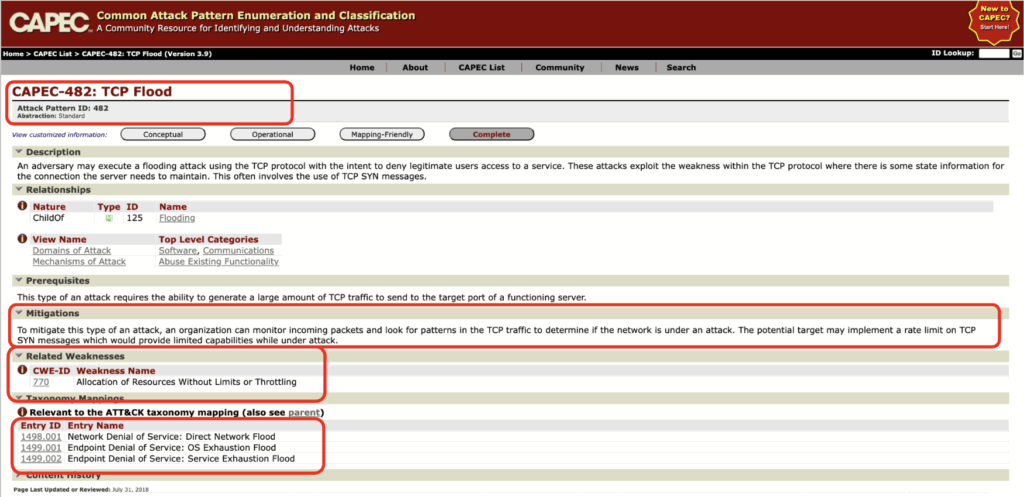

「CAPEC-482: TCP Flood」を見てみる

どちらのビューでも表示されている「TCP Flood」をクリックして、内容を確認してみましょう。

- 「CAPEC-482: TCP Flood」として、CAPECのAttac Pattern ID: 482がアサインされています。

- 「Mitigations」の箇所に、この攻撃の緩和策として「受信パケットを監視し、TCPトラフィックのパターンを探して、ネットワークが攻撃を受けているかどうかを判断できます。潜在的な標的は、攻撃を受けている間は制限されるように、TCP SYNメッセージにレート制限を実装することが出来ます。」としています。

- 「Related Weakness」の箇所に、関係するCWE-ID(ここではCWE-770: Allocation of Resources Without Limits or Throttling)が記載されています。

- 「Relevant to the ATT&CK taxonomy mapping」として、関連するMITRE ATT&CKのTechniques/Sub-Techniques( (T1498.001) Network Denial of Service: Direct Network Floodなど)が記載されています。

CAPECの使い方

CAPECはCWE-IDに紐づけられているため、脆弱性が出た際にCWE-IDを確認することで、そのCWE-IDからどの様な攻撃が行われる可能性があるかを知ることが出来ます。

脆弱性管理を行なっている際に「この脆弱性って、結局どう悪用されるの?」という疑問を持たれる場合があると思いますが、その様な際の説明として用いることが出来ます。

CAPEC-IDも併せて情報収集しておくことで、脆弱性管理により説得力を持たせることが出来ます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)