RansomHouseは2021年末ごろから活動が観測されていましたが、近年では2025年10月にアスクルがランサムウェア攻撃を受け、eコマース事業が混乱に陥り、顧客のサプライヤーデータが流出しています。この攻撃により、日本の小売業界におけるサプライチェーンの脆弱性に対する深刻な懸念が高まりました。

以下では、このRansomHouseについて簡単にまとめています。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

RansomHouseとは

RansomHouseは登場初期頃と現在(2025/11/25)では様相が少し変わっています。以下では、昔の情報と現在の情報を分けて説明しています。

2022年頃のRansomHouse(Water Balinsugu)

RansomHouseランサムウェアグループは、2021年12月にSaskatchewan Liquor and Gaming Authority (SLGA)を襲ったのが最初に観測されたものとされています。RansomHouseのメンバーがどういうものかは曖昧ですが、RansomHouseの代表者は東欧訛りで英語を話していたそうです。

2022年6月、RansomHouseは半導体メーカーのAMDを侵害しました。この際に、AMDの内部ネットワークに接続された7万以上のデバイスリストを含む、450GBの財務データを盗んだとされています。 この際には、RansomHouseは「AMDのシステム管理者がパスワードとして『password』を使用していた」と主張していた模様です。

2022年5月のCyberint: The New RansomHouse on The Blockのレポートによると、RansomHouseはこの時点では暗号化を使用せず、盗み出したデータを用いた脅迫を行なっていました。つまり、いわゆる「ノーウェアランサム」の形態だった模様です。

また、RansomHouseは自らを「Public Messenger」と称しており、攻撃の目的としてはシステムを適切に保護していない組織や、バグバウンティプログラムを尊重していないような組織をターゲットにして、セキュリティを軽視する標的を「悪者扱いする」様な動きをしていた様です。

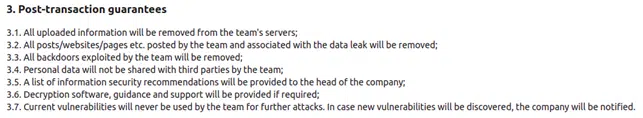

そのため、被害者と一般コミュニティには、彼らが正直なグループであり、一度支払いをすれば、攻撃の過程でどのように脆弱性を悪用したのか等のレポートを提供するという形で交渉を行なっていました。また、彼らが盗んだ情報を削除することを約束し、被害者のネットワークに現在あるバックドアも削除すると主張していました。

またTrendMicroではRansomHubを「Water Balinsugu」という脅威アクターとして2021年後半から追跡していたそうです。こちらのTrendMicroの調査でも、RansomHubは当初はデータを暗号化せずに被害組織から窃取したデータに対する身代金を要求する、いわゆる「ノーウェアランサム」の形態だった模様です。

近年のRansomHouse

近年では、RansomHub(Water Balinsugu)は暗号化を行い、身代金を支払わない場合はデータを公開すると脅迫し、被害者に従わせるという「二重脅迫」が用いられています。このように、最近では手口を変えているため、今までは単なるデータ盗難による脅迫でしたが現在はアスクルの様にシステム停止に至る様になっています。

最近の標的には、アスクル株式会社、公安相互扶助基金、UnitedLayerなどが挙げられますが、これらのインシデントから、侵害されたデータには顧客の機密情報や業務の詳細が含まれることが明らかになっています。このグループは、被害者を頻繁にOnion Dark Webのリークページで公開しており、世間を欺くことで恐喝を行うという彼らの姿勢を如実に示しています。2025年11月現在、ランサムハウスは攻撃範囲を拡大し続けており、ほぼ毎週新たな被害者が報告されています。これは、攻撃的なランサムウェア戦術とサイバー脅迫活動における運用上のレジリエンスによって形成される、継続的な脅威環境を示しています。

主な標的

TrendMicro及びAVERTIUMの調査によると、標的は多岐にわたります。AMDの様なテクノロジー起業や多国籍医療組織であるKeraltyなどのヘルスケア、アスクルの様な小売業など、様々な業種に及んでいます。また、攻撃対象は米国、イタリア、英国の企業が多い様です。

技術情報

RansomHouseは登場初期頃と現在(2025/11/25)ではTTP/IoCなども変わっています。昔の情報と現在の情報を分けて説明します。

TTP/IoC等

2022年頃の情報

Avertiumのレポートによると、当時のRansomHouseのTTPは、Lapsus$に似ていたそうです。また、先述した通り、当時のRansomHouseのキャンペーンでは暗号化は使われておらず、データ漏洩に焦点を当てていたため、攻撃の手法もおそらく複雑なものではなかっただろうと推定されています。

以下のTTP/IoCはAvertiumレポートからの抜粋となります。詳しい情報は元記事を参照してください。

TTP

| Reconnaisance(偵察) | T1591: Gather Victim Org Information | T1595: Active Scanning |

| Initial Access(初期アクセス) | T1078: Valid Accounts | |

| Defense Evation(防御回避) | T1548: Abuse Elevation Control Mechanism |

IoC

- hxxp://zohlm7ahjwegcedoz7lrdrti7bvpofymcayotp744qhx6gjmxbuo2yid[.]onion/

- zohlm7ahjwegcedoz7lrdrti7bvpofymcayotp744qhx6gjmxbuo2yid[.]onion

近年(2024-2025年)頃のTTP/IoC等

近年では、RansomHouseは暗号化戦術(MITRE T1486)を実施するためにランサムウェアも用いています。また、侵害したネットワークから認証情報やその他のデータを収集するために、インフォスティーラー(情報窃盗)の活動も利用しています。

TTP

近年のRansomHubのTTP(以前のものから増えたもの)を下記に示します。当然、これらに以前(2022年頃)のTTPが加わる形となります。

| Initial Access(初期アクセス) | T1566: Phishing | T1190: Exploit Public-Facing Application |

| Lateral Movement(水平展開) | T1021: Remote Services | T1016: System Network Configuration Discovery |

| Credential Access(認証情報アクセス) | T1110: Brute Force |

またトレンドマイクロの調査によると、RansomHubはWindows/Linuxの両方を対象にした以下の様なツールを用いています。

- 「Mario ESXi」というランサムウェア

- VMware ESXiを標的として設計され、2021年9月にロシアのハッカーフォーラムでソースコードがリークした「Babuk」ランサムウェアのソースコードを基にして開発されたとみられています。

- ランサムウェアファミリー「White Rabbit」

- ランサムウェアグループ「FIN8」と関連があると考えられています。このランサムウェア自体はそのままでは動作せず、ペイロードの内部が暗号化されています。

- 「MrAgent」というツール

- 大規模環境におけるランサムウェア配信プロセスの自動化や、複数のハイパーバイザーへの同時展開などが行えるツールです。

IoC

2025/11/25時点では、特に近年のRansomHouseのIoCは公開されていません。

まとめ

RansomHubはアスクルの例で直近では有名になりましたが、実は以前から活動しているランサムウェアグループです。このように、以前から活動しているランサムウェアグループが日本企業も襲ったという情報がますます増えています。現実的には敢えて「日本企業」を標的にしているのではなく、長年WorldWideで攻撃していたものが日本企業にも当たった、というものです。

これらのランサムウェアグループに対抗するには

- 脆弱性管理

- MFAの徹底

- 脅威情報を利用したEDRなどの使用

- バックアップの取得と通常時の切り離し

などが挙げられます。昨今では小売業も狙われていますので、皆様気をつけてください。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

参考情報

- Avertium: EVERYTHING YOU NEED TO KNOW ABOUT THE DATA EXTORTION GROUP RANSOMHOUSE

- ITMedia: AMDを襲った「450GB以上のデータ流出」事件とは何だったのか

- Cyberint: The New RansomHouse on The Block

- TrendMicro: Water Balinsugu(RansomHouse)とは?攻撃手法や特徴を解説

- 警察庁: ランサムウェア被害防止対策

- Heatwave: ランサムウェア攻撃の対策方法とは?被害を防ぐ防止策と感染後の対策

- Heimdal: The Full Source Code for the Babuk Ransomware Published on a Russian Hacker Forum

- SOMPO Cyber Security: FIN8とは【用語集詳細】