2025年の6月頃に登場した、AIを駆使した交渉プラットフォームをアフィリエイトに提供する新興ランサムウェアグループの「Global Group(Global Ransomware Group: 以下、本記事ではGlobal Groupと表記)」について簡単に纏めます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

Global Group(Global Ransomware Group)とは

「Global Group」ランサムウェアグループは、2025年6月ごろに登場した、比較的最近のランサムウェアグループになります。米国とヨーロッパの幅広いセクターをターゲットにしています。

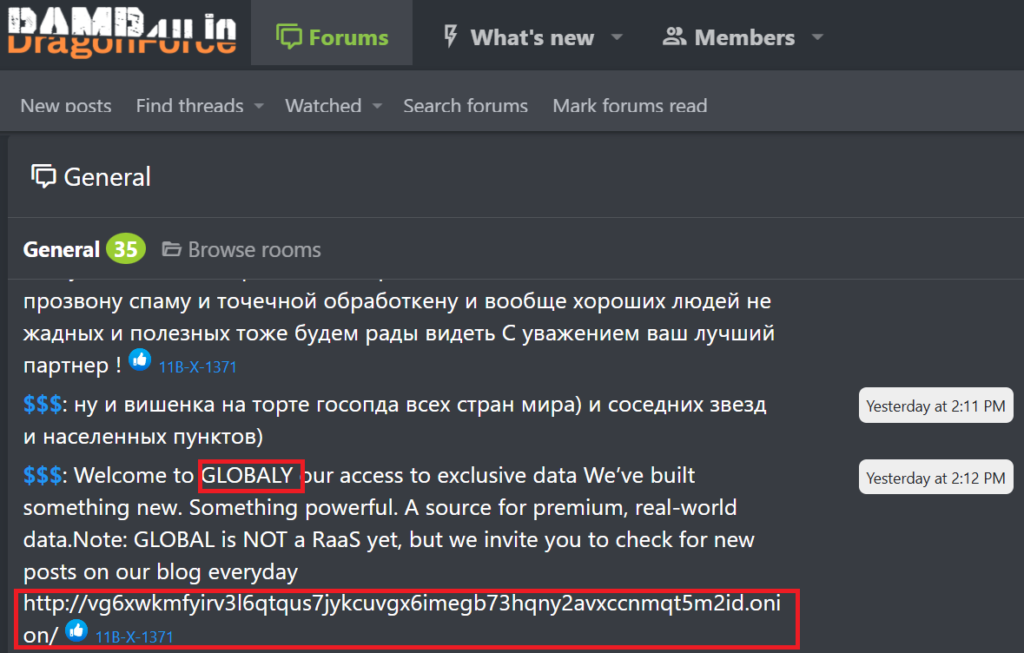

ダークウェブのRamp4uフォーラムで「$$$」という脅威アクターが2025年6月26日に「GLOBAL RaaS」がリリースされたという宣伝をしていた模様です。このことから、「$$$」と「Global Group」は何らかの関係があるのでは無いかと推測されています。

Global Group (Global Ransomware Group)の由来

Global GroupのランサムウェアはMamona RIP(DevMan Ransomware)、及びBlack Lockランサムウェアファミリーと多くの共通点がありBlack Lockランサムウェアグループのリブランド(改名)では無いかとされています。

Mamona RIPとGlobal Groupの共通点

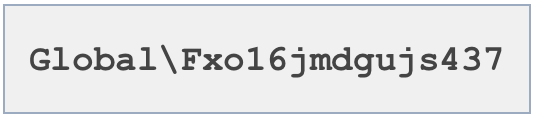

例えば、GLOBALランサムウェアのサンプルからはバイナリ中のmutex文字列として

が見つかっていますが、CERT-ILによるDevMan Ransomware(Mamona RIP)の解析記事によると「The mutex Global\\Fxo16jmdgujs437 was found in 6 more files submitted to VirusTotal」と書かれており、同じmutex文字列が使われていることがわかります。

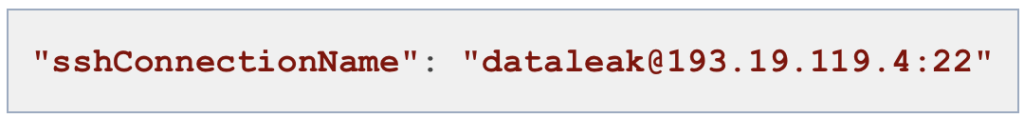

また、Torベースの専用リークサイト(Dedicated Leak Site: DLS)のIPアドレスが「193.19.119[.]4」となっており、これはMamonaでも使われていたIPアドレスとのことです。

Global GroupとBlack Lockとの関係

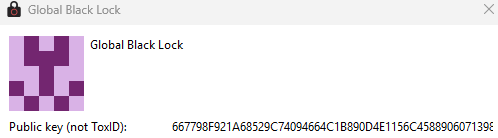

またElectricIQの調査よると、Global Groupに関係があると思われる脅威アクター「$$$$」が使用していたQTox IDがBlack Lock Ransomwareのプロファイルにリンクされていることを発見したそうです。さらに2025年6月6日に「$$$」がqTOXの表示名を「Black Lock」から「Global Black Lock」に変更したことも観察されています。このことから、Global GroupがBlack Lockのリブランド(改名)の可能性は高いと推察されています。

Global Groupの特徴

Global Groupは下記のような特徴があり、アフィリエイト(ランサムウェアおよびインフラを使用して実際の攻撃を行う、いわゆる攻撃者)をより多く獲得しようと努力している傾向が見られます。それぞれを見ていきましょう。

- 85%の利益還元率

- AIのチャットbotを脅迫に利用する

- IABからリモートアクセスを購入する

85%の利益還元率

一般的にRaaSはアフィリエイトにランサムウェアおよびインフラを提供する際に、「ゲットした身代金のX%をRaaSプロバイダに支払う」などの条件で販売を行なっていますが、Global Groupでは実に「85%はアフィリエイトの取り分」と宣伝を行なっており、より多くのアフィリエイトの獲得に乗り出しています。

AIチャットbotの利用

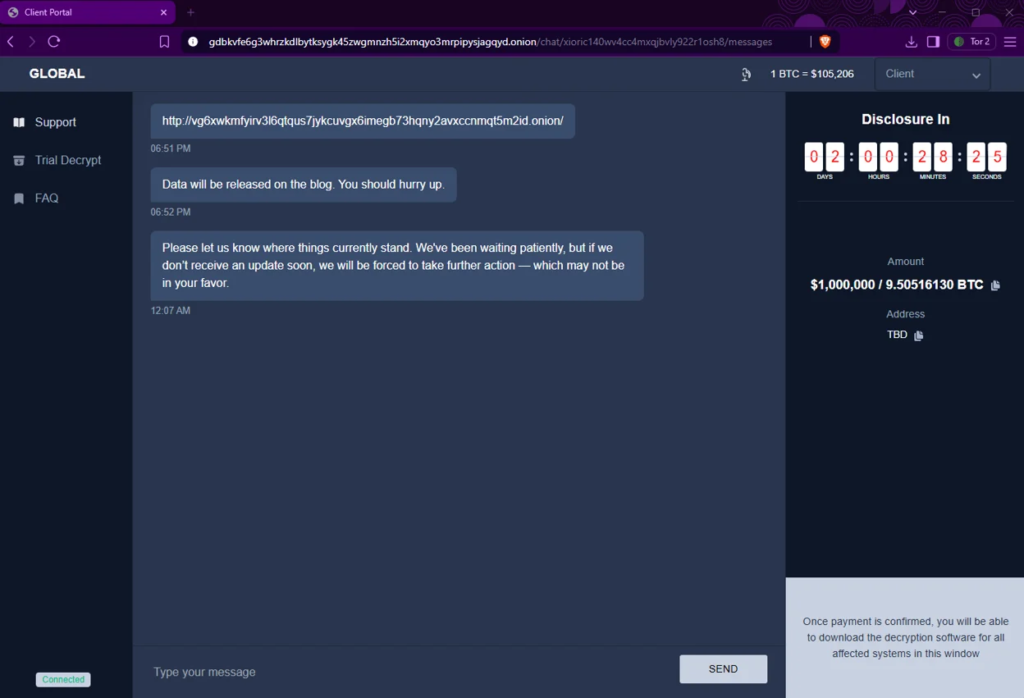

攻撃の後の身代金メモには、Torベースのポータル(交渉インフラ)にアクセスするような指示が書かれていますが、アクセスするとChatGPTライクな対話ベースのAIチャットbotに繋がる模様です。

このように交渉機能もAI主導にすることで、言語の問題による導入障壁が下がるため、英語圏以外のアフィリエイトにもアピールできます。

IABからリモートアクセスを購入する

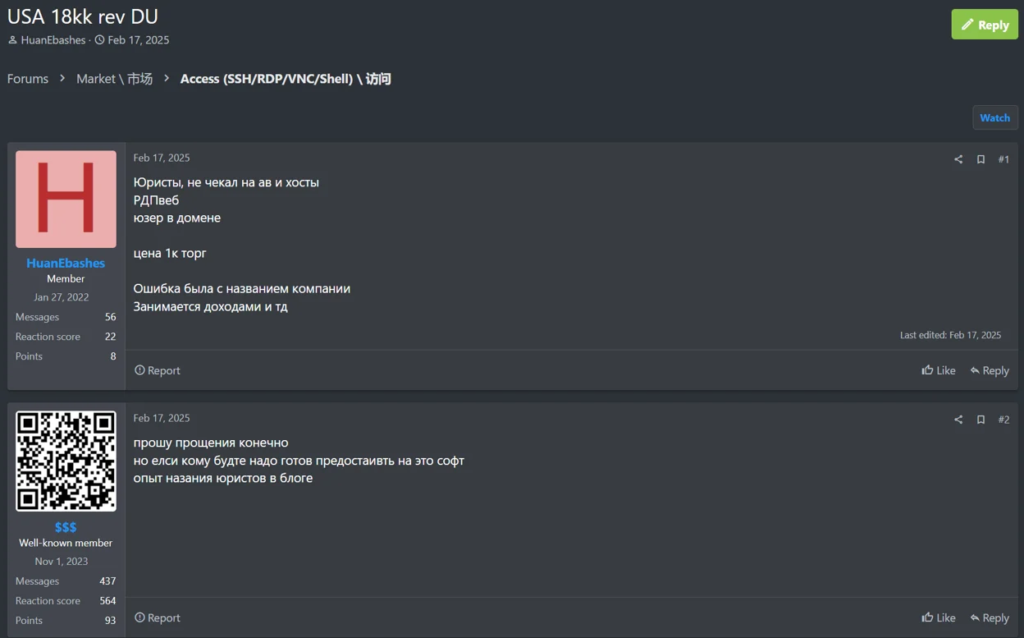

Global GroupではさらにIABから直接、攻撃対象者へのリモートアクセスを購入しています。例えば、前述のGlobal Groupと関係があるとされている脅威アクター「$$$」は2025/02/17にロシア語話者のIAB「HuanEbashes」から、米国を拠点とする法律事務所へのRDPアクセスの購入を試みています。

他にもRDPやVPN・WebShellなどの購入交渉も観測されている模様です。

以前にも別記事で解説した通り、ランサムウェアグループは現在は

- RaaS(ランサムウェアおよびインフラの作成と販売)

- IAB(めぼしい企業への初期アクセスの確保と販売)

- アフィリエイト(RaaS/IABから購入して実際に攻撃を行う実行犯)

のように別れていますが、Global GroupではIABからRaaSが初期アクセスを購入しています。これにより、アフィリエイトがIABに接触して初期アクセスを購入する手間が省けるため、アフィリエイトとしては「IABへのコンタクトによる発覚のリスク」と「IABとの面倒な交渉」がなくなります。これもGlobal Groupが「アフィリエイトをより多く確保しようとするため」の行動の一環となっています。

Global GroupのTTP/IoC

Global GroupのTTP/IoCはElectricIQの記事やPICUSの記事に載っていますので、こちらの記事では割愛します。元記事を参考にしていただければと思います。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

参考リンク

- ElectricIQ「GLOBAL GROUP: Emerging Ransomware-as-a-Service, supporting AI driven negotiation and mobile control panel for their affiliates」

- PICUS「Tracking GLOBAL GROUP Ransomware from Mamona to Market Scale」

- CERT-IL「DevMan Ransomware Threat Actor Report」

- Gigazine「完全無料で暗号化通信を使って安全にビデオメッセージまでやり取りできる多機能メッセージアプリ「Tox」を使ってみた」

- hwdream「2023年に目立ったランサムウェアグループ Top10」