何回か当ブログでも引用している、CISA+FBIの「Stop Ransomware」の取り組みですが、きちんと紹介していなかったので、改めて紹介してみようと思います。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年4月生募集中)

Stop Ransomwareとは

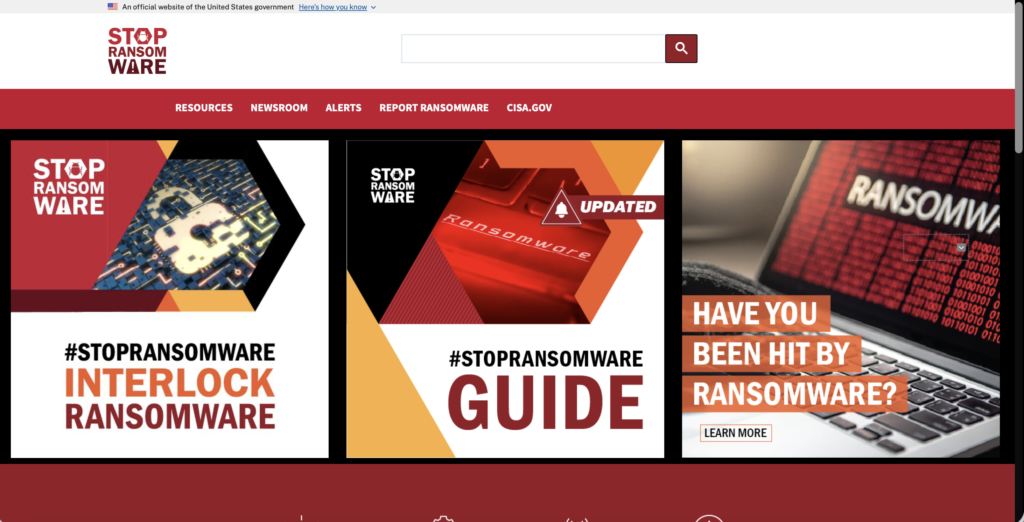

Stop Ransomware(https://www.cisa.gov/stopransomware) は、CISAと協力組織がランサムウェアに関するリソースをワンストップで提供しているポータルサイトです。

立ち上げの経緯等はCISAの「CISA Launches Campaign to Reduce the Risk of Ransomware (2021/01/21)」に載っています。

CISAが「ランサムウェアの脅威から守るために、あらゆるレベルの組織と協力する」として「公共および民間のパートナーと協力して、ランサムウェアの脅威に関するタイムリーな情報をの整理と共有を行う」という目的で「Stop Ransomware」というポータルサイトを立ち上げました。

当初は2020年にCISAとMS-ISAC(Multi-State Information Sharing and Analysis Center)が共同で「Ransomware Guide」を出しています。このガイドでは、ランサムウェアインシデントに対する組織のベストプラクティスや参考資料が含まれていました。こちらにさらにFBIやNSAも加わり、「Stop Ransomware Guide」というベストプラクティス資料も公開されています。

Stop Ransomwareに含まれる情報

Stop Ransomwareはワンストップのポータルとなっているため含まれる情報は色々ありますが、主に使われるものとしては次のようなものがあります。

- アラートやステートメント

- Stop Ransomwareガイド

それぞれ見ていきましょう。

アラートやステートメント

CISAやFBI、関係省庁からのランサムウェアに関する最新情報が載っています。

があります。

CISAアラート

CISAアラートをクリックすると、下記のような過去のAdvisory/Alert/Fact Sheetといった情報を見ることができます。

- Advisory (AA25-203A): #StopRansomware: Interlock

- Alert:Kaseya Ransomware Attack: Guidance and Resources

- Fact Sheet:Rising Ransomware Threat to Operational Technology Assets

FBI

FBIの方では、下記のようなAdvisories/FBI Flashe/FBI Private Industry Notifications (PINs)といった情報を見ることができます。

- JOINT CYBERSECURITY ADVISORY: #StopRansomware: Medusa Ransomware

- FBI FLASH (CU-000163-MW): RagnarLocker Ransomware Indicators of Compromise

- FBI PIN (20211101-001): Ransomware Actors Use Significant Financial Events and Stock Valuation to Facilitate Targeting and Extortion of Victims

財務省

財務省の方では、下記のようなアラートを見ることができます。

- FIN-2026-Alert001

- FinCEN アラート:詐欺とミネソタ州における連邦児童栄養プログラムへの悪用

- FIN-2025-Alert003

- FinCEN アラート:不法移民が関与する国境を越える資金移転について

CISA/FBIアラートの中身

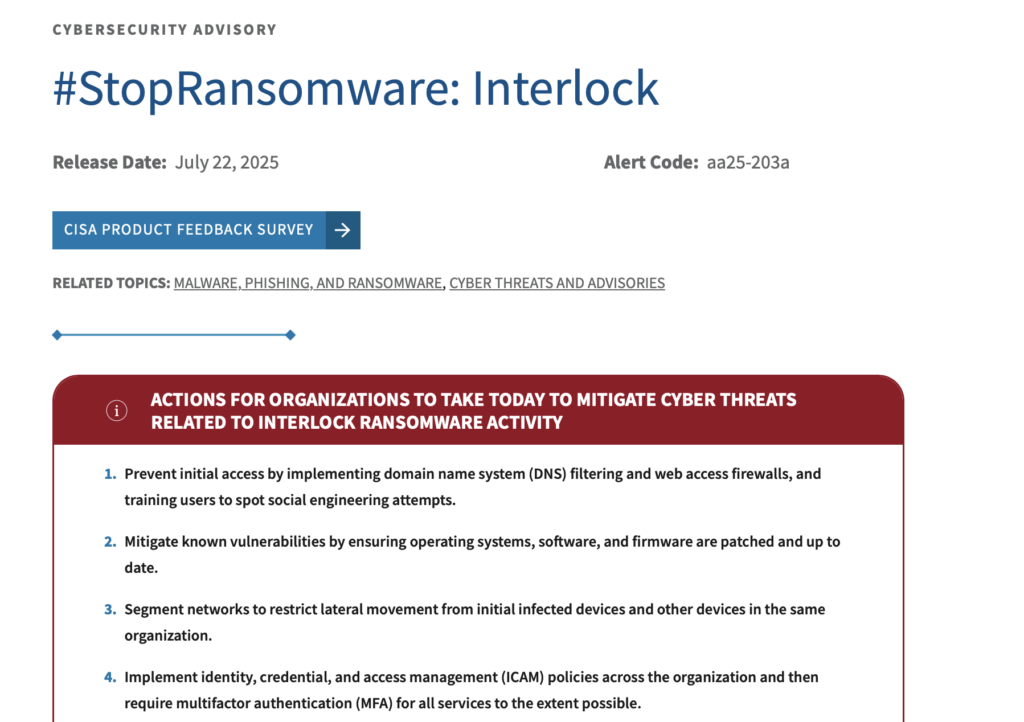

CISA/FBIアラートの中には、セキュリティエンジニアがランサムウェアグループから自社を守るための情報が多数入っています。例えば、以下は「#StopRansomware: Interlock」になります。

こちらの情報は、PDFおよびSTIX(脅威情報構造化記述形式: 米国政府が推進している、検知に有効な指標(indicator)を取り込んだサイバー攻撃活動を記述するフォーマット)のTXT/JSONでダウンロードが可能です。

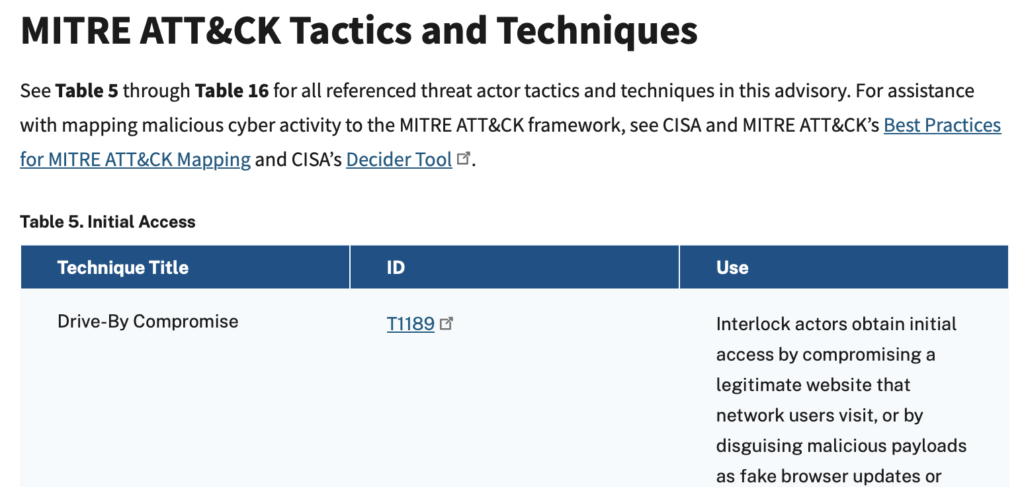

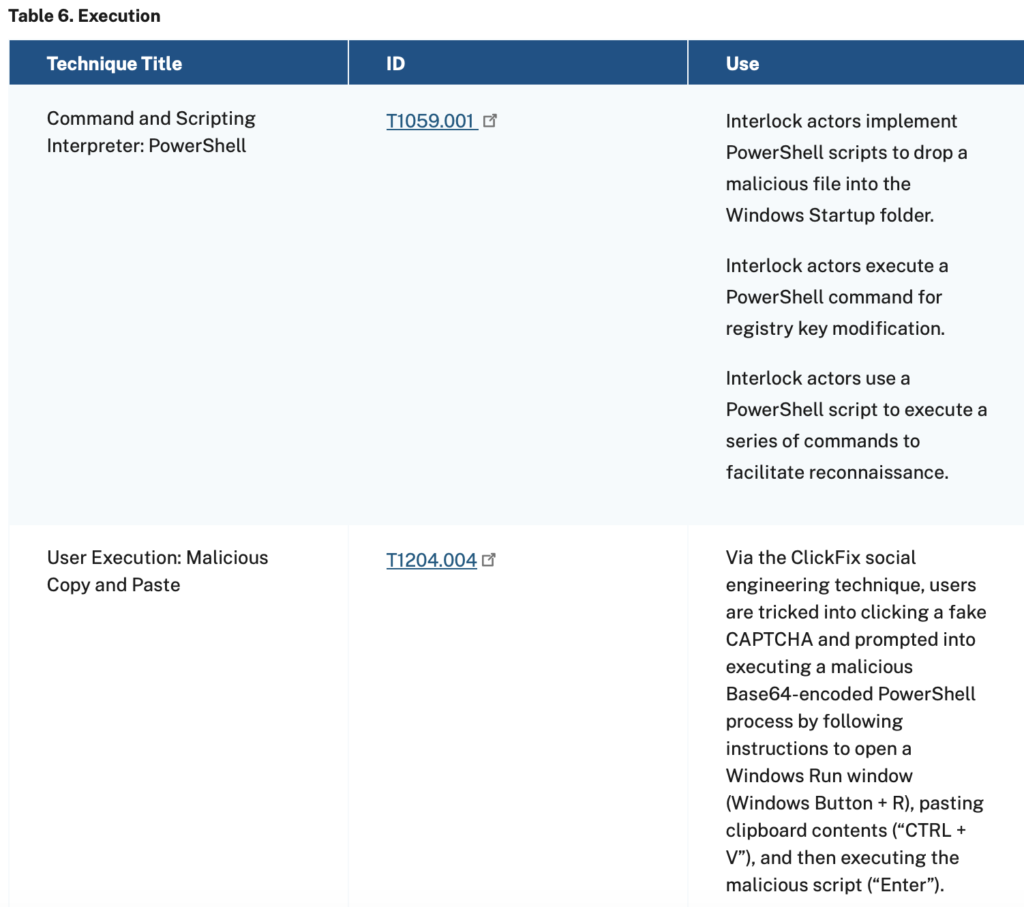

技術的な情報として、このランサムウェアグループの使用するTTPをMITRE ATT&CKで表したものが記載されています。

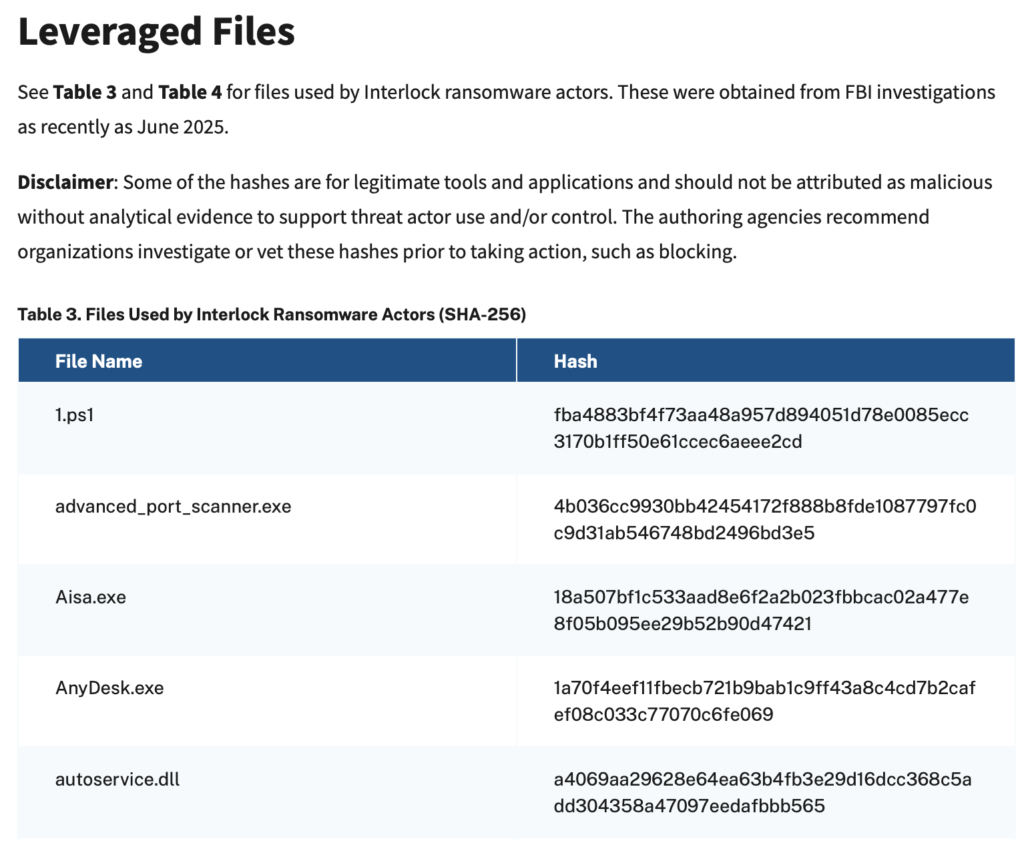

また、下記のように侵入の痕跡(IoC)も記載されています。

これらの情報は、侵入があった際に検知できるような予防目的、また実際に侵入しているという仮説に立った脅威ハンティングを行う際に非常に役立ちます。

Stop Ransomwareガイド

Stop Ransomwareガイドは、ランサムウェアインシデントのリスクを低減するために実施できる検出・予防・対応・復旧のベストプラクティスになります。2022年の米国のサイバーインシデント報告法(CIRCIA)に基づき設置された、共同ランサムウェアタスクフォース(JRTF)が発行しています。

このガイドは以下の2つに分かれています。

- Part 1: ランサムウェアとデータ盗難防止のベストプラクティス(Ransomware and Data Extortion Prevention Best Practices)

- Part 2: ランサムウェアとデータ盗難対応のチェックリスト(Ransomware and Data Extortion Response Checklist)

Part 1: ランサムウェアとデータ盗難防止のベストプラクティス

下記の三つの大項目に分けて、それぞれ細かい実装(避けておいた方がいい機能や、有効にした方がいい機能など)に触れています。

- ランサムウェア・データ恐喝発生時への備え

- ランサムウェア・データ恐喝の防止と軽減

- セキュリティの一般的なベストプラクティスとハードニング

例えば、「ランサムウェア・データ恐喝発生時への備え」として「重要なシステムの「ゴールデンイメージ」を維持し、定期的に更新」ということで、「インフラストラクチャ アス コード (IaC) を使用して、クラウドリソースを展開および更新」などの細かい実装方法までが書かれているものがあります。

こちらはベストプラクティスなので、「基本的なセキュリティ対策を行なった上」で、「システムがランサムウェアグループによる攻撃に耐えられるかを測るため」に使用すると良いでしょう。

Part 2: ランサムウェアとデータ盗難時における対応のチェックリスト

こちらは「ランサムウェアグループによる攻撃やデータ盗難」といったインシデントが発生した際に組織が取るべき具体的な対応手順が書かれているチェックリストになります。

例えば「検知と解析」として「影響を受けたシステムを特定し、直ちにそれらを隔離」として「複数のシステムまたはサブネットが影響を受けていると思われる場合は、スイッチレベルでネットワークをオフラインにしてください。インシデント発生中に個々のシステムを切断することは現実的ではない場合があります。」のような、細かいチェックリストまで書かれています。

実際には、これらをまとめて自組織に適用した形で、チェックリストとして手元に置いておくと良いと思います。

参考リンク

CISA「Stop Ransomware」

CISA「CISA Launches Campaign to Reduce the Risk of Ransomware」

CISA「CISA-Multi-State Information Sharing and Analysis Center (MS-ISAC) Joint Ransomware Guide.」