2026年のランサムウェア攻撃では「The Gentleman Ransomwareグループ」が被害者を増やしている模様です。

以下では、この「The Gentleman Ransomwareグループ」について簡単にまとめています。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年4月生募集中)

The Gentleman Ransomwareグループとは

The Gentleman Ransomwareグループは、2025年に活動が観測された、比較的新しいランサムウェアグループです。米国、トルコ、ブラジル、ベトナムなど複数の国で、金融、医療、教育、製造業など、多様な分野を標的とした多数のランサムウェア攻撃に関与しています。

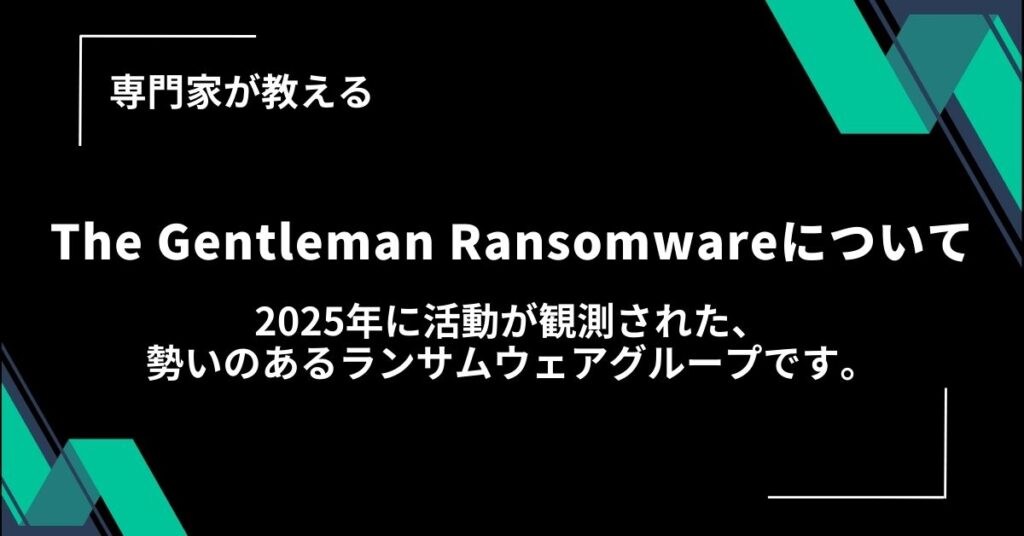

ransomware.liveでの「2026年のVictim(被害者)の状況」を見ると、近年でTop3に食い込む被害者の数となっていることがわかります。

この様に、2025年後半から活発に活動しているランサムウェアグループである事がわかります。

攻撃対象

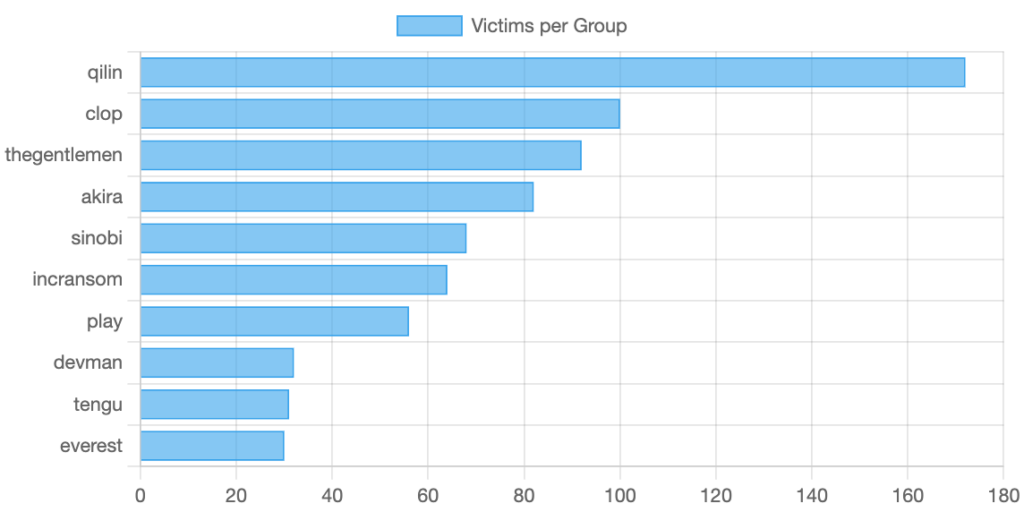

The Gentleman Ransomwareグループは主に製造業/建設業/医療/保険業界を標的としています。過去に少なくとも17カ国で攻撃が行われています。また、ドメインの特権アカウントをランサムウェア展開に利用し、セキュリティ対策を高度な回避手法で迂回して持続的な活動を維持しています。

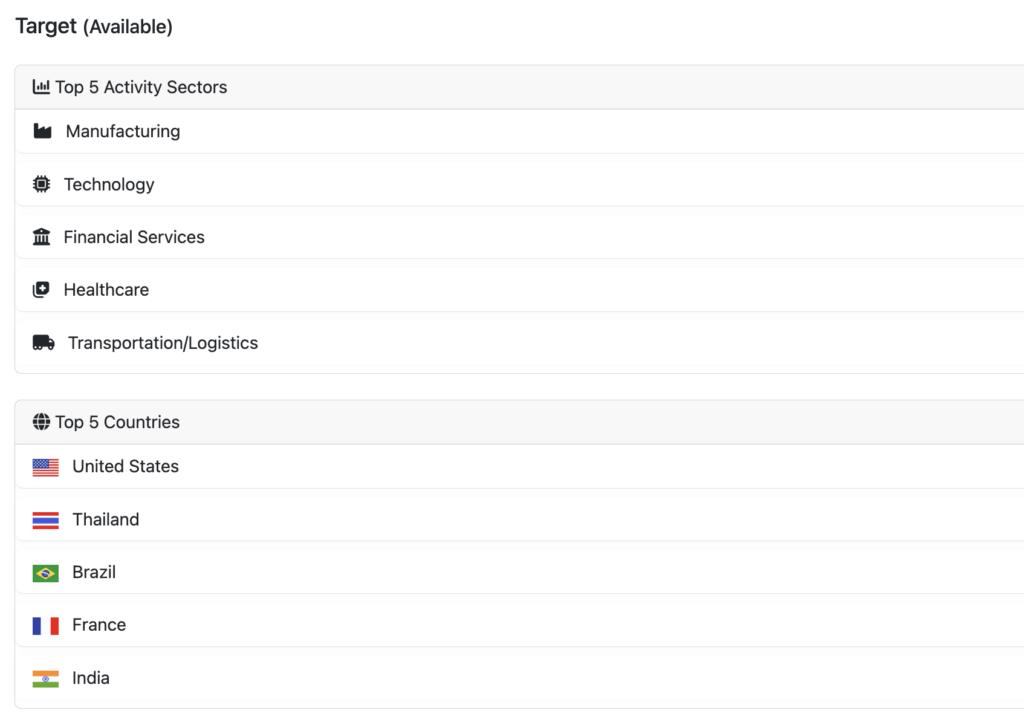

またransomware.liveでの「The Gentleman Ransomware」の情報を見ると、標的業界のTop5は製造業・テクノロジー・金融・ヘルスケア・ロジスティックスになっています。

このようにThe Gentleman Ransomwareグループは、割と幅広い対象を攻撃している傾向が見えます。

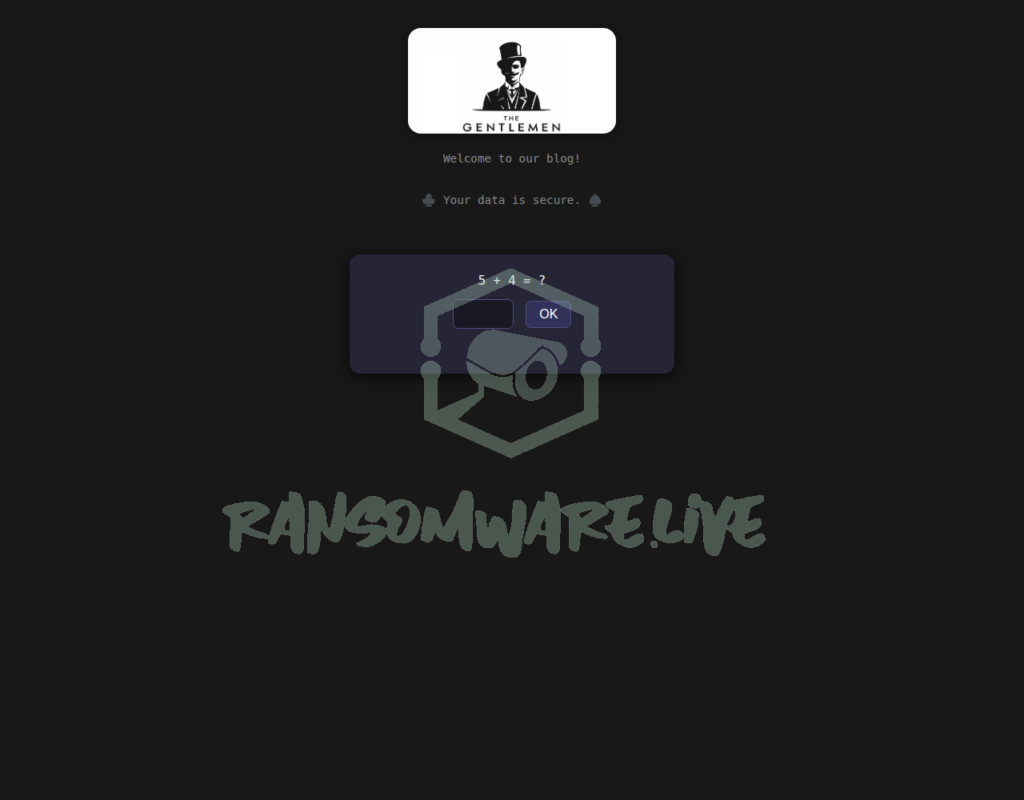

The Gentleman Ransomware Blog

The Gentleman Ransomwareグループによりダークウェブ上で「The Gentleman Ransomware Blog」というブログ(Extortion:脅迫サイト)が運営されています。

脅迫サイトに公開される際には、下記の画像のように公開されている模様です(Ransomware.liveより画像入手)

技術情報・TTP/IoC

トレンドマイクロの記事に詳しいTTPが載っていますので、詳しい情報はトレンドマイクロの元記事を参照して下さい。以下はダイジェストでの解説になります。

初期侵入

現時点では侵入経路は不明です。おそらくダークウェブに漏洩した正規の認証情報などが使われたのでは無いかと推測されています。

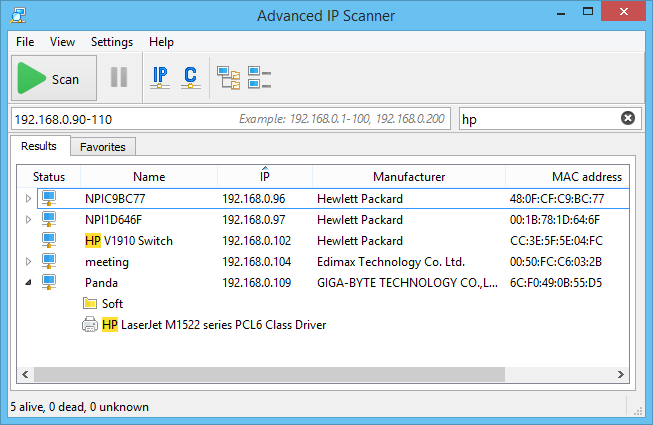

また、初期侵入後の早い段階で「Advanced IP Scanner」などの正当なツールが使われていた事が確認されています。「Advanced IP Scanner」はネットワークを分析できるフリーのネットワークスキャナで、すべてのネットワークデバイスや共有を表示するツールです。これを用いて、初期侵入後に標的組織のネットワーク内を検索していたと思われます。

検出回避

トレンドマイクロの記事によると、The Gentle Ransomwareグループは2025年に活動が観察されてから検出回避のために

- All.exeとThrottleBlood.sysを使用して監視プロセスをKillする(Kaspersky社の記事参照)

- PowerRun.exeを用いて権限を昇格し監視プロセスをKillする

- カスタムツール「Allpatch2.exe」を作り出して使用し監視プロセスをKillする

のように、手口を変更(進化)させています。このことから、The Gentle Rnasomwareグループは技術力・適応力に優れたグループであるとされています。

水平移動・永続化(Lateral Movement and Persistence)

水平移動(Lateral Movement)や永続化(Persistence)には、「living-off-the-land攻撃(LOTL:所謂ファイルレスマルウェアで、攻撃者が標的システム内にコードなどを仕込むこと無く、PowerShell・Windows Management Instrumentation (WMI)・ntdsutil・netsh・パスワード保存ツール等の環境内にすでに存在するツールを使用して攻撃を実行することで検出を困難にする攻撃)の手法」を使用している模様です。

また、トレンドマイクロではグループポリシー管理コンソール(gpmc.msc)やグループポリシー管理エディタ(gpme.msc)の悪用手口も観測しているそうです。

IoC

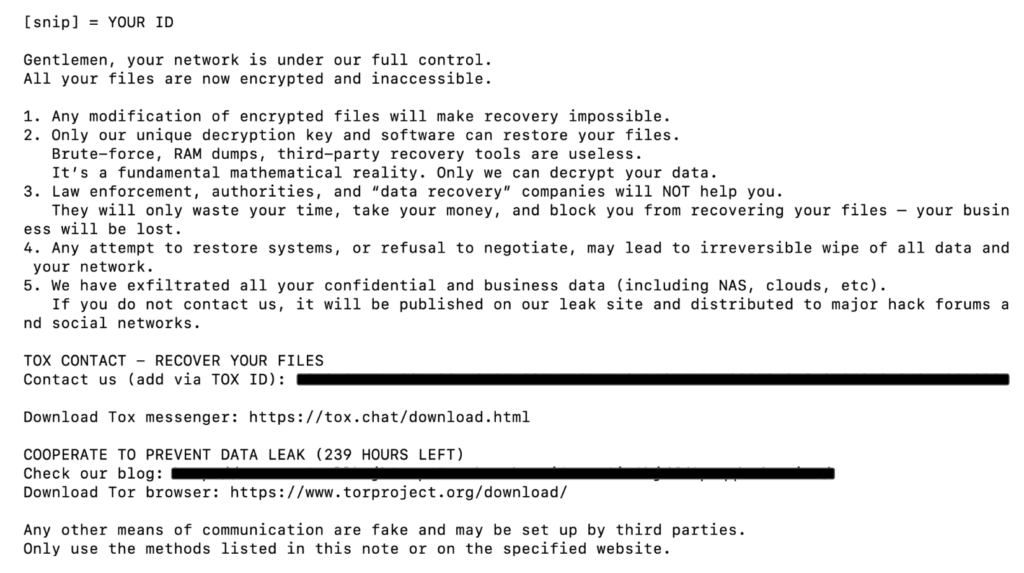

以下は、The Gentleman Ransomwareグループの脅迫状(README)になります。

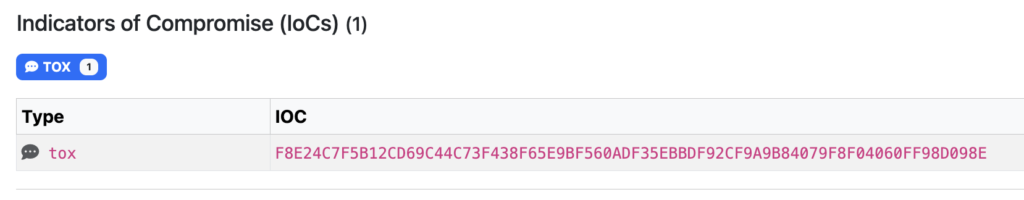

また以下は、Ransomware.liveから転記した、脅迫サイトのTox IDになります。

Toxとは、こちらの記事にもある通り、メッセージだけではなくビデオチャットまでできるオープンソースのチャットツールになります。Tox IDは英数字76文字で、友達を追加するときに使用します。

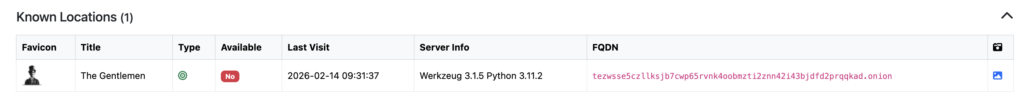

インフラ

ransomware.liveを見ると、このグループの悪意のあるインフラストラクチャのURL(tezwsse5czllksjb7cwp65rvnk4oobmzti2znn42i43bjdfd2prqqkad[.]onion)が確認できます。

参考リンク

- TrendMicro「The Gentlemenランサムウェア攻撃の実態:戦術・手法・手順の全容を解説」

- SOCPrime「The Gentlemen Ransomware Detection: New Adversary Campaign Abuses Group Policies and Uses Advanced Tools to Target Critical Organizations」

- ThreatLanz「https://github.com/ThreatLabz/ransomware_notes」

- Advanced IP Scanner

- Kaspersky「Driver of destruction: How a legitimate driver is being used to take down AV processes」

- GitHub「https://github.com/ionuttbara/windows-defender-remover」

- GIGAZINE「完全無料で暗号化通信を使って安全にビデオメッセージまでやり取りできる多機能メッセージアプリ「Tox」を使ってみた」