Qilin(麒麟)ランサムウェアグループ(Agendaランサムウェアグループ)は、近年特に活発なランサムウェアグループとして知られています。また、2025/07/31にアフィリエイトの“hastalamuerte”が「ランサムウェアグループがアフィリエイトに対して詐欺的行為を行なっている」と非難して、RaaSオペレーションが漏洩した事でも知られています。

以下では、このQilinランサムウェアグループについて、HHSのPDFを元にしてCheckPoint/Cyfirma等の情報を元に最新の情報にアップデートしたものを簡単にまとめています。

(2025/10/08追記:QilinランサムウェアグループがアサヒGHDの件にも攻撃を行っていた模様です。)

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

アサヒビールへの攻撃でQilinランサムウェアグループが犯行声明

Reuters Japanの「アサヒGHDへのサイバー攻撃、ランサムウエア集団「Qilin」が犯行声明」によると、QilinランサムウェアグループがアサヒGHDの件にも攻撃を行っていた模様です。

Qilin Ransomware Group (別名:Agenda Ransomware Group, Agenda Crypt)

Qilinランサムウェアグループ(別名Agendaランサムウェアグループ)は、2022年以降、最も活発なランサムウェアグループの一つとして台頭しており、直近では151件の攻撃を仕掛け、複数の国で医療、建設、食品加工など様々な業界を標的としています。このグループはロシアを拠点としていると考えられており、2023年後半には仲間を募っている様子が確認されています。このランサムウェアにはGo言語とRustで記述された亜種があり、スピアフィッシング攻撃によって初期アクセスを獲得するほか、リモート監視・管理(RMM)などの一般的なツールを攻撃に活用することが知られています。

RansumHubが2025年3月下旬に活動を停止した際には、Rampフォーラムでのリクルーティング活動を強化し、様々な機能強化をアピールしました。結果として2025年第2四半期にQilinランサムウェアグループの活動が急増しています。

Qilinランサムウェアでは、アフィリエイトパネル内に「Call Lawyer」機能を新たに導入しています。この機能導入に伴い、Qilinはアフィリエイトに対してマルウェアだけでなく、スパム配信、DDoS攻撃、PBスケールのデータストレージなどのサービスも提供する様になりました。

攻撃対象

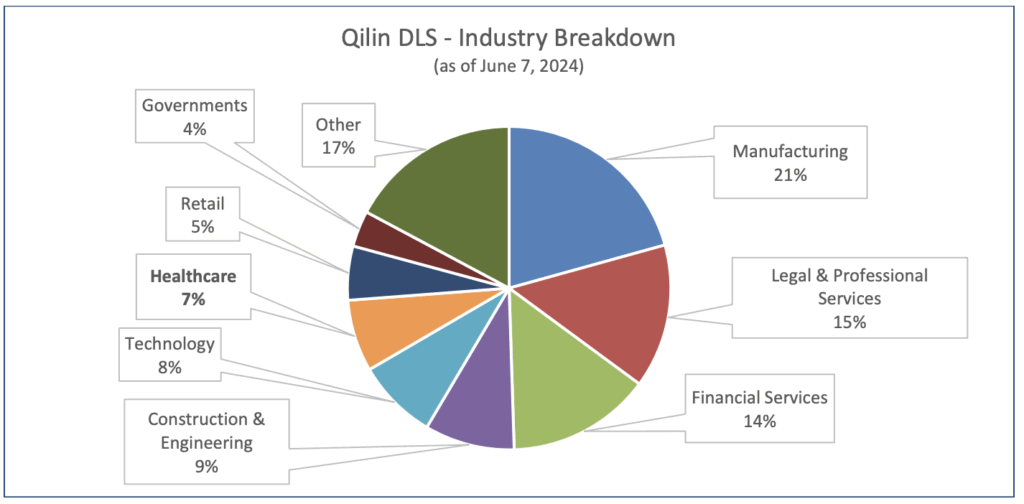

Qilinは、教育、医療、重要サービスなど、様々な国や業界の組織を標的としていることが知られています。標的地域には、オーストラリア、カナダ、英国、米国などが含まれます。DHSの資料には、2024/06/07時点の標的となった業界のグラフが載っていますが製造業、法律・専門サービス、金融サービス・医療等を標的としています。特に、高い身代金を要求するために価値の高いデータを持つ大規模な組織を標的としています。

攻撃対象と時系列

以下は、2025/08/03時点で判明しているQilinランサムウェアグループの主な攻撃対象と時系列になります。

| 2024/06 | ロンドンの医療機関Synnovisがランサムウェア攻撃を受ける。約400GBの医療データの流出を阻止するために5,000万ドルの身代金を要求した。 |

| 2024/06 | マサチューセッツ州ウォーバーンのリハビリケア事業の「Next Step Healthcare」が2024年6月5日にコンピュータシステム内で異常な活動を検知。2024年7月にQilinがデータリークサイトにNext Step Healthcareを追加しました。事件で侵害されたデータは名前、生年月日、社会保障番号、運転免許証番号、金融口座番号、診断、治療情報、およびその他の健康関連情報等。調査に時間を要し、一年後の2025年5月29日に被災者に通知書が送られました。 |

| 2025/01/25 | セントラルテキサス小児整形外科にて患者データへの不正アクセスを含むセキュリティインシデントが発生。2025年2月4日に患者情報とボランティアの名前、生年月日、パスポート番号や州IDカードなどの政府発行のID番号、X線画像などの医療情報、健康保険情報を公開。 |

| 2025/06/05 | Qilinランサムウェアグループが、データリークサイトにThe Health Trustを追加。The Health Trustは、カリフォルニア州サンノゼに本拠を置く医療転換財団で、シリコンバレーにおける健康の公平性の構築に重点を置いています。。 |

TTP/IoC

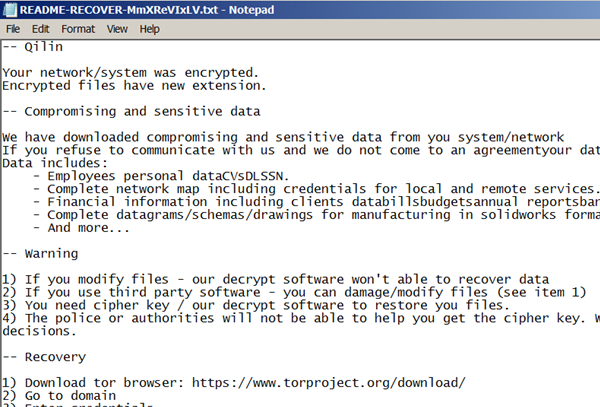

Qilinランサムウェアグループの一般的に見られる手法と手順(TTP)には、T1486技術を用いたデータ暗号化や、感染システム上のAutoRunエントリによる永続的なアクセスの作成などがあります。

アフィリエイトは、被害者のシステム内で、次のようなファイルタイプをターゲットにします。

- Documents

- Images

- Databases

初期アクセス(Initial Access)

ターゲットのネットワークへのアクセスを確立するための最も一般的なQilinランサムウェア配布方法は次になります。

- フィッシングメールや、被害者を悪意のあるリンクをクリックさせる、スピアフィッシングキャンペーン。

- 公開されているアプリケーションやインターフェースをエントリポイントとして悪用する。一般的な例としては、CitrixやRDP等。

- Google Chromeを標的としたInfostealerマルウェア。

- 侵害されたアカウントを用いて組織のVPNへのアクセス

CheckPointの調査によると、近年の医療関係機関を狙った攻撃では、Fortinetの以下の脆弱性が「初期アクセス(Initial Access)」として悪用されているとのことです。これらの欠陥により、パッチが適用されていないFortiGateおよびFortiProxyデバイスで認証バイパスとリモートコードの実行が可能になります。

- CVE-2024-21762: Out-of-bounds write vulnerability that can remotely execute commands.

- CVE-2024-55591: Authentication bypass vulnerability for privilege escalation.

水平展開(Lateral Movement)

Qilinランサムウェアグループのアフィリエイトは、暗号化と流出の機密データを求めて新しいシステムにアクセスするために水平展開を始めます。

一般的にRemote Services, Remote Desktop Protocol, SSH が使用されます。

また、このプロセスではRMM(Remote Monitoring and Management)ツールが頻繁に利用され、CobaltStrikeで定期的にバイナリを展開します。

このRMMツールでは、SimpleHelp RMMの以下の脆弱性を利用して、リモートコード実行、特権のエスカレーション、および情報開示を実現しています。

- CVE-2024-57726

- CVE-2024-57727

- CVE-2024-57728

ランサムウェアの実行可能ファイルは、PsExecおよびSSHツールを介して伝播することができ、脆弱なシステムドライバーを防御回避のために悪用しています。

暗号化

暗号化には下記の様なアルゴリズムが使用されます。

- ChaCha20

- AES

- RSA-4096

また、文字列の暗号化、関数の名前の変更、制御フローの変更など、コード難読化と回避のテクニックも使用しています。

SAP Netwaverのゼロデイ脆弱性 (CVE-2025-31324)

セキュリティ企業OP Innovateによると、Qilinランサムウェアグループが、SAP NetWeaver Visual Composerの脆弱性(CVE-2025-31324)を脆弱性公開の数週間前から悪用していた模様です。

OP Innovateの顧客環境では、ロードバランサーの設定が不適切で内部サービスがインターネットに公開されており、そこを初期アクセスにして侵入された模様です。

アフィリエイトの告発により漏洩した内部オペレーション

2025年7月31日にアフィリエイト「hastalamuerte」が約4.8万ドルの報酬未払いを主張し、Qilinランサムウェアグループの詐欺を告発しました。結果としてこのRaaSの運用の詳細が公開されることになりました。例えば、アフィリエイトがQilinを使用する際に用いるログインパネルと内部でのやり取りの画像も漏洩しています。また、Qilinが2022年以来使用している600人以上のVictimに対する攻撃調整システムへの管理アクセスも含まれていたそうです。画像及び詳細はGBHackersをご確認ください。

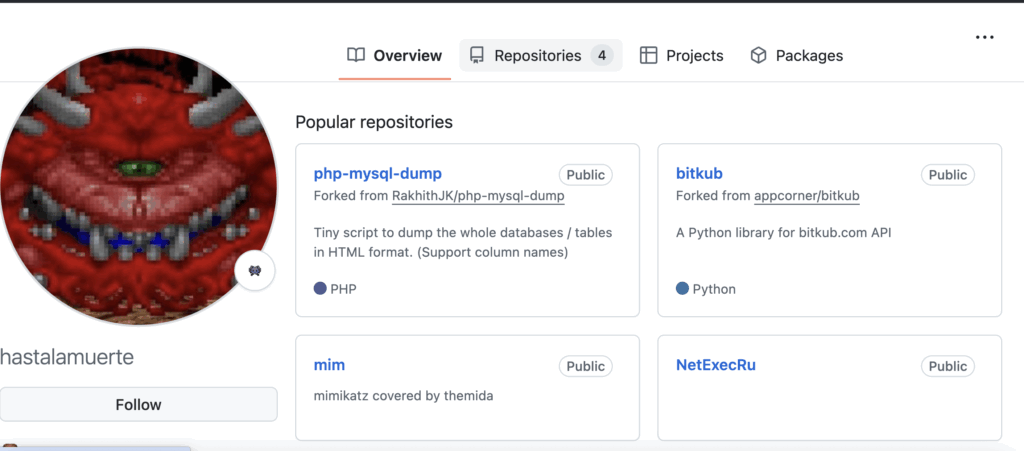

また、アフィリエイト「hastalamuerte」のGitHubレポジトリには、特殊なMimikatzや、MySQLからデータをダンプするツール、Active Directory環境に対して効果的な強力なネットワーク侵入テストフレームワークであるNetExec、タイの大手ビットコイン取引所であるBitkub等の暗号通貨関連ツールが含まれています。

gbhackersの記事によると、特に懸念されるのはCVE-2021-40444とCVE-2022-30190(Follina)を含む複数のCVE脆弱性を標的とするエクスプロイトツールコレクションが今回発見されており、既知のセキュリティ上の欠陥の積極的な悪用を示しているとのことです。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

参考情報

- gbhackers: Qilin Ransomware Affiliate Panel Login Credentials Exposed Online

- HHS: HC3: Threat Profile June 18, 2024 TLP:CLEAR Report: 202406181500 Qilin, aka Agenda Ransomware

- CheckPoint: The State of Ransomware – Q2 2025

- Cyfirma: TRACKING RANSOMWARE : JUNE 2025

- HIPAA Journal: Central Texas Pediatric Orthopedics Hacking Incident Affects 140,000 Patients

- HIPAA Journal: Next Step Healthcare & HopeWay Foundation Notify Patients About Data Breaches

- HIPAA Journal: Cumberland County Hospital Cyberattack Affects 36,600 Patients

- HIPAA Journal: Qilin Ransomware Group Exploiting Critical Fortinet Flaws

- Tripwire: Qilin Ransomware: What You Need To Know

- Reuters Japan: 「アサヒGHDへのサイバー攻撃、ランサムウエア集団「Qilin」が犯行声明」

- SAP Zero – Frostbite: How Russian RaaS Actor Qilin Exploited CVE-2025-31324 Weeks Before its Public Disclosure

- Japan SecuritySummitUpdate: 2025年5月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第34回