Vulnerability-Lookupは、様々な情報源から脆弱性(CVE-ID)に関する情報を取得してくれるツールになります。CVE.orgやNIST NVDだけでなくCISAやJVNも取得対象にしているため、幅広い情報を集めることができます。

脅威情報プラットフォームのMISPを作成・公開している「CIRCL」がインスタンスを提供しています。

以下では、この「Vulnerability-Lookup」についてまとめてみます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

Vulnerability-Lookupとは

Vulnerability-Lookupは、CVE-IDを指定することにより様々な情報源からそのCVE-ID に関する情報を取得してくれるツールになります。

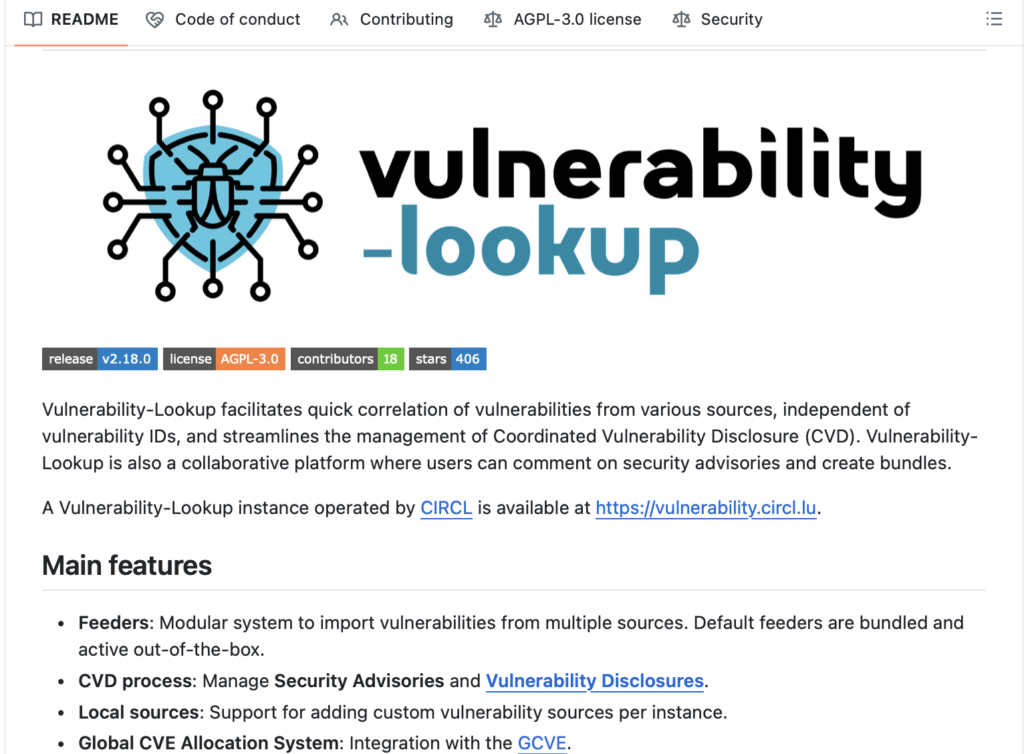

Vulnerability-LookupはOSSで開発されており、GitHubで公開されています。

Vulnerability-LookupとEUVDの関係

Vulnerability-LookupはCIRCLとEUが共同出資することで開発・メンテナンスがされています。

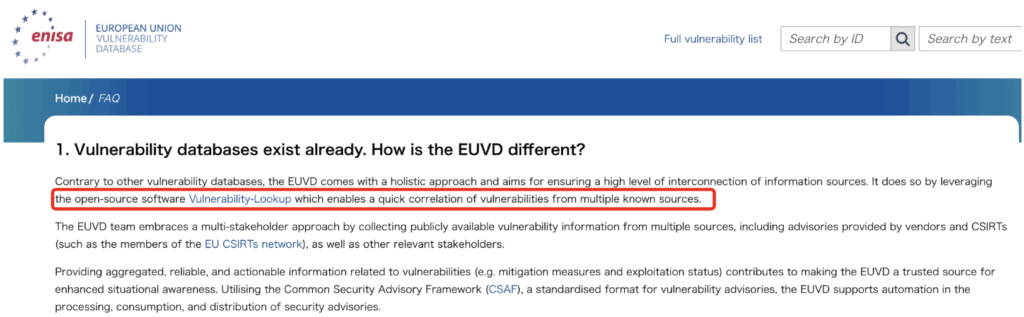

またこちらの記事でも紹介したEUVDですが、「FAQ: 1. Vulnerability databases exist already. How is the EUVD different?」によると情報収集にVulnerability-Lookupを使用しています。

Vulnerability-Lookupのデータソース

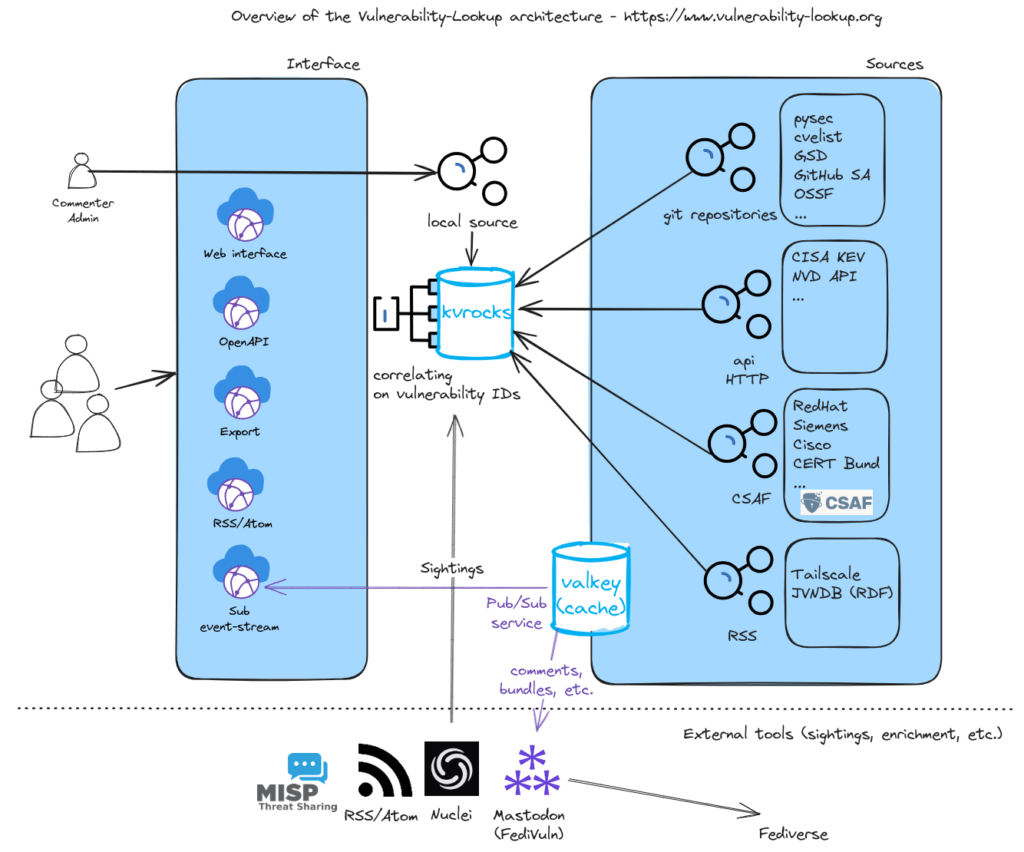

Vulnerability-Lookupは本当に様々なソースから脆弱性情報を集めています。GitHubの画像で示されていますが、代表的なものとして

- 脆弱性DB等

- cve.org

- NIST NVD

- CISA

- JVN

- ベンダー

- Red Hat

- Cisco

- Siemens

- その他団体やデータソース

- GitHub SA

- OpenSSF

- pysec

などの様々なデータをデータソースとしています。

Vulnerability-Lookupの使い方

Vulnerability-Lookupは膨大なデータを集めてくるため、データを収集しているものをMISPの方で公開しており、APIで叩ける様になっています。以下では、このMISPで公開したものにAPIで接続してデータを取ってくるものを試したいと思います。

APIを使ってみる

例としてFortiWebの深刻な脆弱性「CVE-2025-64446」をVulnerability-Lookupを使って調べてみます。

APIの使い方はUser-Manualに載っています。以下では、一番わかりやすい「CVE-IDを指定するだけ」で試してみましょう。

CVE-IDを指定してみる

今回、「CVE-2025-64446」を対象にしていますので、以下のようなコマンドになります。json形式なので、jqコマンドに喰わせて整形しています。

curl --silent 'https://vulnerability.circl.lu/api/vulnerability/CVE-2025-64446' | jq '.'以下のように、cve.orgから、CNAからの情報やCWE/CVSSなどを取得しています

"containers": {

"cna": {

"affected": [

{

"vendor": "Fortinet",

"product": "FortiWeb",

"cpes": [

"cpe:2.3:a:fortinet:fortiweb:8.0.1:*:*:*:*:*:*:*",

"cpe:2.3:a:fortinet:fortiweb:8.0.0:*:*:*:*:*:*:*",

"cpe:2.3:a:fortinet:fortiweb:7.6.4:*:*:*:*:*:*:*",

--中略--

"problemTypes": [

{

"descriptions": [

{

"lang": "en",

"cweId": "CWE-23",

"description": "Escalation of privilege",

"type": "CWE"

}

]

}

],

"metrics": [

{

"format": "CVSS",

"cvssV3_1": {

"version": "3.1",

"attackComplexity": "LOW",

"attackVector": "NETWORK",

"availabilityImpact": "HIGH",

"baseScore": 9.4,

"baseSeverity": "CRITICAL",

"confidentialityImpact": "HIGH",

"integrityImpact": "HIGH",

"privilegesRequired": "NONE",

"scope": "UNCHANGED",

"userInteraction": "NONE",

"vectorString": "CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:H/RL:O/RC:C"

}

}

],

--略--また以下のように、cve.orgから紐づくCISA ADPからの情報(Vulnrichment)経由でSSVC等の情報も取得しています。

"adp": [

{

"references": [

{

"url": "https://www.cisa.gov/known-exploited-vulnerabilities-catalog?field_cve=CVE-2025-64446",

"tags": [

"government-resource"

]

},

{

"url": "https://github.com/watchtowrlabs/watchTowr-vs-Fortiweb-AuthBypass",

"tags": [

"exploit"

]

}

],

"metrics": [

{

"other": {

"type": "ssvc",

"content": {

"timestamp": "2025-11-14T00:00:00+00:00",

"options": [

{

"Exploitation": "active"

},

{

"Automatable": "yes"

},

{

"Technical Impact": "total"

}

],

"role": "CISA Coordinator",

"version": "2.0.3",

"id": "CVE-2025-64446"

}

}

}

],Correlations

Vulnerability-Lookup は、さまざまなソース (NIST、PySec、GitHub など) から脆弱性情報を取得するだけでなく、関連する脆弱性、エクスプロイト、影響を受けるソフトウェア、目撃情報、その他の関連メタデータ (Vulnrichment、CISA KEV) 等の情報も持ってこれます。同様にjqコマンドで見やすく整形しています。

curl --silent 'https://vulnerability.circl.lu/api/vulnerability/CVE-2025-64446?with_linked=true' | jq '.'Correlationsで持ってきた情報は「”vulnerability-lookup:linked”: {」以降に入ります。下記のようにGitHub Security Advisoryから情報を持ってきています。

"github": [

[

"ghsa-hp5v-vp9j-7vp9",

{

"schema_version": "1.4.0",

"id": "GHSA-hp5v-vp9j-7vp9",

"modified": "2025-11-19T15:31:33Z",

"published": "2025-11-14T18:31:39Z",

"aliases": [

"CVE-2025-64446"

],

"details": "A relative path traversal vulnerability in Fortinet FortiWeb 8.0.0 through 8.0.1, FortiWeb 7.6.0 through 7.6.4, FortiWeb 7.4.0 through 7.4.9, FortiWeb 7.2.0 through 7.2.11, FortiWeb 7.0.0 through 7.0.11 may allow an attacker to execute administrative commands on the system via crafted HTTP or HTTPS requests.",

"severity": [

{

"type": "CVSS_V3",

"score": "CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H"

}

],また、下記の様にCERT-FR(フランスのCERT)の情報も持ってきています。

"certfr_avis": [

[

"CERTFR-2025-AVI-1014",

{

"$ref": "https://www.cert.ssi.gouv.fr/openapi.json",

"affected_systems": [

{

"description": "FortiWeb versions 7.6.x antérieures à 7.6.5",

"product": {

"name": "FortiWeb",

"vendor": {

"name": "Fortinet",

"scada": false

}

}

},sightings

また、Vulnerability-Lookupは脆弱性の目撃情報も集めてくれます。以下のクライアントスイートが現在利用可能です。

コマンドは以下のようになります。こちらもjson形式なので、jqコマンドに喰わせて整形しています。

curl --silent 'https://vulnerability.circl.lu/api/vulnerability/CVE-2025-64446?with_sightings=true' | jq '.'Sightingで持ってきた情報は「”vulnerability-lookup:sightings”: {」以降に入ります。下記のようにShadowServerやBlueSky等から情報を持ってきています。

{

"uuid": "43c3e5ec-c3e3-4d28-b866-76b23c8d59da",

"vulnerability_lookup_origin": "1a89b78e-f703-45f3-bb86-59eb712668bd",

"author": "9f56dd64-161d-43a6-b9c3-555944290a09",

"vulnerability": "CVE-2025-64446",

"type": "exploited",

"source": "The Shadowserver (honeypot/exploited-vulnerabilities) - (2025-11-21)",

"creation_timestamp": "2025-11-21T00:00:00.000000Z"

},

{

"uuid": "c3c25ed3-b442-4b62-88ae-c647a4810aae",

"vulnerability_lookup_origin": "1a89b78e-f703-45f3-bb86-59eb712668bd",

"author": "9f56dd64-161d-43a6-b9c3-555944290a09",

"vulnerability": "cve-2025-64446",

"type": "seen",

"source": "https://swecyb.com/users/nopatience/statuses/115578304716488189",

"creation_timestamp": "2025-11-19T20:43:02.855383Z"

},

{

"uuid": "843f74bb-1fa7-43e0-a29b-b7fb001b5f59",

"vulnerability_lookup_origin": "1a89b78e-f703-45f3-bb86-59eb712668bd",

"author": "9f56dd64-161d-43a6-b9c3-555944290a09",

"vulnerability": "cve-2025-64446",

"type": "seen",

"source": "https://bsky.app/profile/cstromblad.com/post/3m5z4k4pezpd2",

"creation_timestamp": "2025-11-19T20:43:00.707066Z"

},

{EPSSは?

EPSSはごく稀に引っ張ってこれたと思いますが(以前見たような記憶が朧げにあるくらい)、ほとんどの場合には引っ張ってこれません。そのため、EPSSは別のAPI(FIRSTなどのAPI)を利用した方が良いと思います。こちらの記事ではAPIの使用方法も紹介していますので、参考にしてください。

まとめ

Vulnerability-Lookupを使用すると、関連情報も引っ張ってくれます。今回は触れませんでしたが、UserManualを見ると「関連情報(Correlation)」や「脆弱性に関する言及情報」も引っ張って来れる様です。

このVulnerability-Lookupは非常に多機能ですので、実際に使ってみて使いこなせる様になると、脆弱性情報取得が簡単になり、かつ広がるのではないかと思います。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2025年12月生募集中)