DragonForce Ransomware Groupは2023年頃からある羅ンサムウェアグループ(RaaS)になりますが、近年カルテル化したことで有名になっています。以下ではDragonForce ランサムウェアグループについて簡単にまとめてみます。

DragonForce Group(Dragon Force Ransomware Group)とは

DragonForceランサムウェアグループ(以下DragonForce)は2023年8月に元マレーシアのハクティビストグループから生まれた、二重脅迫を行うランサムウェアグループです。2026年現在も活発に活動を続けています。

DragonForceは、ContiV3をベースにしたランサムウェアと、LockBit3.0の変種のランサムウェアを利用しており、RaaSとして活動していました。2026年現在は、LockBit3.0の変種の方は利用できなくなっていることが確認されているそうです。

2025年に入り、DragonForceはランサムウェアカルテルとしてリブランドを行いました。Scattered Lapasus$ Huntersの記事でも触れましたが、近年のランサムウェアグループの動きとしてこのような「カルテル化」があります。

攻撃対象

2023年8月から2024年8月にかけて、DragonForceはダークウェブサイトに合計82名の被害者を掲載しました。そのうち、米国で43件の攻撃が発生し、全体の52.4%を占めています。他の重要な標的としては、イギリスが10件(12.2%)で、オーストラリアが5件(6%)です。

また標的としている業界ですが、DragonForceは医療/金融/建設/製造業等の様々な業界に渡っています。

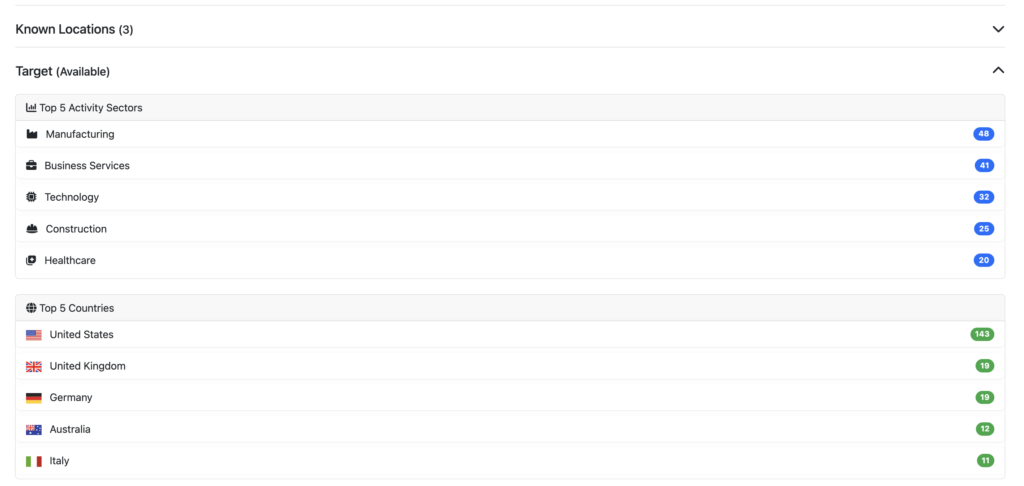

ransomware.liveで確認すると、2026年の時点での主な標的の業界と国は以下の様になっています。

リブランドによるカルテル化

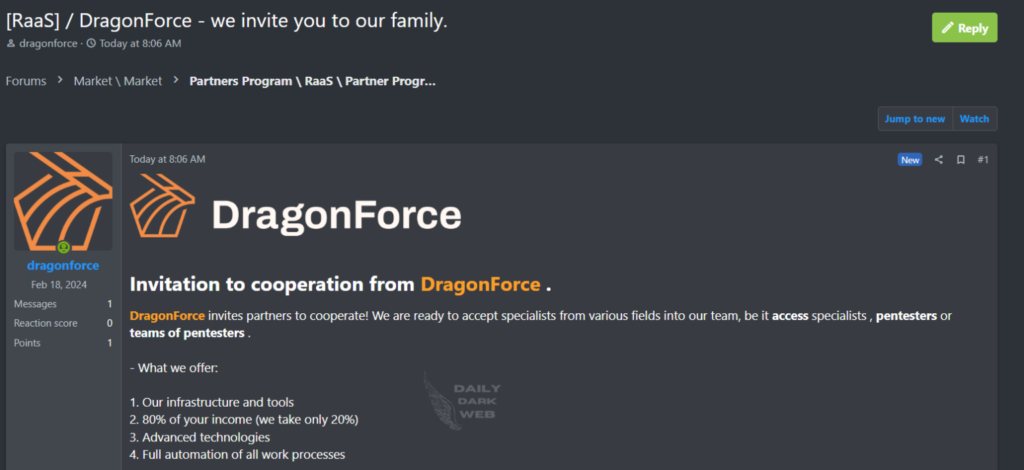

当初は活発なRaaSだったDragonForceですが、2024年中旬頃から新たにパートナーを求める等、組織を広げる動きが見られていました。

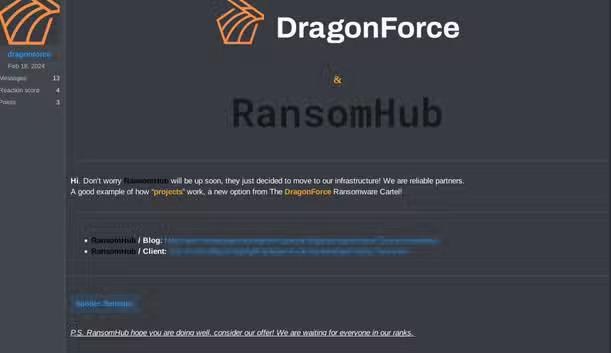

2025年3月にRansomHubが突然活動を休止した際に、以前のRansomHubの記事で紹介した様にDragonForceとQilinが彼らのグループのアフィリエイトなどの受け皿になった模様です。RAMPにDragonForceからのメッセージとして「Hi. Don’t worry RansomHub will be up soon, they just decided to move to our infrastructure! We are Reliable partners. (意訳:心配しないでください。RansomHubは再起動して我々のインフラを使うことが決定しました。我々は信頼できるパートナーです)」という投稿を行なっています。同様にTorベースのデータリークサイト(DLS)にもRansomHubのロゴを使用して投稿しています。

技術情報・TTP/IoC

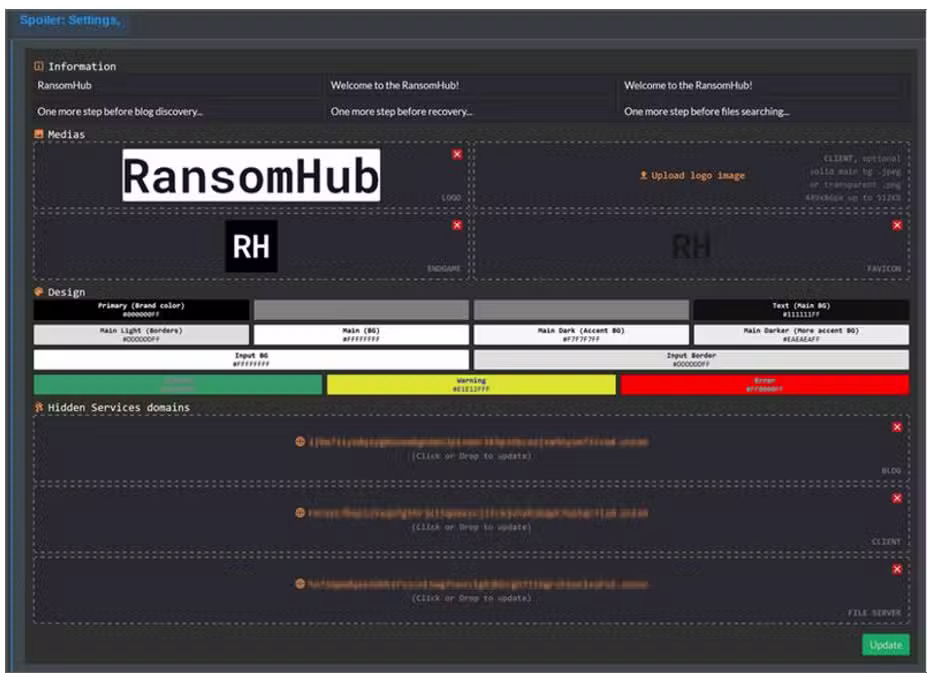

DragonForceランサムウェアグループがアフィリエイトに提供するコントロールパネルは下記のようなものとなります。

また、DragonForce ランサムウェアには、Windows および Linux (ESXi、NAS、RHEL) のバージョンが存在している模様です。

以下、TTP等の説明です

偵察・初期侵入

偵察フェーズでは、インターネット全体のスキャンを通じて、脆弱な対象を調べます。開いているポートや認証情報漏洩、脆弱性管理がなされていないシステムを見つけます。

例えばGroup-IBのレポートによると、2023年9月の攻撃では一般向けのリモートデスクトップサーバー(RDP)を通じて対象ネットワークに初期アクセスしていました。この際に有効な認証を使用していたことから、ダークウェブに漏洩している認証情報を使用していた可能性があります。

またAMPCUSの調査によると、2025年2月の攻撃ではMicrosoft Commvaultが保存しているアプリケーション認証情報(クライアントシークレット)へのアクセスを取得し、正当なサービスプリンシパルになりすましていた模様です。

実行

2023年の攻撃では、PowerShell コマンドがネットワーク内の複数のホストで実行されたことが確認されています。このコマンドを用いて、CobaldStrike Beaconをダウンロード・実行していた模様です。

また2025年2月の攻撃では、CVE-2025-3928(Commvault Webサーバのリモートコード実行の脆弱性)が利用されたことも判明しています。

水平移動

2023年の攻撃では、Mimikatzなどを使用して認証情報を盗み、RDPを用いて他のサーバに移動していました。AntiVirus製品の無効化なども行なっています。

また、2025年2月の攻撃では侵害されたアプリのシークレットとM365 OAuthトークンを使用して、顧客のM365環境にアクセスしています。

権限昇格

DrangonForceはMimikatzなどを使用して盗みだした認証情報を用いて特権昇格を行っています。

また、Bring Your Own Vulnerable Driver(BYOVD)手法を用いてAntiVirus製品やEndpoint製品のセキュリティを無効化したり権限をSYSTEMレベルまで昇格するなどを行っていました。

使用する脆弱性

先述のようにCVE-2025-3928(Commvault Webサーバのリモートコード実行の脆弱性)が観測されています。

またFortinet製品では、Fortinet社の調査により以下の脆弱性がDragonForceに悪用されていることかわかっています。

- CVE-2021-44228

- CVE-2024-40766

- CVE-2023-46805

- CVE-2024-55591

- CVE-2024-21762

- CVE-2024-57727

- CVE-2024-57728

- CVE-2024-21893

- CVE-2024-21412

- CVE-2024-21887

- CVE-2024-57726

参考リンク

- TrendMicro「ランサムウェア スポットライト:DragonForce」

- Barracuda「DragonForce Ransomware Cartel vs. Everybody」

- Group-IB「DragonForce」

- Group-IB「Inside the Dragon: DragonForce Ransomware Group」

- Medium.com「Inside the Ecosystem, Operations: DragonForce」

- Daily Dark Web「DragonForce RaaS Looking for New Blood」

- BlackFog「What Happens When Ransomware Gangs Attack Each Other?」

- TheCyberExpress「DragonForce Claims to Be Taking Over RansomHub Ransomware Infrastructure」

- Ampcus Cyber「Dragonforce Ransomware Cartel: Hybrid Hacktivism Meets Raas Industrialization」

- Fortinet「DragonForce Ransomware」