RansomHubは2024年2月初めから観測されている新しいランサムウェアグループです。2024年のランサムウェアインシデントではよく聞かれる名前で、ご存知の方も多いと思います。

ちょうどCISA+FBIの「Stop Ransomware」でRansomHubについての注意喚起が出ましたので、ここでRansomHubについてざっと見ていきたいと思います。

(2024/09/15追記:Malwarebyteが「RansomHubがTDSSKillerとLaZagneを用いてEDRを無効化しようとしているのを観測した」とのレポートを出していますので、そちらを追記します。また、カワサキモータースが被害にあったとの情報がありますので、そちらも追記します)。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の2024年11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

RansomHubとは

RansomHubは二重恐喝型のランサムウェアグループで、Cyclops および Knight と呼ばれていたランサムウェアグループがブランドを変更したものと考えられています。

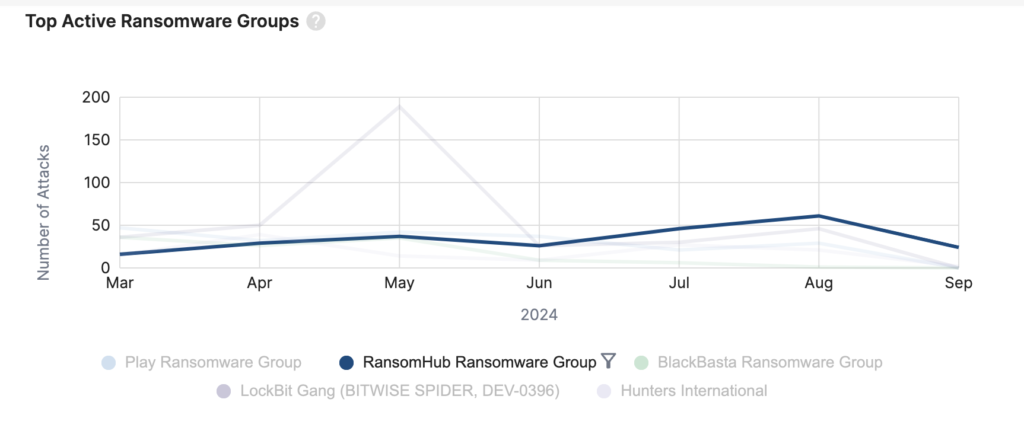

RansomHubは2024年によく名前が登場しています。RecordedFuture社による「活発なランサムウェアグループの動向」は下図のようになっていますが、LockBitやPlay、BlackBastaなどと並んで活発なランサムウェアグループとなっています。

Cyclopsランサムウェアグループ

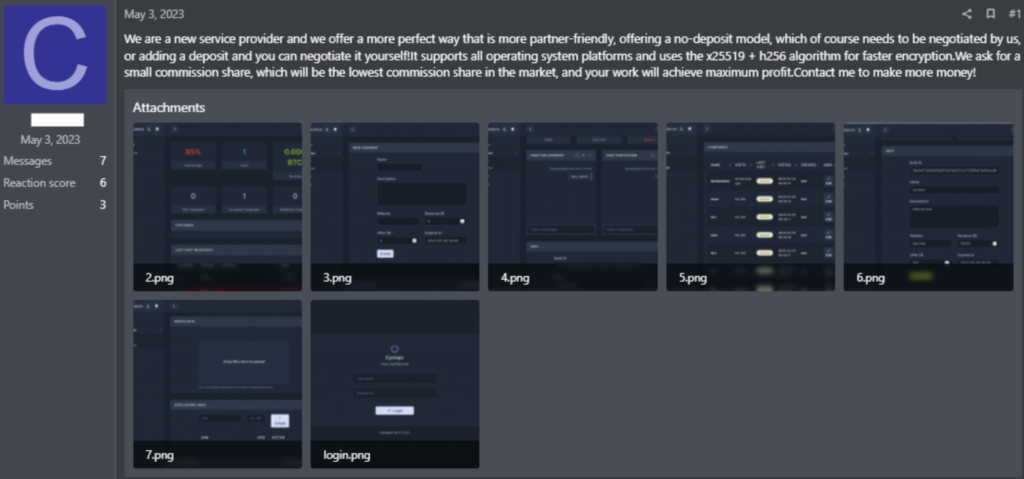

Uptycs Threat Researchの2023/06/05のブログによると、Cyclopsランサムウェアグループは2023年5月頃に観測された新しい (RaaS) プロバイダーです。Windows/Linux/macOSの3つの主要プラットフォームすべてに感染できるランサムウェアを使用しています。感染したコンピューターの名前やプロセス数などの機密データを盗むことに特化した別のバイナリ(Windows/Linux用)も使用しています。

Cyclopsランサムウェアの暗号化ロジックはBabukランサムウェア(2021年に出現した二重恐喝型ランサムウェア)と類似点があったそうです。また文字列の難読化がLockbit v2とも類似点があったとのことです。

Knightランサムウェアグループ

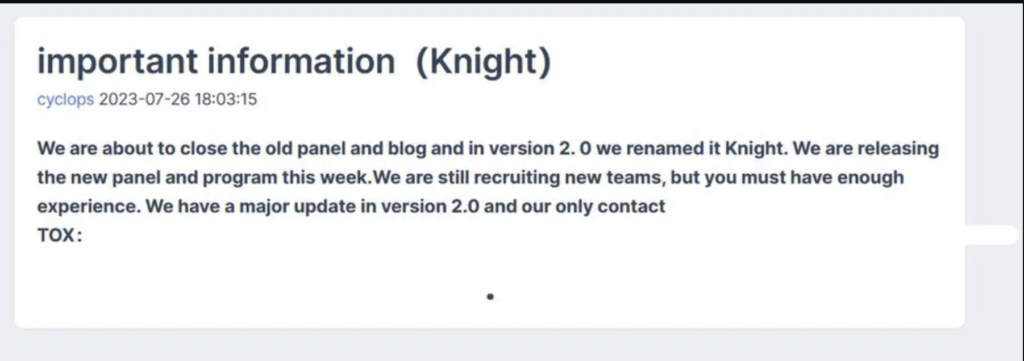

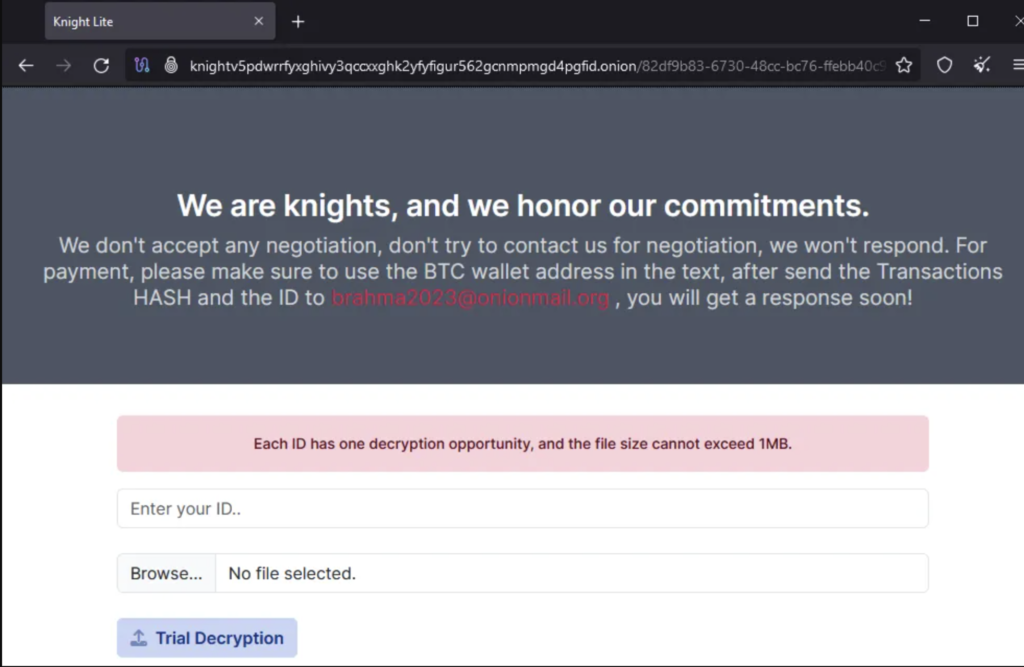

Acronisのブログによると、Cyclopsランサムウェアグループはそのバージョン2.0(Cyclops 2.0)を2023年7月末に公開した際に「Cyclops2.0をKnight Ransomwareに改名する」と発表したようです(下図参照)。

KnightランサムウェアグループはCurve25519/HC-256/ChaCha20アルゴリズムを使用してファイルを暗号化していました。Cyclopsと同様にWindows・Linux・MacOSをターゲットにしています。

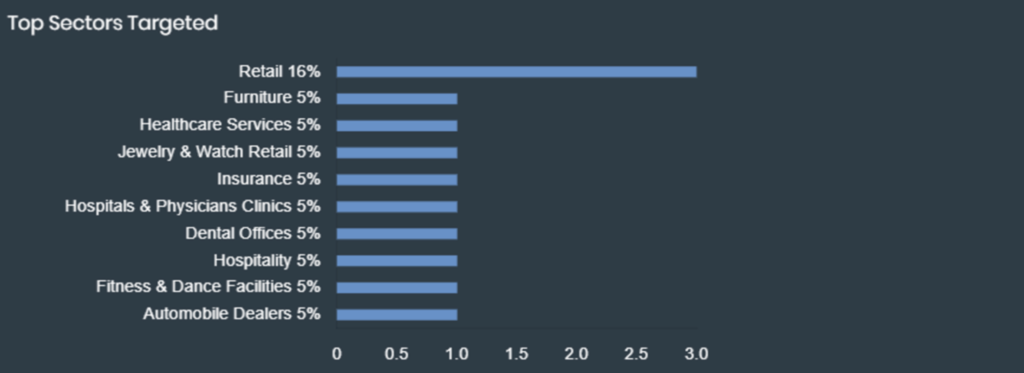

Fortinetの調査によると、Knightランサムウェアグループは小売業やヘルスケア、自動車ディーラーなど幅広い層を標的に、米国を中心に活動していました。

KnightからRansomHubへのリブランド

theHackerNewsによると、最終的にKnightランサムウェアグループは2024年2月に活動を停止し、Knightランサムウェアのソースコードがダークウェブ上で売られていた模様です。

その後、2024年2月から「RansomHub」として活動を開始してきました。以上の経緯から、Knightランサムウェアグループから別の攻撃者の手によってRansomHubランサムウェアグループが作られた可能性もあり得ます。

RansomHubのターゲット

RansomHubがターゲットとする業界は水道施設・政府関連・医療関連・輸送・通信などの重要インフラから、金融・食品や商業施設・製造業など多岐に渡ります。多額の身代金を支払う可能性が高い組織に的を絞っているとも言われています。以下、いくつかRansomHubの標的となったインシデントを挙げていきます。

米国 UnitedHealthのインシデント

2024/02/21、米国全土の薬局と病院を結ぶ「Change Healthcare」サービスがランサムウェアグループの攻撃により停止し、全米国人の1/3が影響を受けました。これによりサービス提供会社のUnitedHealth CEOが米国上院に招致されました。

UnitedHealthは、この攻撃により推定で8億7,200万ドル(日本円で1,380億円)の損失が生じ、通年での直接被害は10億ドル〜11億5,000万ドル(日本円で1,860億円)となる見込みだと発表しています。

この攻撃ではUnitedHealth社はBlackCat/ALPHVとRansomHubの両方から恐喝を受けていたとされています。BleepingComputerの記事によると、同社はRansomHubに対して「身代金は、患者データの漏洩を防ぐために全力を尽くすという同社の約束の一環として支払われた」とし、身代金を支払ったことを認めています。支払った金額は定かではありませんが、BleepingComputerはRansomHubのデータ漏洩サイトをチェックし、UnitedHealthが被害者リストから削除されたことを確認したとのことです。

ハリバートン(Halliburton Co)

ハリバートンは米国で石油・天然ガスの探鉱、開発、生産関連サービスと製品を提供している企業です。

ハリバートン社が米国証券取引委員会に提出したForm 8-Kには下記が述べられています

- 2024年8月21日に、許可されていない第三者が特定のシステムにアクセスしたことに気付きました。

- 外部アドバイザーの支援を受けて内部調査を開始、システムをオフラインにしました。

BleepingComputerによると、HaliburtonがRansomHubにより攻撃を受けたという噂がRedditやTheLayoffで流れていたとの事です。また、HaliburtonがBleepingComputerに語ったところによると、外部アドバイザーとしてMandiantの支援を受けて調査を行なっている模様です。

(2024/09/15追記):カワサキモータースヨーロッパ

カワサキモータースヨーロッパのサイトによると、9月初旬にカワサキ モーターズ ヨーロッパ (KME) がサイバー攻撃の対象となり、同日遅くに戦略的復旧計画が開始されるまで、同社のサーバーは一時的に隔離されたとのことです。KME とその国の支店は多数のサーバーを運用しており、予防措置として各サーバーを隔離してすべてのデータをチェックし、疑わしい内容を特定して対処するクレンジングプロセスを行っているとのことです。翌週の初めまでに、サーバーの機能の 90% 以上が復旧したとの事です。

このKMEの発表は、RansomHubが2024/09/05に同社への攻撃の犯行声明を出したことを受けて行われた模様です。ダークウェブ上の恐喝ポータルでは、KMEのネットワークから487GB のデータを盗み出したと主張していました。Bleepingcomputerの記事で、脅迫文などを見ることが出来ます。

RansomHubの技術的な詳細

以下はCISA:Stop Ransomware – RansomHubからの情報になります。

使用される脆弱性

RansomHubのアフィリエイトは通常、フィッシングメール [T1566]、既知の脆弱性の悪用 [T1190]、パスワード スプレー [T1110.003] などの方法を使用してシステムを侵害します。パスワードスプレーは、データ侵害によって侵害されたアカウントをターゲットとしています。現状、次の CVE に基づくエクスプロイトが確認されています。

- 初期アクセス(Initial Access)

- CVE-2023-3519: Citrix ADC(NetScaler)リモートコード実行

- CVE-2023-27997: FortiOSのリモートコード実行

- CVE-2023-46604: Apache ActiveMQのリモートコード実行

- CVE-2023-22515: Atlassian Confluenceサーバでの許可されていない管理者アカウントの作成

- CVE-2023-46747: BIG-IPでのリモートコード実行

- CVE-2023-48788: Fortinet FortiClientEMSでのSQLインジェクションによるコマンド実行

- CVE-2017-0144: Windows SMBリモートコード実行脆弱性

- CVE-2020-0787: Windowsでの特権昇格脆弱性

発見

RansomHubのアフィリエイトはAngryIPScanner、Nmap、およびPowerShellベースの「living-off-the-land攻撃(LOTL:所謂ファイルレスマルウェアで、攻撃者が標的システム内にコードなどを仕込むこと無く、PowerShell・Windows Management Instrumentation (WMI)・ntdsutil・netsh・パスワード保存ツール等の環境内にすでに存在するツールを使用して攻撃を実行することで検出を困難にする攻撃)」を行い、ネットワークスキャンを実行します。

防衛回避

アフィリエイトはランサムウェアの実行可能ファイル名をWindows.exeなどの一見無害なファイル名に変更し、ユーザーのデスクトップ(C:\Users\%USERNAME%\Desktop)やダウンロード(C:\Users\%USERNAME%\Downloads)に残していました。また、WindowsやLinuxのシステムログをクリアしていることも観察されています。また、ツールを展開してEDRを無効にしています。

特権昇格と水平移動

RansomHubアフィリエイトは永続性のために、無効化されていたアカウントを再有効化したり、ユーザーアカウントを作成したりしていました。その後Mimikatzを使用して資格情報を収集し、SYSTEM権限に昇格していました。

その後、アフィリエイトはRDPなどを使って標的のネットワーク内を水平移動していました。

データ流出

RansomHubアフィリエイトはPuTTYやAmazon AWS S3 バケット/ツール、HTTP POSTリクエスト、WinSCP、Rclone、Cobalt Strike、Metasploit等を用いてデータを盗み出していました。

暗号化

RansomHubランサムウェアは、通常Curve 25519と呼ばれる楕円曲線暗号化アルゴリズムを活用して、システム上のユーザーアクセス可能なファイルを暗号化していました。

IoC

IPアドレスやファイルハッシュなどのIoCは非常に多いため、元のCISAの資料を確認してください。

MITRE ATT&CK Tactics/Techniques

- リソース開発

| Technique Title | ID | 使用 |

| 能力の獲得 | T1588.005 | RansomHubのアフィリエイトは、ターゲットを定める際に使用できるエクスプロイトを購入、盗難、またはダウ ンロードする可能性があります。 |

- 初期アクセス

| Technique Title | ID | 使用 |

| フィッシング | T1566 | RansomHubのアフィリエイトは、初期アクセスのために、大量のフィッシング・スピアフィッシングメールを使用しています。 |

| 公開アプリケーションの悪用 | T1190 | RansomHubのアフィリエイトは、既知の脆弱性を利用して初期アクセスを取得する場合があります。 |

- 実行

| Technique Title | ID | 使用 |

| コマンドとスクリプトのインタプリタ | T1059.001 | RansomHubのアフィリエイトは、PowerShell と Scripts を使用して、侵入を迅速に実行および自動化しています。 |

| Windows管理機構 | T1047 | RansomHubのアフィリエイトは、悪意のあるコマンドとペイロードを実行するために Windows 管理機構を悪用する場合があります。 |

- 持続性

| Technique Title | ID | 使用 |

| コマンドとスクリプトのインタプリタ | T1059.001 | RansomHubのアフィリエイトは、PowerShell と Scripts を使用して、侵入を迅速に実行および自動化しています。 |

| アカウントの作成 | T1136 | RansomHubのアフィリエイトは、被害者システムへのアクセスを維持するためにアカウントを作成する場合があります。 |

- 特権のエスカレーション

| Technique Title | ID | 使用 |

| アカウント操作 | T1098 | RansomHubのアフィリエイトは、被害者システムへのアクセスを維持/または昇格するためにアカウントを操作する場合があります。 |

| リモートサービス:RDP | T1021.001 | RansomHub アフィリエイトは、RDPを使用してシステムにログインし、ログインユーザーとしてアクションを実行できます。 |

- 防衛回避

| Technique Title | ID | 使用 |

| マスカレード | T1036 | RansomHubのアフィリエイトは、実行可能ファイル名を変更してバイナリを隠す場合があります。 |

| ホストのIndicatorの削除 | T1070 | RansomHubアフィリエイトは、セキュリティ対応を抑制するためにログを削除する場合があります。 |

| 障害防御:ツールの無効化または変更 | T1562.001 | RansomHubアフィリエイトは、検出を回避するためにEDRツールを無効にする場合があります。 |

- 資格情報へのアクセス

| Technique Title | ID | 使用 |

| OSクレデンシャルダンピング | T1003 | RansomHubのアフィリエイトは、Windows システムで Mimikatz を使用して資格情報を収集しています。 |

| BruteForce:パスワードスプレー | T1110.003 | RansomHubのアフィリエイトは、パスワードスプレーを使用して最初のアクセスを取得する場合があります。 |

- 発見

| Technique Title | ID | 使用 |

| リモートシステムの発見 | T1018 | RansomHubのアフィリエイトは、現在のシステムからの水平移動に使用できるネットワーク上のIPアドレス・ホスト名・その他の論理識別子のリスト取得を試みるする場合があります。 |

| ネットワークサービスの発見 | T1046 | RansomHubのアフィリエイトは、リモートホストとローカルホストで実行されているサービスのリスト取得を試みる場合があります。 |

- 水平移動

| Technique Title | ID | 使用 |

| リモートサービスの利用 | T1210 | RansomHubのアフィリエイトは、ネットワーク内に入ると、リモートサービスを利用して内部システムへの不正アクセスを取得する場合があります。 |

- Command&Control

| Technique Title | ID | 使用 |

| リモートアクセスソフトウェア | T1219 | RansomHubのアフィリエイトは、リモートアクセスソフトウェアである Anydeskを使用して、ネットワーク内のターゲットシステムへのC&Cチャネルを確立することがあります。 |

- 流出

| Technique Title | ID | 使用 |

| 代替プロトコルを用いた流出:Asymmetric Encrypted Non-C2 Protocol | T1048.002 | RansomHubのアフィリエイトは、C&Cチャネル以外の非対称暗号化プロトコルを介してデータを盗む可能性があります。 |

| クラウドアカウントへのデータ転送 | T1537 | RansomHubアフィリエイトは、クラウド環境の共有/同期やバックアップの作成など、同じサービスで管理する別のクラウドアカウントにデータを転送して流出させる場合があります。 |

| 代替プロトコルを用いた流出:Asymmetric Un-Encrypted Non-C2 Protocol | T1048.003 | RansomHubのアフィリエイトは、C&Cチャネル以外の非対称で暗号化されていないプロトコルを介してデータを盗む可能性があります。 |

- 影響

| Technique Title | ID | 使用 |

| 暗号化されたデータ | T1486 | RansomHubのアフィリエイトは、ランサムウェアを用いて暗号化を行います。 |

| システム回復の抑制 | T1490 | RansomHubのアフィリエイトはランサムウェアによるボリュームシャドウコピー削除で、バックアップを削除します。 |

(2024/09/15追記:TDSSKillerとLaZagneによりEDRを停止させ情報を盗み出そうとする試みが観測される)

- Malwarebytesの記事によると、RansomHubがKasperskyにより開発された正規のツール「TDSSKiller」を用いてEDRを停止させ、有名な認証情報収集ツールである「LaZagne」を用いて侵害されたシステムから保存されている認証情報を抽出しようとした試みを観測したそうです。

TDSSKiller

KasperskyのTDSSKillerはFreeのツールで、RootKitを検出して削除したりすることが出来ます。

Malwarebytesの記事によると、同社はRansomHubがTDSSKillerを使用して、いくつかの重要なセキュリティサービスを無効にしようとしたのを観測したそうです。攻撃者は管理者権限を持っていたため、改ざん防止保護が有効になっている場合でも、サービスを無効にする試みは成功する可能性があります。

IoCなどの情報はMalwarebytesの記事を参照してください。

LaZagne

LaZagneはPythonで作成された、OSSのパスワード復旧プログラムになります。主要なブラウザやSkype、データベース(Postgresql等)、ゲーム、メールクライアント、システムパスワード、SaaSサービスの管理者パスワード、Wifi等のパスワード取得に対応しています。

このツールはホスト侵害後のクレデンシャル情報のダンプの際に、脅威アクターにより使われています。RansomHubはこのツールでを導入して、侵害したシステム内に保存されている認証情報を抽出しようとしたことが観測されたそうです。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の2024年11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

参考リンク

CISA:Stop Ransomware – RansomHub

Uptics: Exploring a Dual Threat: Cyclops Ransomware & Stealer Combo

Acronis: Knight: An analysis of Cyclops’ ransomware successor

Fortinet: Ransomware Roundup – Knight

theHackerNews: Rebranded Knight Ransomware Targeting Healthcare and Businesses Worldwide

SOC Prime: Knight Ransomware Detection: 3.0 Ransomware Source Code Available for Sale

The Record: UnitedHealth CEO confirms company paid $22 million ransom in heated Senate hearing

BleepingComputer: UnitedHealth confirms it paid ransomware gang to stop data leak

BleepingComputer: Halliburton cyberattack linked to RansomHub ransomware gang

米国証券取引委員会(F8K): https://www.sec.gov/Archives/edgar/data/45012/000004501224000052/hal-20240830.htm

BleepingComputer: RansomHub claims Kawasaki cyberattack, threatens to leak stolen data

Malwarebytes: New RansomHub attack uses TDSSKiller and LaZagne, disables EDR

Kaspersky: TDSSKiller