セキュリティ学習を始めようと思ったあなたが、まず最初に耳にするOS、それが「Kali Linux(カリ・リナックス)」ではないでしょうか。ハッカーが使っている黒い画面のOS、というイメージがあるかもしれませんが、実際にはサイバーセキュリティのプロフェッショナルや学習者が、システムを守るために使う「正義のツール」です。

この記事では、そんなKali Linuxの世界に足を踏み入れたい初心者の方に向けて、

- Kali Linuxとは何か?

- 仮想環境への一番簡単なインストール手順(2025年最新)

- 実践的な使い方のステップ

- 学習を続けるためのヒント

などを、図解(のイメージ)やコマンド例を豊富に交えながら、どこよりも分かりやすく解説します。この記事を読めば、あなたもKali Linuxを使いこなす第一歩を踏み出せるはずです。

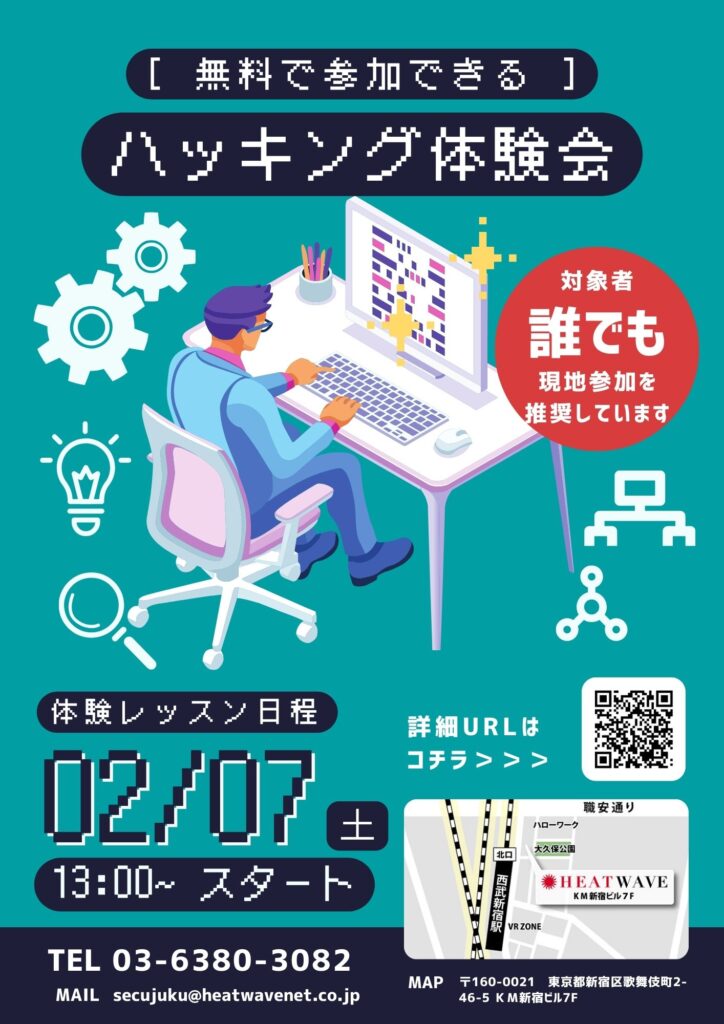

誰でも無料で参加できるハッキング体験会の参加者募集中!!

『Kali Linux』とは?サイバーセキュリティのプロが使うOS

Kali Linuxは、一言で言えば「ペネトレーションテスト(侵入テスト)用のOS」です。Debianという安定したLinuxディストリビューションをベースに開発されており、サイバーセキュリティに関連する600以上ものツールが最初からインストールされています。

わざわざ自分でツールを探してインストールする手間が省けるため、セキュリティ診断やフォレンジック調査(犯罪捜査などで電子機器に残された記録を解析すること)を効率的に進めることができます。

Kali Linuxの主な用途

Kali Linuxは、主に以下のような目的で使用されます。これらはすべて、システムやネットワークを「守る」ために、潜在的な弱点を見つけ出す活動です。

ペネトレーションテスト(侵入テスト)

システムやネットワークに擬似的なサイバー攻撃を仕掛け、セキュリティ上の脆弱性(弱点)がないかを確認します。攻撃者の視点でテストすることで、実際のリスクを洗い出すことができます。

セキュリティ監査

組織のセキュリティポリシーが正しく適用されているか、設定に不備がないかなどを網羅的にチェックします。

デジタル・フォレンジック

コンピュータ犯罪の捜査などで、PCやスマートフォンに残されたデータを解析し、証拠を見つけ出すために使われます。

【2025年最新】一番簡単なKali Linuxインストール手順(ビルド済み版)

それでは、早速Kali Linuxをインストールしていきましょう。

現在、公式サイトでは設定済みの仮想マシンイメージ(Pre-built版)が配布されており、これを利用するのが最も簡単で確実な方法です。OSインストールの知識がなくても数ステップで完了します。

準備するもの

- PC本体: メモリ8GB以上、ストレージ空き容量30GB以上を推奨します。

- VirtualBox: Oracle社が提供する無料の仮想化ソフトウェア。

- Kali Linuxのビルド済み仮想マシンイメージ: Kali Linux公式サイトからダウンロードします。

手順1:仮想環境(VirtualBox)のインストール

まずは、Kali Linuxを動かすための土台となるVirtualBoxをインストールします。(すでにインストール済みの方は手順2へ)

- VirtualBoxの公式サイトにアクセスします。

- お使いのOS(Windows, macOSなど)に合ったパッケージをクリックしてダウンロードします。

- ダウンロードしたインストーラーを起動し、画面の指示に従ってインストールを完了。

手順2:Kali Linuxのビルド済みイメージをダウンロード

次に、主役であるKali Linux本体(ビルド済み版)をダウンロードします。

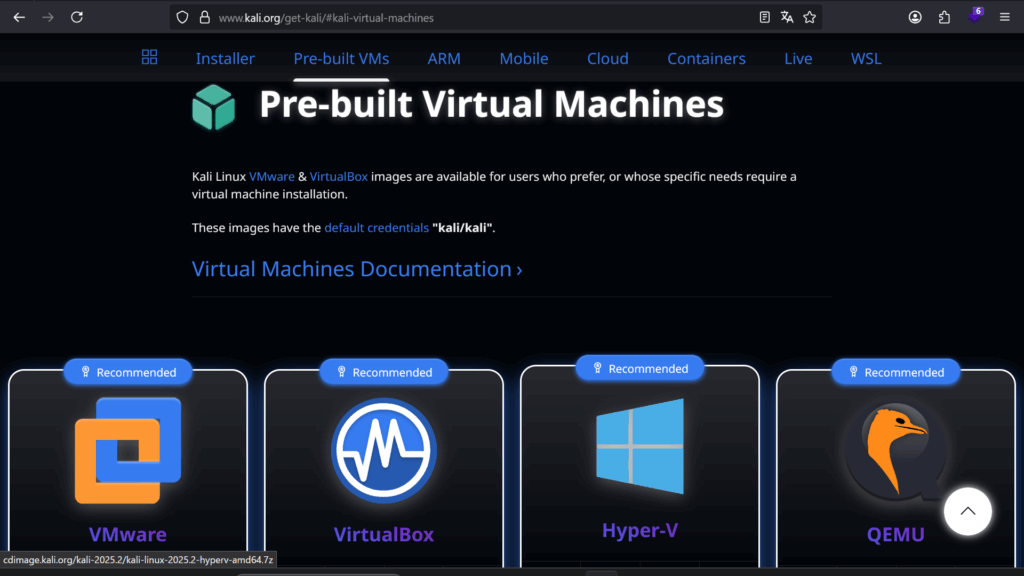

- Kali Linuxの公式サイト(Virtual Machinesページ)にアクセスします。

- 「VirtualBox」のロゴがある方を選択し、ダウンロードボタンをクリックします。

- ファイルは.7zという形式で圧縮されています。ファイルサイズが大きい(約3GB)ので時間に余裕をもってダウンロードしてください。

※注意:ダウンロードした.7zファイルは、そのままでは使えません。7-Zipなどの解凍ソフトを使って展開(解凍)してください。中から.ovaというファイルが出てきます

手順3:VirtualBoxに仮想マシンをインポート

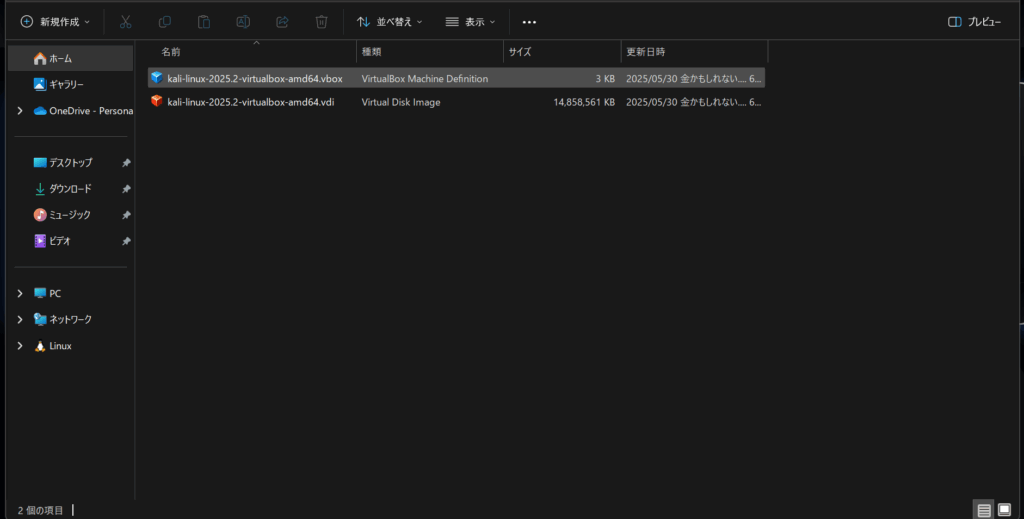

解凍してフォルダに.ovaファイルあるか確認。

- 解凍したフォルダの中に、kali-linux-2025.1-virtualbox-amd64.vboxがあるからクリック。

- 自動的にインポート処理が始まります。

- VirtualBoxの左側の一覧に「Kali Linux」が追加されています。

手順4:起動とログイン、そして【必須】パスワード変更

インポートが完了すると、VirtualBoxの左側の一覧に「Kali Linux」が追加されています。

- 「Kali Linux」を選択し、「起動(T)」ボタンをクリックします。

- Kali Linuxのログイン画面が表示されたら、以下の初期ユーザー情報を入力してログインします。

- ユーザー名:

kali - パスワード:

kali

- ユーザー名:

【必須作業】最初のパスワード変更

⚠️警告:初期パスワード「kali」は世界中の誰もが知っているパスワードです。必ず、ログイン後すぐに自分だけの強力なパスワードに変更してください。これはセキュリティ上の必須作業です。

ターミナル(画面左上にある黒い四角いアイコン)を開き、以下のコマンドを実行してください。

passwdコマンドを実行すると、以下のようにパスワードの入力を求められます。

- (current) CDE password: ここに現在のパスワード `kali` を入力してEnterキーを押します。(入力内容は表示されません)

- New password: 新しいパスワードを入力してEnterキーを押します。(入力内容は表示されません)

- Retype new password: 確認のため、もう一度新しいパスワードを入力してEnterキーを押します。

「passwd: password updated successfully」と表示されれば変更完了です。次回からは新しいパスワードでログインしてください。

最低限やっておきたい!Kali Linuxの初期設定

クリックして内容を表示

パスワード変更が終わったら、次に以下の設定を行いましょう。

パッケージの更新とアップグレード

まず、システム全体を最新の状態にします。ターミナル(端末)を開き、以下のコマンドを1行ずつ実行します。実行中に新しいパスワードを求められます。

# パッケージリストを更新

sudo apt update

# パッケージをアップグレード

sudo apt upgrade -y

# 不要なパッケージを削除

sudo apt autoremove -ysudoは管理者権限でコマンドを実行するという意味です。

日本語入力の設定

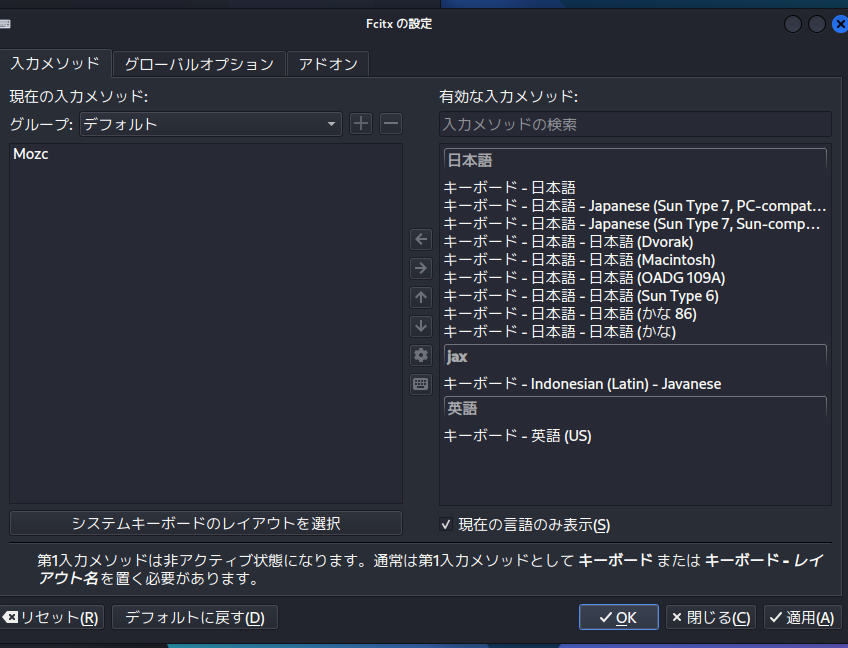

デフォルトでは日本語入力ができないため、以下のコマンドで日本語入力システム(Mozc)をインストールします。その前に、settingsからkeybord選択し、キーボードレイアウトを日本語版にしておく。

dpkg -l | grep fcitx #結果をchatgptにわたし、fcitx(旧版)削除し、fcitx5(最新)に入れ替えるコマンドを入手し実行

sudo apt install fcitx5-mozc

インストール後、一度再起動。次にfcitx5のGUI起動。入力メソッドをMozcにする。

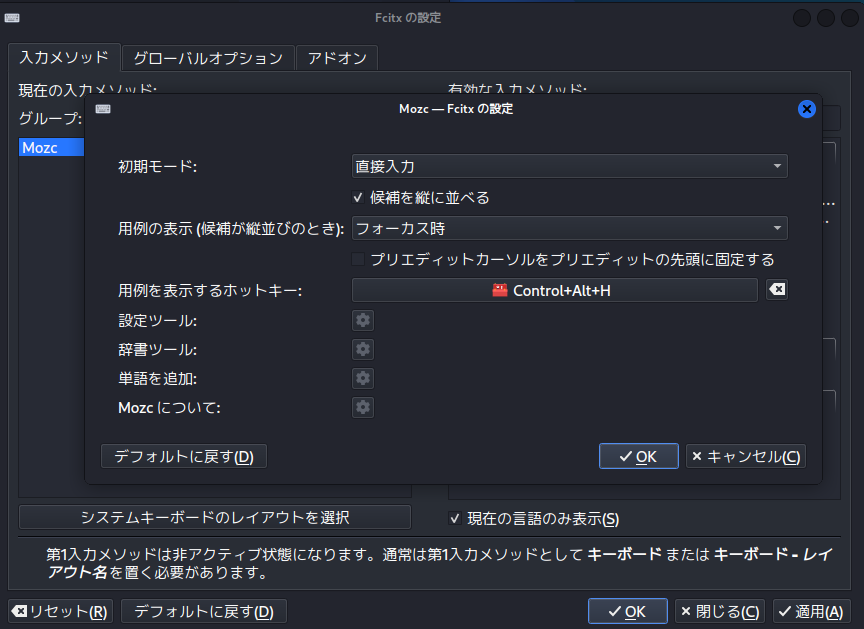

Mozcの設定開き、初期モードを直接入力にする。

さらに、以下のコマンドでfcitx5の設定を自動化しておく。

vim ~/.xprofile # .xprofileの中身 export GTK_IM_MODULE=fcitx5 export QT_IM_MODULE=fcitx5 export XMODIFIERS="@im=fcitx" exec fcitx5 &

【実践】Kali Linuxを使ったWebサイト脆弱性診断の5ステップ

クリックして内容を表示

さて、いよいよKali Linuxのツールを使ってみましょう。ここでは、許可された自身の管理下にあるテスト用Webサイトに対して、基本的な脆弱性診断を行う手順を紹介します。

はじめに:倫理と法律について【重要】

警告:許可なく他人のWebサイトやネットワークにこれから紹介するツールを使用することは、不正アクセス禁止法などの法律に抵触する犯罪行為です。 必ずご自身で用意した仮想環境上のテストサイトなど、実験が許可された環境でのみ行ってください。この記事は学習目的であり、違法行為を助長するものではありません。

ステップ1:情報収集(ターゲットの調査)- Nmap

まずはターゲットの基本的な情報を集めます。ここでは、強力なポートスキャナーであるNmapを使います。ターゲットのIPアドレスで、どのようなサービス(ポート)が動いているかを調査します。

# -sV: バージョン情報取得, -p-: 全ポート対象

# <ターゲットのIPアドレス> は自分のテスト環境のアドレスに置き換える

nmap -sV -p- <ターゲットのIPアドレス>ステップ2:脆弱性スキャン – Nikto

次に、Webサーバーに既知の脆弱性がないかをスキャンします。Niktoは、Webサーバーの設定ミスや古いソフトウェアなどを自動で検出してくれるツールです。

# -h: ターゲットのホストを指定

nikto -h http://<ターゲットのIPアドレス>/ステップ3:ディレクトリ・ファイル探索 – Gobuster

Webサイトには、リンクが貼られていない隠された管理ページや設定ファイルが存在することがあります。gobusterは、辞書ファイルを使ってそれらのディレクトリやファイルを総当たりで探し出します。

# <URL> にターゲットのURLを指定

gobuster dir -u <URL> -w /usr/share/wordlists/dirb/common.txtステップ4:パスワードクラック(辞書攻撃)- Hydra

ログインフォームなどを見つけた場合、簡単なパスワードが使われていないかをテストします。Hydraは、ユーザー名とパスワードのリストを使って、総当たりでログインを試みるツールです。

※これは非常に攻撃的な手法です。必ず自分のテスト環境でのみ実施してください。

# -L: ユーザー名リスト, -P: パスワードリスト, -s: ポート番号

# <ターゲットIP> http-post-form "/login.php:user=^USER^&pass=^PASS^:F=Login failed"

hydra -L users.txt -P passwords.txt -s 80 <ターゲットIP> http-post-form "/login.php:user=^USER^&pass=^PASS^:F=Login failed"ステップ5:結果の整理と報告

最後に、Nmap, Nikto, Dirb, Hydraなどで見つかった情報を整理し、どのような脆弱性があり、どのような対策が必要かをレポートにまとめます。これがペネトレーションテストの最終的な成果物となります。

挫折しない!Kali Linux学習ロードマップ

Level 1: 基本操作とLinuxコマンドの習得

まずはKali Linuxのデスクトップ環境に慣れ、ターミナル操作の基本をマスターしましょう。ls, cd, pwd, mkdir, rm, cat, grepなどの基本的なLinuxコマンドは必須です。

Level 2: 主要ツールの使い方をマスターする

この記事で紹介したNmap, Niktoのほか、WebアプリケーションプロキシのBurp Suite、脆弱性攻撃フレームワークのMetasploit Frameworkなど、中核となるツールの使い方を一つずつ集中的に学びます。

Level 3: CTF(Capture The Flag)に挑戦する

CTFは、サーバーに隠された「旗(Flag)」と呼ばれる文字列を見つけ出す競技です。TryHackMeやHack The Boxといったプラットフォームには、初心者向けの練習問題が豊富に用意されており、実践的なスキルをゲーム感覚で磨くことができます。

Level 4: 脆弱性診断のレポートを作成してみる

Level 1〜3で得た知識を元に、自分で構築したテスト環境に対して脆弱性診断を実施し、本格的なレポートを作成してみましょう。発見した脆弱性の内容、再現手順、危険度、推奨される対策などをまとめることで、プロの仕事の流れを体験できます。

Kali Linuxのお役立ち機能&TIPS

クリックして内容を表示

Kali Undercover Mode(Windowsになりすます)

公共の場で作業する際などに、見た目を一瞬でWindows 10そっくりに変える機能です。ターミナルで以下のコマンドを実行するだけですぐに切り替えられます。

kali-undercover知っておくと便利!ターミナル操作ショートカット集

| ショートカットキー | 説明 |

|---|---|

Ctrl + Alt + T | 新しいターミナルを開く |

Ctrl + Shift + C | 選択範囲をコピー |

Ctrl + Shift + V | クリップボードから貼り付け |

Ctrl + C | 実行中のコマンドを強制終了 |

Ctrl + L | 画面をクリア(clearコマンドと同じ) |

Tab | コマンドやファイル名を補完 |

↑ / ↓ | コマンドの履歴を遡る/進む |

Ctrl + R | コマンド履歴をインクリメンタル検索 |

おすすめの学習リソース

- Kali Linux公式サイト: ツールの使い方など公式ドキュメントが最も正確です。

- TryHackMe: ゲーム感覚で学べる初心者向けのサイバーセキュリティ学習プラットフォーム。

- Hack The Box: より実践的で難易度の高いCTFプラットフォーム。

Kali Linuxを使用する上での絶対的な注意点

クリックして内容を表示

⚠️ 悪用厳禁: Kali Linuxのツールは非常に強力です。学習目的であっても、絶対に許可のないネットワークやシステムに対して使用しないでください。 あなたのキャリアを終わらせるだけでなく、法的な責任を問われる可能性があります。

⚠️ 自己責任: ツールの使用によって何らかの損害が発生した場合、その責任はすべてあなた自身にあります。常に倫理観を持ち、責任ある行動を心がけてください。

まとめ

今回は、サイバーセキュリティのプロフェッショナルOS「Kali Linux」のインストール方法から、基本的なツールの使い方、そして学習の進め方までを網羅的に解説しました。

Kali Linuxは、正しく使えばあなたのセキュリティスキルを飛躍的に向上させてくれる強力な味方になります。しかし、その力を悪用すれば、諸刃の剣にもなり得ます。

常に倫理観を忘れず、この記事を参考にしながら、ホワイトハッカーへの道を一歩ずつ着実に進んでいってください。

誰でも無料で参加できるハッキング体験会の参加者募集中!!