LockBitがバージョンアップして帰ってきたと話題になっています。また、インフラの一部も研究者により公開されています。

以下ではLockBit 5.0についてまとめてみます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- 脅威インテリジェンス育成コース(受講生随時募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

LockBit 5.0とは

LockBitはよく知られているように、二重脅迫を行うランサムウェアグループです。2019年に出現し、猛威を奮っていましたが、2024年に「Operation Chronos」で捜査と解体が行われ、活動が下火になっていました。

RAMPでの「LockBitの復活と5.0リリース」の発表(2025年9月頃)

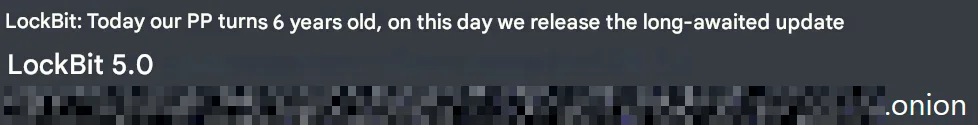

先述のようにLockBitは2024年の捜査・解体(英語だとDismantleとか言われますね)が行われた後、下火になっていましたが、2025/09/04のDailyDarkWebの記事「LockBit Ransomware Group Unveils Version 5.0 on Its Sixth Anniversary」によると、LockBitグループが有名なダークウェブフォーラム「RAMP(Russian Anonymous Market Place)」で結成6周年を記念し、「LockBit 5.0」の提供開始を発表したそうです。

このLockBit 5.0ではアフィリエイトパネルと暗号化ツールは新たに書き直されており、類似のものは存在しないと主張しています。さらに以前のモデルとは異なり、新しいプラットフォームでのアフィリエイト登録希望者は仮想通貨で500ドルの登録料を支払う必要があるとされています。

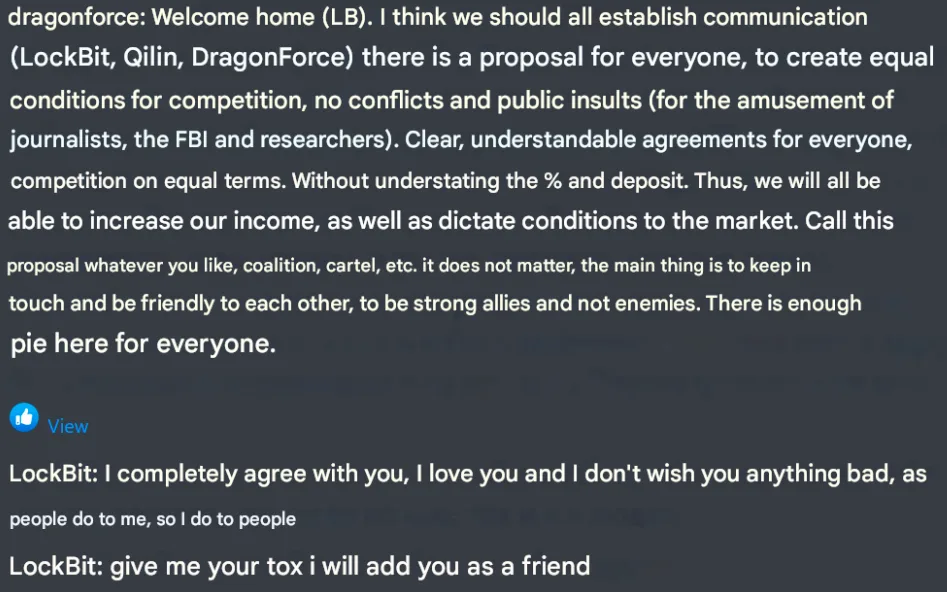

さらに、DragonForceランサムウェアグループの代表者からQilinのような他のグループとの「カルテル」や「連合」の結成を提案され、これに前向きな姿勢を示していたそうです。

TrendMicroによる「LockBit 5.0」の3つの新亜種(Windows・Linux・ESXi版)の分析(2025年10月頃)

10月にTrendMicroは「ランサムウェア「LockBit 5.0」の3つの新亜種(Windows・Linux・ESXi版)の分析結果を解説」として、LockBit 5.0の検体の解析と、LockBit4.0との比較を行なっています。

この解析によりLockBit 5.0とLockBit 4.0のソースコードにて共通する特徴が明らかとなっており、LockBit 5.0はおそらく4.0のコードをベースに作られたものである可能性が高いとされています。以下では、TrendMicroの解説で重要な点をピックアップしてみましょう。

三種類のLockBit 5.0亜種

LockBit 5.0は

- Windows版

- Linux版

- VMWare ESXi版

の三種類の亜種が見つかっています。特にESXi専用の亜種があることで、VMware ESXiを稼働させているサーバを標的とし、一度の攻撃で仮想化基盤全体を暗号化するような攻撃も考えられます。元記事で、それぞれの詳しい解析情報を紹介していますので参照して下さい。

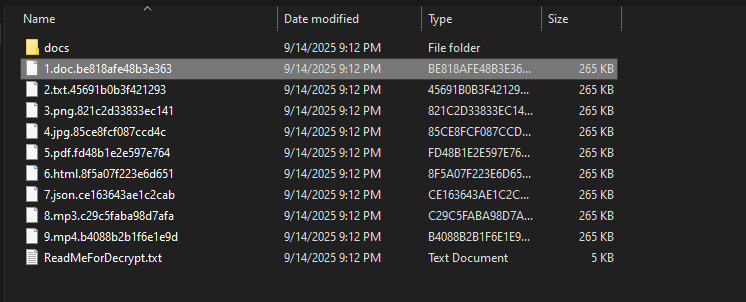

暗号化ファイルの特徴

暗号化処理では、ランダムに生成された16文字の拡張子がファイル末尾に追加され、復元作業が複雑になります。ただし、トレンドマイクロの方では一定のパターンを見つけています。詳しい情報は、元記事を参照して下さい。

FlashPoint社によるLockBit 5.0のその他の機能の分析(2025年11月頃)

FlashPoint社からも、11/6にLockBit 5.0のその他の機能についての分析結果が公開されています。FlashPoint社の分析によると

- ローダーとメインペイロードを分割してモジュール化している

- 制御フローの難読化やAPIハッシュ化などによる解析迂回機能

- EDRバイパス機能

などがあるようです。

特に「ローダーとメインペイロードを分割」というところでは、ローダーはステルス性を高めるために以下を行なっているそうです。

- 制御フローの難読化:ジャンプ先を動的に計算するため、従来のリバースエンジニアリングが困難。

- 動的 API 解決:マルウェアは、ハードコードされた API 名ではなく、カスタムハッシュアルゴリズムを使用して実行時に関数呼び出しを解決するようになっています。

- ライブラリのリロードでセキュリティツールのフックを上書き:NTDLLとKernel32のクリーンコピーをディスクからリロードし、セキュリティツールによってメモリに配置されたフックを上書きします。

- シェルコードトランポリン:ローダーは標準の検出方法を迂回して、API呼び出しに実行をリダイレクトするカスタムシェルコードを構築します。

詳しい情報は、元記事を参照して下さい。

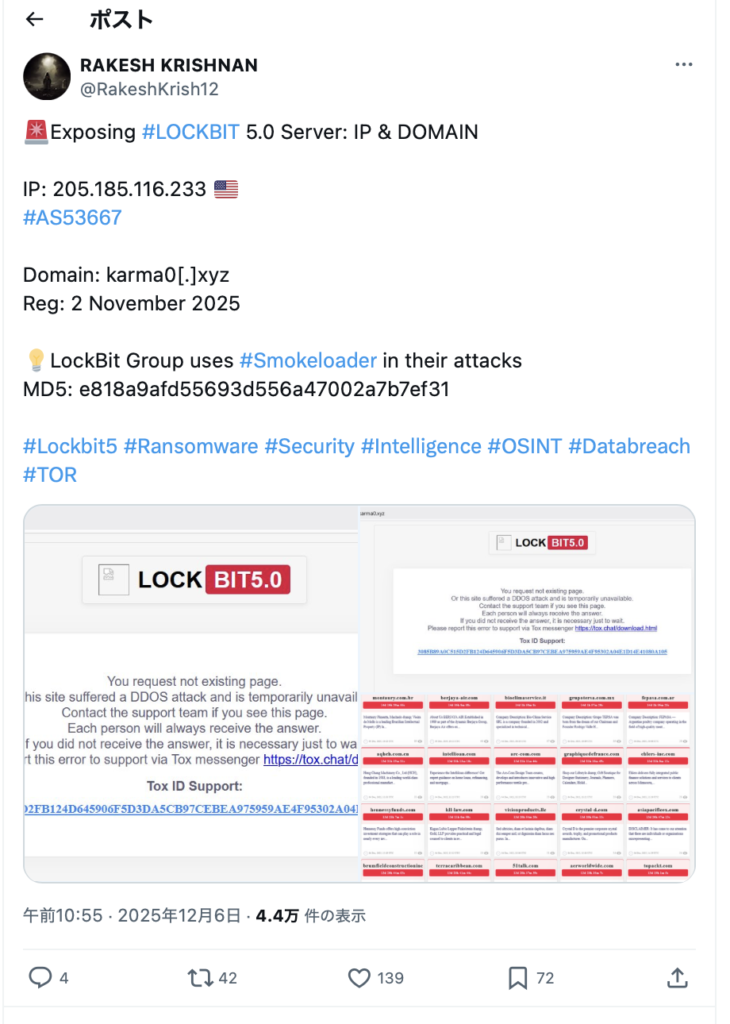

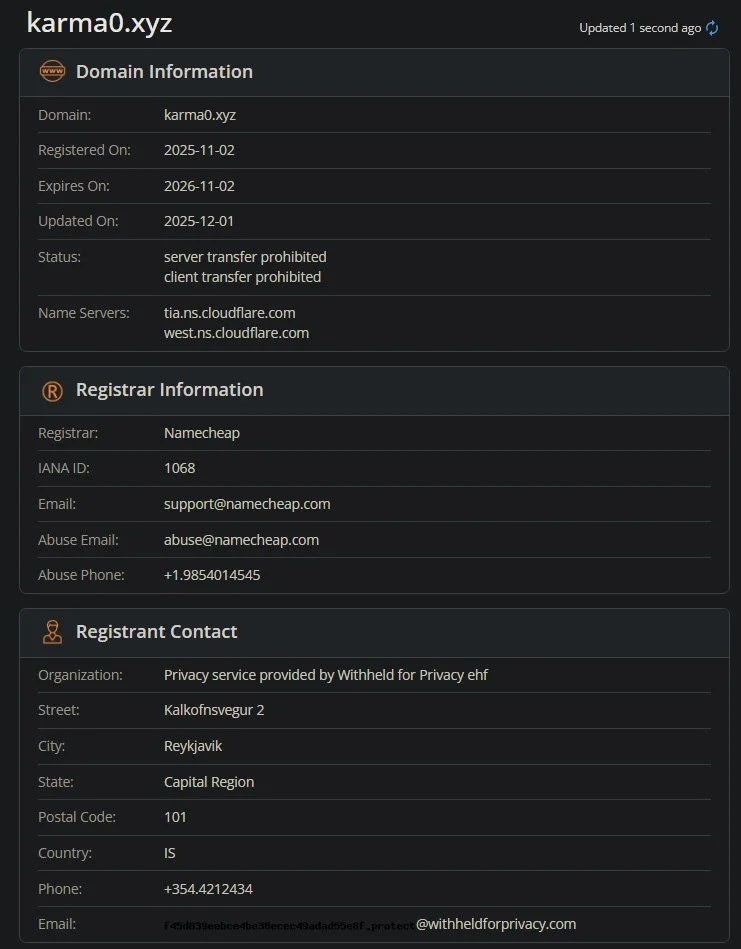

LockBit 5.0のインフラに関する調査結果の公開(2025年12月)

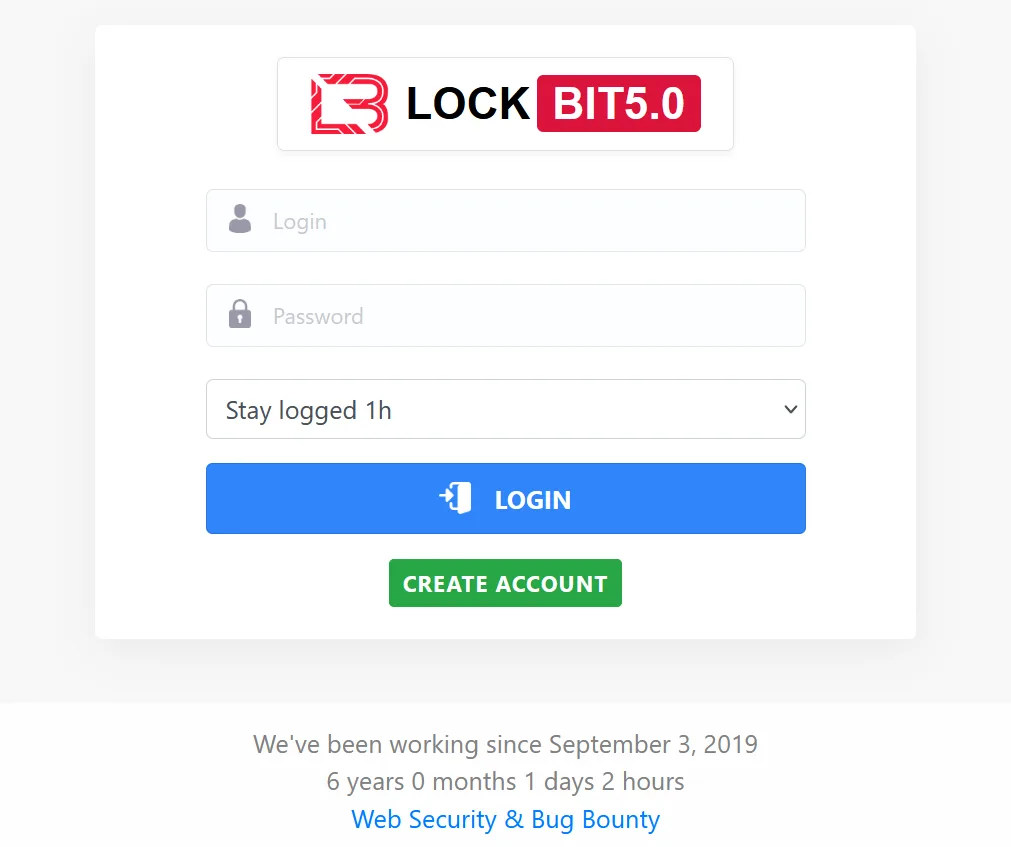

gbhackersの記事によると、サイバーセキュリティ研究者のRakesh Krishnanが2025/12/05にLockBit 5.0に関しての調査結果を公開したそうです。

これによると

- AS53667(PONYNET、FranTech Solutionsが運営する)でホストされているIPアドレス205.185.116.233がLockBit 5.0に関わっていること

- サーバーには「LOCKBIT 5.0」というブランド名の付いたページが表示され、ランサムウェア グループの活動に直接関与している可能性が高いこと

- WHOIS レコードによると、このIPアドレスのあるkarma0.xyz は2025/04/12に登録され、有効期限は 2026/04となっていること

- サーバをスキャンしたところ、FTPサーバー(Port21)が実行されており、Port80では OpenSSL/3.1.3+PHP/8.0.30+Apache/2.4.58 (Win64) が実行されていること

- Port 3389では、「WINDOWS-401V6QI」という名前でWindows RDPを公開していること

などがわかったそうです。

まとめ

LockBit 5.0は現在のところ、こちらでまとめてみたような動きが観測されている状態です。しかし今後は、2023年のLockBit3.0の頃と同様に、ランサムウェア攻撃としてメインストリームに上がってくる可能性があります。また、他のランサムウェアグループと(Scattered LAPSUS$ Huntersのように)アライアンスを組まれると厄介になります。今後も活動状況は注視して行った方が良いと思われます。

参考情報

- hwdream: ランサムウェア犯罪集団「LockBit(ロックビット)」とは?

- hwdream: 【専門家が解説】Operation Cronosとは?

- Daily Darkweb: LockBit Ransomware Group Unveils Version 5.0 on Its Sixth Anniversary

- Wikipedia: Russian Anonymous Marketplace

- TrendMicro: ランサムウェア「LockBit 5.0」の3つの新亜種(Windows・Linux・ESXi版)の分析結果を解説

- VECTRA: LockBit is Back: What’s New in Version 5.0

- FLASHPOINT: LockBit 5.0 Analysis: Technical Deep Dive into the RaaS Giant’s Latest Upgrade

- gbhackers: LockBit 5.0 Infrastructure Exposed as Hackers Leak Critical Server Data

- X: RAKESH KRISHAN氏のポスト