この記事では、セキュ塾講師でもあるセキュリティエバンジェリスト「面和毅」講師が、ランサムウェアグループ「LockBit(ロックビット)」について、2024年1月段階で判明している事をまとめていきます。

LockBitがどういった組織か、攻撃による被害事例、LockBit2.0・LockBit3.0の情報、手口や手法の分析など、「LockBit」について知りたい方はぜひチェックしてみてください!

以下、CISAの「#StopRansomware: LockBit 3.0」「Understanding Ransomware Threat Actors: LockBit」からの情報をメインにまとめています。

LockBitとは?

ランサムウェアグループ「LockBit」は2019年に出現し、それ以来重大な脅威をもたらしている脅威アクターです。LockBitは、「RaaS(Ransomware-as-a-Service)モデル」で広く知られており、「マルウェア感染による暗号化解除と引き換えに身代金を要求し、従わない場合は情報を流出する」という「二重脅迫」を専門としています。

2022年、LockBit は世界中で最も多く導入されたランサムウェアの亜種であり、2023年も引き続き蔓延しています。Fortinet, log4j2, VMWare, Microsoft RDP脆弱性等、多様な脆弱性を悪用します。米国CISA(サイバーセキュリティ・社会基盤安全保障庁)とFBIが注意喚起のために行っている「#StopRansomware」でも、LockBitに関する情報が公開されています。

LockBitを使用するアフィリエイトは

- 金融サービス

- 食品

- 農業

- 教育

- エネルギー

- 政府関連機関

- 医療

- 製造

- 輸送

等を攻撃の対象としてきました。

LockBitランサムウェアオペレーションは、Ransomware-as-a-Service(RaaS) モデルとして機能しており

- LockBitランサムウェアツール

- LockBitインフラストラクチャ

を使用して、実際のランサムウェア攻撃を実行するアフィリエイトが募集されています。

アフィリエイトが多数存在するため、LockBit ランサムウェア攻撃では都度観察される戦術、技術、および手順(TTP)が大きく異なっています。この点がランサムウェアからシステムを保護しようとしている組織にとっては非常に課題となっています。

脅迫目的で使用されるファイルの暗号化をおこなうマルウェアのことで、企業などに侵入して身代金を奪うために「データの窃盗」を行う「ランサムウェア攻撃」に使用されるツールの役割を担っています。

ランサムウェアによるサイバー攻撃を提供するサービスのこと。ハッキング技術を持たない人でも、このサービスを利用することでランサムウェアによる攻撃を行うことが可能になっています。「アフィリエイト」というのは、開発者からランサムウェアを購入して実際に攻撃を仕掛ける実行者の事です。

「ランサムウェア開発」と「攻撃による拡散」の分業が起こっているんですね!ランサムウェア攻撃が「ビジネス化」しているなんて思いませんでした‼

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講決定!こちらから「KADOKAWAの一件の脅威インテリジェンスレポート」を閲覧することもできます。

LockBit RaaSの進化

LockBitはRaaSサポート機能の継続的な開発を通じて成功を収めてきました。また、LockBitを扱うアフィリエイトは、情報搾取とランサムウェアの展開時に使用されるTTPを常に更新しています。

以下がLockBit RaaSの進化の過程になります。

| 日付 | イベント |

| 2019年9月 | LockBitの前身である「ABCDランサムウェア」の活動が初めて観察されました。 |

| 2020年1月 | LockBitという名前のランサムウェアが、 ロシア語ベースのサイバー犯罪フォーラムで初めて確認されました。 |

| 2021年6月 | 「LockBit2.0」が登場しました。これは「LockBit Red」としても知られています。 |

| 2021年10月 | 「LockBit Linux-ESXi Locker ver1.0」の登場。標的となるシステムとして「Linux」および「VMware ESXi」が追加されました。 |

| 2022年3月 | 「LockBit3.0(別名:LockBit Black)」が登場。これは「BlackMatter」および「Alphv(BlackCat)」ランサムウェアと類似しています。 |

| 2022年9月 | LockBit3.0のビルダーが漏洩。これによりLockBit以外のアフィリエイトもLockBit3.0ランサムウェアが使用できるようになりました。 |

| 2023年1月 | Contiランサムウェアのソースコードを組み込んだ「LockBit Green」が登場。 |

| 2023年4月 | MacOSをターゲットとしたLockBitランサムウェアがVirusTotalで確認される。 |

LockBitが使用するランサムウェアの情報

ここではLockBitに使用されるランサムウェアの情報についてご紹介していきます。

LockBit 2.0

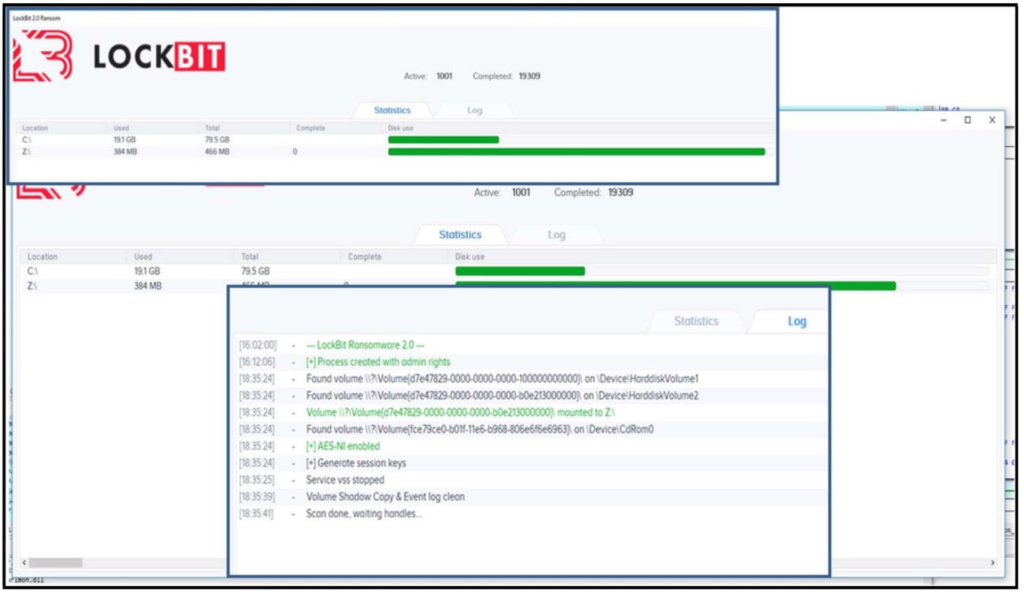

ここではFBIの出している「Indicators of Compromise Associated with LockBit 2.0」を参考に、LockBit2.0の情報をまとめています。

LockBit2.0を使用する攻撃者は、被害者のネットワークに侵入後Publicなツール(Mimikatzなど)を使用して権限を昇格します。次に攻撃者は、Publicなツール(rcloneなど)とカスタムツール「StealBit」の両方を使用してデータを盗み出し、その後 LockBit2.0を使用して暗号化を行います。

FBIの情報によると、Lockbit2.0は最初の感染時に「Shift + F1 」を押すことでステータス / デバッグ ウィンドウが表示される様です。下記の様にC:ドライブのファイルが暗号化されている様子が表示されています。

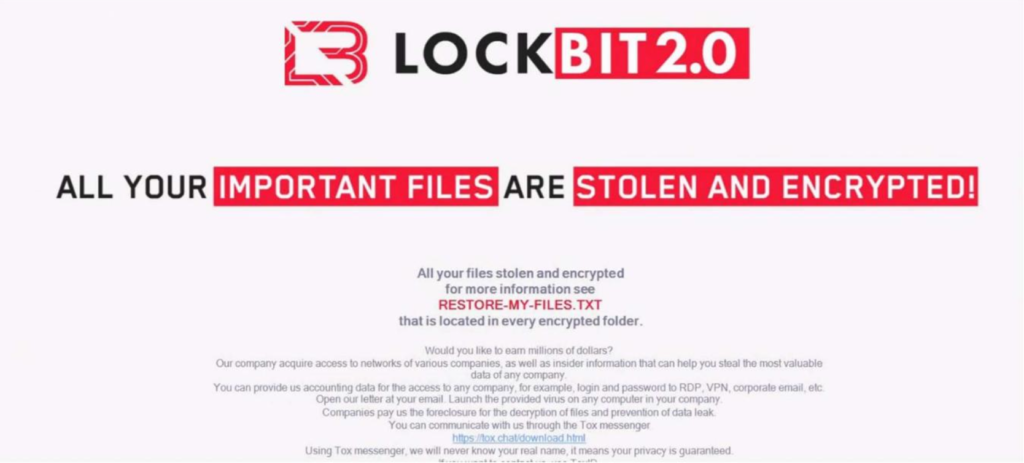

ファイルの暗号化が完了すると、壁紙が下図の様になります。

LockBit3.0(LockBit Black)

ここではCISA/FBIが共同で出している「StopRansomware: LockBit3.0」を参考に、LockBit3.0の情報をまとめています。

LockBit3.0は「LockBit Black」としても知られており、LockBit2.0よりもモジュール化されており、侵入検知に対する回避性が高くなっています。

LockBit3.0は、コンパイル時に様々なオプションを使用してランサムウェアの動作を決定する事が可能になっています。被害者の環境での実行時にも引数によりさらに動作を変更できる様です。

例えばLockBit3.0はコンパイル時にオプションを指定することで、感染に対する「除外リスト」を参照させる事ができます(除外リストの言語は、ルーマニア語・アラビア語・タタール語など複数あります)。除外リストの言語が検出された場合、LockBit3.0は感染する事なく実行を停止します。

LockBit3.0は、コンパイル時に設定された資格情報や侵害されたローカルアカウントを使用して、被害者のネットワーク全体に拡散しようとします。

ファイルが暗号化されると、LockBit3.0はファイルのアイコンを以下の様なものに変更します。

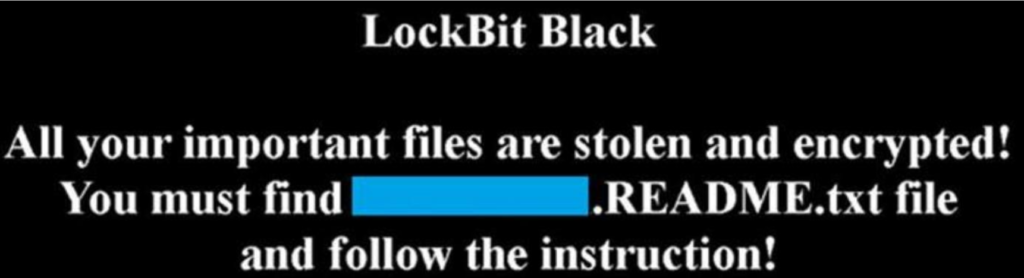

ファイルの暗号化が完了すると、壁紙が下図の様になります。

各国のLockBitに起因するランサムウェアインシデントの割合

- オーストラリア: 2022年4月1日から 2023年3月31日までに、オーストラリアで報告されたランサムウェア事件全体の18% をLockBitが占めました。 この数字には、LockBit3.0 だけでなく、LockBitランサムウェアのすべての亜種が含まれています。

- カナダ: 2022年、カナダで発生したランサムウェア インシデントの22%はLockBitが原因でした。

- ニュージーランド: 2022年、CERT NZはLockBitランサムウェアに関する報告を 15 件受け取りました。これは、2022年のランサムウェア報告の23% に相当します。

- 米国: 2022年に、MS-ISACに報告された州・地方等の政府や、裁判所 (SLTT) のランサムウェアインシデントの16% がLockBitによる攻撃であることが判明しました。 これには地方自治体、郡政府、学校、および緊急サービス (法執行機関など) に影響を与えたランサムウェア事件が含まれます。

LockBitランサムウェアによる被害は世界規模なんですね!

2020年以降の米国におけるLockBitランサムウェア攻撃の数

- FBIによると約1,700件の攻撃が確認されているようです。

LockBitによる攻撃の事例

2022年のLockBitによる攻撃例:

- Thales Group:Lockbitは、2022年1月にフランスの電子機器多国籍企業であるThales Groupの侵入を明らかにし、ランサムウェア需要の失敗に関する機密データの公開しました。

- フランスの法務省:LockBitは、省庁のファイルを暗号化し、ダークウェブ上で機密の省庁のデータを公開すると脅迫した後、2022年1月にフランスの法務省に身代金を要求しました。

- ブリヂストンアメリカの情報流出:タイヤメーカーのブリヂストンも、2022年2月にLockBitランサムウェアの感染を確認し、これ以上の被害拡大を避けるために一部ITシステムを遮断。これが原因で、販売や生産などの事業活動に被害を与えられることになりました。

- 徳島県の鳴門山上病院:徳島県の鳴門山上病院(鳴門市)は2022年6月20日、ランサムウェア「Lockbit2.0」を使った攻撃を受け、電子カルテや院内LANが使用不能になり業務に支障が出たと発表しました。

- SickKids(カナダのオンタリオ州トロントのユニバーシティアベニューにある小児科病院)がLockBitによるランサムウェア攻撃を受けました。攻撃は幾つかの臨床システム・内部システム・電話・Webサイトに影響を与えただけで医療系に関しては問題はなかったとの事です。

2023年のLockBitによる攻撃例:

- 英国の郵便配達サービスである「Royal Mail」がLockBitによるランサムウェア攻撃を受けたため、2023/01/12から国際配送サービスを停止しました。

- オークランドでのデータ侵害:オークランド市が2023年2月、LockBitによるランサムウェア攻撃に見舞われました。攻撃は消防・救急および緊急リソースには影響を与えませんでしたが、幾つかのシステムがオフラインになりました。

- 名古屋港統一ターミナルシステム(NUTS / Nagoya United Terminal System):名古屋港のコンテナターミナルでLockBitランサムウェアグループによるサイバー攻撃が発生。コンテナの積み降ろしができなくなりました。

- Kyocera AVX:2月16日から3月30日までの間にLockBitランサムウェアグループが同社のシステムにアクセスしたことを2023年10月10日に発見し公表しています。

- ボーイング社:身代金支払いを拒否したところ、LockBitランサムウェアによりボーイング社から 43 GB 以上のファイルが流出しました。

自分の知っているような企業もLockBitの被害に…。与える損害も凄まじいものですね!

フランスにおけるLockBit関連の運用活動

2020年7月に最初の事件が発生して以来、現在に至るまで、フランスのANSSI(Agence nationale de la sécurité des systèmes d’information:フランス国防安全保障事務局)は80件のLockBitランサムウェアに関連するアラートを処理しました。これは、ANSSIがその期間に扱ったすべてのランサムウェア事件の11%を占めます。

これまでに確認されたインシデント69件がANSSIによって処理されています。

下記の表は、ANSSIによって観察されたLockBitアクティビティと、フランスのコンピュータ緊急対応チーム(CERT-FR)によって追跡された全体的なランサムウェアアクティビティを表しています。

| 年 | インシデント数 | CERT-FR のランサムウェア関連アクティビティの割合 |

| 2020年(7月~) | 4 | 2% |

| 2021年 | 20 | 10% |

| 2022年 | 30 | 27% |

| 2023年 | 15 | 27% |

| 合計 | 69 | 11% |

また下記は、ANSSIで観察された年別のLockBit株の推移になります。

LockBitによる被害事例

2020年1月5日に米国でLockBitの活動が観察されて以降、約9,100万ドルが身代金として支払われているそうです。

2023年第1四半期までに、LockBit漏洩サイトで合計1,653人の被害者が確認されました。 LockBit2.0 およびLockBit3.0により、リークサイトが変化しました。一部の情報源はLockBitのバージョンによってリークサイトを分けており、他の情報源は区別していません。

2021年第2四半期末の LockBit2.0登場は、2021年5月と6月に複数のRaaSオペレーション (DarkSideやAvaddonなど)が停止されたため、サイバー犯罪市場に即座に影響を与えました。

LockBitはサイバー犯罪市場の需要を満たすためにHive RaaSなどの他のRaaS事業とは競合するような形でLockBitアフィリエイトの流入につながりました。 下記の図は2020年第3四半期以降のLockBit漏洩サイトでの世界中の被害者とされる数を示しています。

9,100万ドルなんて想像もできない!

LockBitの手口・手法

ここから紹介するのは、現時点で判明しているLockBitのTTP/IoCになります。

ちなみにLockBit3.0は「LockBit Black」としても知られており、BlackmatterおよびBlackcatランサムウェアと類似点があるものになっています。

2020年1月以降、LockBit はアフィリエイトベースのランサムウェアの亜種として機能しています。LockBit RaaSを使用しているアフィリエイトは、さまざまなTTPを使用して幅広いインフラを攻撃しているため、ネットワーク防御が困難になる可能性があります。

サイバー攻撃を行う者の戦術(Tactics)・技術(Techniques)・手順(Procedures)のことです。

IPアドレスやマルウェアのファイル名などのサイバー攻撃された後に残る痕跡情報のことです。

MITRE ATT&CKを活用してLockBitを分析

ここではMITRE ATT&CKと呼ばれるフレームワークを活用して、LockBitを分析していきます。

MITRE ATT&CK(マイター・アタック)は、悪意ある攻撃者の戦術・技術・手順を分類するフレームワークのことです。

1. Initial Access(初期アクセス)

| Technique Title | MITRE ATT&CK ID | Use |

| Drive-by Compromise | T1189 | LockBitアフィリエイトは、通常の閲覧の過程でWebサイトにアクセスするユーザーを通じてシステムにアクセスします。 |

| Exploit Public-Facing Application | T1190 | LockBitアフィリエイトは、インターネットに接続されたシステムの脆弱性 (Log4Shell等) を悪用して、被害者のシステムにアクセスする可能性があります。 |

| External Remote Services | T1133 | LockBitアフィリエイトはRDPを悪用して被害者のネットワークにアクセスします。 |

| Phishing | T1566 | LockBitアフィリエイトは、フィッシングやスピアフィッシングを使用して被害者のネットワークにアクセスします。 |

| Valid Accounts | T1078 | LockBitアフィリエイトは、初期アクセスを取得する手段として既存のアカウントの認証情報を取得して悪用します。 |

2. Execution(実行)

| Technique Title | MITRE ATT&CK ID | Use |

| Execution | TA0002 | LockBit3.0は、実行中にコマンドを起動します。 |

| Command and Scripting Interpreter: Windows Command Shell | T1059.003 | LockBitアフィリエイトはバッチ スクリプトを使用して悪意のあるコマンドを実行します。 |

| Software Deployment Tools | T1072 | LockBitアフィリエイトは、Windows 用のコマンドラインパッケージマネージャーであるChocolateyを使用します。 |

| System Services: Service Execution | T1569.002 | LockBit3.0は、PsExec を使用してコマンドまたはペイロードを実行します。 |

3. Persistence(永続化)

| Technique Title | MITRE ATT&CK ID | Use |

| Boot or Logon Autostart Execution | T1547 | LockBitアフィリエイトにより、永続化のための自動ログオンが有効になります。 |

| Valid Accounts | T1078 | LockBitアフィリエイトは、標的のネットワーク上で永続性を維持する為に、侵害されたユーザーアカウントを使用する可能性があります。 |

4. Privilege Escalation(権限昇格)

| Technique Title | MITRE ATT&CK ID | Use |

| Privilege Escalation | TA0004 | LockBitアフィリエイトは、現在のアカウント権限が不十分な場合、必要な権限に昇格しようとします。 |

| Abuse Elevation Control Mechanism | T1548 | LockBitアフィリエイトは、ユーザーアカウント制御 (UAC)をバイパスする技術としてGitHub上にあるUACMeのucmDccwCOMメソッドを使用します。 |

| Boot or Logon Autostart Execution | T1547 | LockBitアフィリエイトは、権限昇格のために自動ログオンを有効にします。 |

| Domain Policy Modification: Group Policy Modification | T1484.001 | LockBitアフィリエイトは、水平移動(Lateral Movement)のためにグループポリシーを作成し、グループポリシーの更新を強制します。 |

| Valid Accounts | T1078 | LockBitアフィリエイトは、侵害されたユーザーアカウントを使用して標的のネットワーク上で権限を昇格させる可能性があります。 |

5. Defense Evasion(防衛回避)

| Technique Title | MITRE ATT&CK ID | Use |

| Execution Guardrails: Environmental Keying | T1480.001 | LockBit3.0は正しいパスワードが入力された場合のみ、メインコンポーネントを復号化するか、データの復号化/圧縮解除を行います。 |

| Impair Defenses: Disable or Modify Tools | T1562.001 | LockBit3.0アフィリエイトは、Backstab・Defender Control・GMER・PCHunter・PowerTool・Process Hacker・TDSSKiller等を使用してEDRのプロセスとサービスを無効にします。 LockBit3.0アフィリエイトは、Bat-Armorを使用してPowerShellの実行ポリシーを迂回します。 LockBitアフィリエイトは、アンチウイルスソフトを無効にして削除するバッチ「123.bat」を展開する場合があります。 Lockbit3.0は、マルウェアやツール・アクティビティの検出を回避するために、EDRやアンチウイルスソフトなどのセキュリティツールを変更したり無効にしたりする場合があります。 |

| Indicator Removal: Clear Windows Event Logs | T1070.001 | LockBit実行ファイルがWindowsのイベントログをクリアします。 |

| Indicator Removal: File Deletion | T1070.004 | LockBit3.0は自身をディスクから削除します。 |

| Obfuscated Files or Information | T1027 | LockBit3.0は、ホストとボットの情報をC&C (C2)サーバーに送信します。 |

| Obfuscated Files or Information: Software Packing | T1027.002 | LockBitアフィリエイトは、ソフトウェアのパッケージ化や仮想マシンソフトウェア保護によりコードを隠す場合があります。Blister Loaderはそのような用途に使用されています。 |

6. Credential Access(認証情報アクセス)

| Technique Title | MITRE ATT&CK ID | Use |

| Brute Force | T1110 | LockBitアフィリエイトは、初期アクセスとしてVPNやRDPへのブルートフォースを利用する場合があります。 |

| Credentials from Password Stores: Credentials from Web Browsers | T1555.003 | LockBit3.0脅威アクターは、PasswordFoxを使用して Firefox ブラウザからパスワードを回復します。 |

| OS Credential Dumping | T1003 | LockBit3.0脅威アクターは、extpasswordやlostmypasswordを使用して、Windowsからパスワードを回復します。 |

| OS Credential Dumping: LSASS Memory | T1003.001 | LockBitアフィリエイトは、MicrosoftのProDumpを使用してlsass.exeの内容をダンプすることがあります。 LockBitアフィリエイトは Mimikatz を使用して資格情報をダンプします。 |

7. Discovery(偵察)

| Technique Title | MITRE ATT&CK ID | Use |

| Network Service Discovery | T1046 | LockBitアフィリエイトは、SoftPerfect Network Scanner・Advanced IP Scanner・Advanced Port Scannerを使用して標的ネットワークをスキャンします。 LockBitアフィリエイトは、SoftPerfect Network Scanner・Advanced Port Scanner・AdFind等を使用して、標的のネットワーク内に接続されているマシンを列挙できます。 |

| System Information Discovery | T1082 | LockBitアフィリエイトは、ホスト名・ホスト構成・ドメイン情報・ローカルドライブの構成・リモート共有・マウントされた外部ストレージ デバイス等のシステム情報を列挙します。 |

| System Location Discovery: System Language Discovery | T1614.001 | LockBit3.0は、除外リストとして定義されているリストに載っている言語のマシンには感染しません。 |

8. Lateral Movement(水平移動)

| Technique Title | MITRE ATT&CK ID | Use |

| Lateral Movement | TA0008 | LockBitアフィリエイトはネットワークを水平移動し、ドメインコントローラーにアクセスします。 |

| Remote Services: Remote Desktop Protocol | T1021.001 | LockBitアフィリエイトは、水平移動を容易にするために Splashtop (リモートデスクトップソフトウェア)を使用します。 |

| Remote Services: Server Message Block (SMB)/Admin Windows Shares | T1021.002 | LockBitアフィリエイトはCobalt Strikeを使用し、水平移動対象としてSMB共有を標的にすることがあります。 |

9. Collection(収集)

| Technique Title | MITRE ATT&CK ID | Use |

| Archive Collected Data: Archive via Utility | T1560.001 | LockBitアフィリエイトは、収集したデータを持ち出す前に圧縮/暗号化で7-zipを使用する場合があります。 |

10. Command and Control(C2C)

| Technique Title | MITRE ATT&CK ID | Use |

| Application Layer Protocol: File Transfer Protocols | T1071.002 | LockBitアフィリエイトはC2にFileZillaを使用します。 |

| Application Layer Protocol: Web Protocols | T1071.001 | LockBitアフィリエイトは、HTTPリクエストを使用するリモート アクセスツールとしてThunderShellを使用しています。 |

| Non-Application Layer Protocol | T1095 | LockBitアフィリエイトはLigoloを使用して、リバースの接続から SOCKS5/TCPトンネルを確立します。 |

| Protocol Tunneling | T1572 | LockBitアフィリエイトはPlinkを使用してWindows上でSSHによるアクションの自動化を行います。 |

| Remote Access Software | T1219 | LockBit3.0アクターは、C2にAnyDesk・Atera RMM・ScreenConnect・TeamViewer等を使用します。 |

11. Exfiltration(抽出)

| Technique Title | MITRE ATT&CK ID | Use |

| Exfiltration | TA0010 | LockBitアフィリエイトは、LockBit 2.0で最初に使用されたカスタム抽出ツールであるStealBitを使用して、標的ネットワークからデータを盗みます。 |

| Exfiltration Over Web Service | T1567 | LockBitアフィリエイトは、公開されているファイル共有サービスを使用して標的のデータを窃取します。 |

| Exfiltration Over Web Service: Exfiltration to Cloud Storage | T1567.002 | LockBitアフィリエイトは、(1) OSSのrcloneやFreeFileSyncを使用してデータを漏洩したり、(2) MEGA (データ漏洩用に公開されているファイル共有サービス) を使用します。 |

12. Impact(影響)

| Technique Title | MITRE ATT&CK ID | Use |

| Data Destruction | T1485 | LockBit3.0はログファイルを削除し、ごみ箱を空にします。 |

| Data Encrypted for Impact | T1486 | LockBit3.0は、標的システム上のデータを暗号化して、システムおよびネットワーク リソースの可用性を遮断します。 LockBitアフィリエイトはVMwareインスタンスだけでなく、Windows や Linux デバイスも暗号化できます。 |

| Defacement: Internal Defacement | T1491.001 | LockBit3.0は、ホストOSの壁紙とアイコンをそれぞれLockBit3.0 の壁紙とアイコンに変更します。 |

| Inhibit System Recovery | T1490 | LockBit3.0は、ディスク上のボリュームシャドウ コピーを削除します。 |

| Service Stop | 1489 | LockBit3.0はプロセスとサービスを終了します。 |

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講決定!こちらから「KADOKAWAの一件の脅威インテリジェンスレポート」を閲覧することもできます。

LockBitが主に使用する脆弱性等

- CVE 2023-4966: Citrix NetScalar製品での認証迂回脆弱性(Citrix Bleed)

- CVE-2023-0669: Fortra GoAnyhwere Managed File Transfer (MFT) でのリモートコード実行脆弱性

- CVE-2023-27350: PaperCut MF/NG で許可されていないユーザによるリモートコード実行脆弱性

- CVE-2021-44228: Apache Log4j2 リモートコード実行脆弱性

- CVE-2021-22986: F5 BIG-IP/BIG-IQでのリモートコード実行脆弱性

- CVE-2020-1472: Windowsでの特権昇格脆弱性(Zerologon)

- CVE-2019-0708: Microsoft リモートデスクトップでのリモートコード実行脆弱性

- CVE-2018-13379: Fortinet FortiOS SSL-VPN パストラバーサル脆弱性

参考情報

- Threat analysis: LockBit ransomware

- Ransomware Report 2022: The Top 5 Ransomware and Malware Groups Making Strides this Year

- CISA #StopRansomware: LockBit 3.0

- データで紐解く、病院へのランサムウェア攻撃(2023年3月更新)

- SickKids responding to cybersecurity incident

- City of Oakland Targeted by Ransomware Attack, Work Continues to Secure and Restore Services Safely

- NCSC statement on the Royal Mail incident

- 名古屋港システム障害 ターミナルすべてで運用再開 物流混乱も

- Kyocera AVX says ransomware attack impacted 39,000 individuals

- LockBit ransomware leaks gigabytes of Boeing data

- FBI: Indicators of Compromise Associated with LockBit 2.0

- CISA+FBI : StopRansomware: LockBit 3.0

- #StopRansomware: LockBit 3.0 Ransomware Affiliates Exploit CVE 2023-4966 Citrix Bleed Vulnerabilitys

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。