Luna Moth (Silent Ransom Group)は2022年に活動を開始し、2025年にも様々な分野の組織に対して攻撃を行なっている脅威アクターです。Luna Mothの行う脅迫では、暗号化は使われていません。FBIでも注意を呼びかけています。

この記事では、Luna Mothについて簡単にまとめてます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

Luna Moth (Silent Ransom Group, SRG, Chatty Spider, UNC3753)

Luna Moth (別名 Silent Ransom Group: SRG)は2022年初頭に活動が観測されました。もともとContiシンジケートの一部としてBazarCallキャンペーンを展開していた脅威アクターですが、2022年3月のContiの閉鎖に伴ってContiシンジケートから分離し、Luna Moth(Silent Rnasom Group: SRG)と呼ばれる新しい組織を結成しています。

初期は少額の「サブスクリプション料金」を請求するフィッシングメールで攻撃を行なっていましたが、2025年3月以降は攻撃方法を変えており、最近では法律事務所の法的データ(脅迫する際に価値が高いデータ)を標的としています。

米国の法律事務所/航空宇宙/防衛/エンジニアリングなどさまざまな分野の組織を標的とし、ソーシャルエンジニアリングを駆使した「Callback Phishing (コールバック型フィッシング)」という手法を用いて、企業のIT担当者やサービス担当者になりすまして初期アクセスを取得します。その後、AnyDeskやZoho Assistなどの正規のリモートアクセスツールを使用してウイルス対策を迂回し、WinSCPやRclone等の正規のリモートコピーツールで機密データを盗み出します。技術的には、暗号化は行わず純粋にデータ窃取による脅迫を行うのが特徴となっています。

Luna Mothの攻撃手法

PaloAlto Unit42の調査によると、Luna Mothは「Callback Phishing(コールバック型フィッシング)を使用して初期アクセスを取得します。

Callback Phishingとは

コールバック型フィッシングは「電話を用いた攻撃実行(TOAD: telephone-oriented attack delivery )」とも呼ばれる、ユーザと会話をすることで欺くソーシャルエンジニアリング攻撃の一種になります。このタイプのフィッシングは、準備に必要なリソースは大きいのですが、成功率が高いことで知られています。

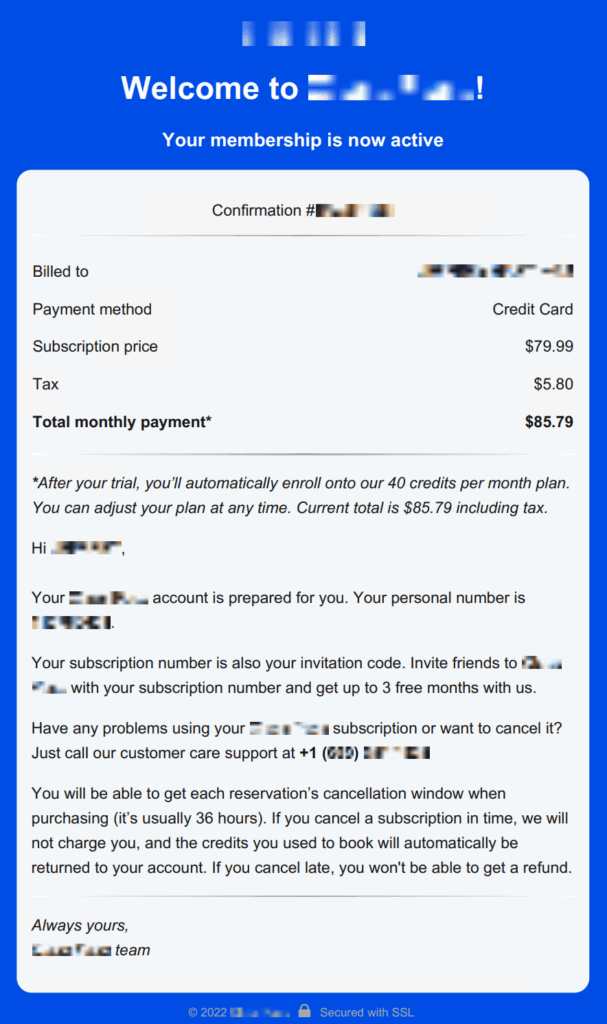

Luna Mothが行うコールバック型フィッシングでは、企業の従業員のメールアドレスにフィッシングメールが送られてきます。このメールには受信者のクレジットカードに対する請求書が添付されています(成功率を上げるため、金額は少額で1,000ドル未満であることが多くなっています)。

フィッシングメール

フィッシングメールは受信者向けにカスタマイズされていて、マルウェアは含まれておらず、正規のメールサービスを通じて送られます。またこれらのフィッシングメールには請求書がPDFファイルとして添付されてきます。こうした特徴のおかげで、フィッシングメールがほとんどのメール保護プラットフォームで捕捉されづらくなります。

リモートコントロールツールのインストールとデータ窃取

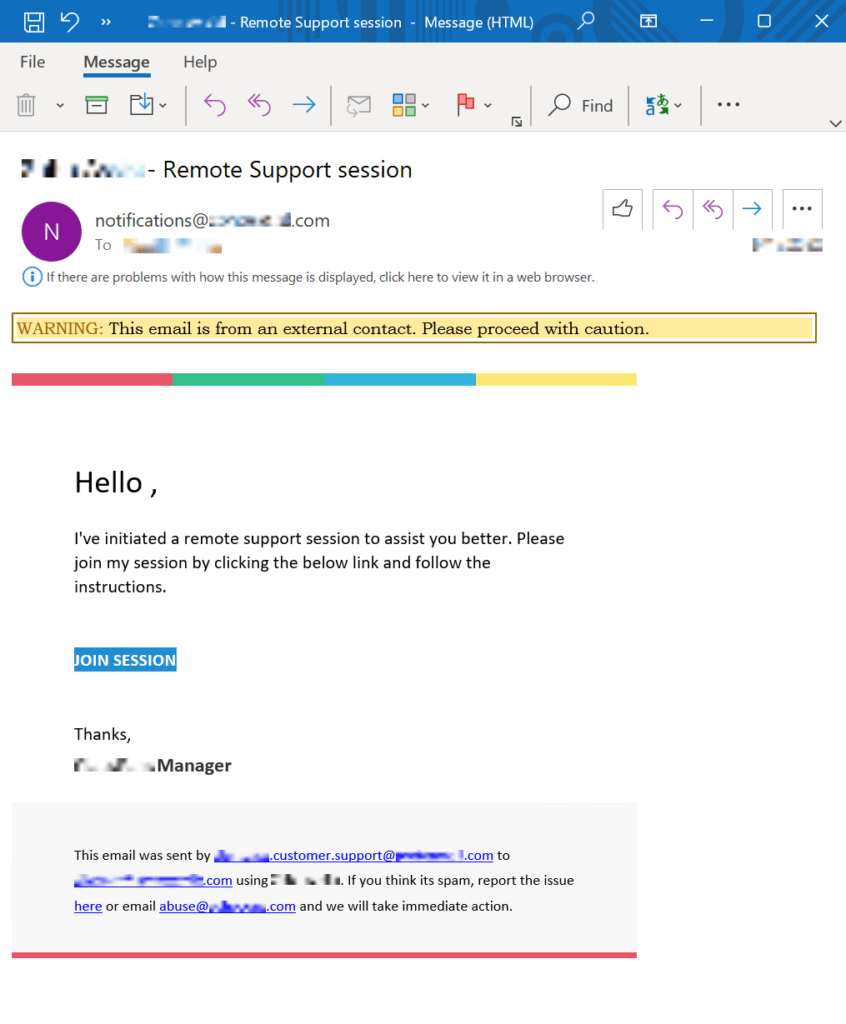

この添付PDFに受信者が電話をかけると、脅威アクターの管理するコールセンターに転送されます。sサポートセンターのふりをした攻撃者が、サブスクリプションの解除を装って、被害者にリンク付きのメールを送信し、リモートからコンピュータを管理するためのサポートツール(Zoho Assist)をダウンロードして実行するよう促します。このようにソーシャルエンジニアリング攻撃を組み合わせる事で脅威アクターが組織の資産を侵害します。

リモートツールがインストールされると、攻撃者はキーボードとマウスをコントロールして画面を空白にし、被害者に何が行われているか見えないようにします。被害者に見えない間に

- 永続性確保のためのSyncroのインストール

- データ窃取の為のRcloneやWinSCPのインストール

を行い、データを盗み出す準備を行います。その後、数日間かけて、データ窃取を行います。

データの窃取後、Luna Mothは被害者に脅迫メールを送信し、料金の支払いがなければ盗んだ情報を公開すると脅します。更に被害者の顧客や取引先に連絡すると脅して圧力をかけていきます。

攻撃対象

FBIのSilent Ransom Group Targeting Law Firms (PDF)によると、2023年春以降、Luna Mothは主に米国の法曹業界を標的としています。また、医療業界や保険業界などの他の業種も標的としています

他にも、TECHNIJIAN: Luna Moth Hackers Masquerade as IT Helpdesks to Breach U.S. Firmsによると金融業界も標的にしている模様です。

FBI

FBIは、Silent Ransom Group Targeting Law Firms (PDF)の中で上述のLuna Mothの戦術を紹介し、Luna Mothの被害者に対して

- 身代金要求書のコピー

- 脅威アクターが使用した電話番号

- 脅威アクターとの通信内容(ボイスメールを含む)

- 暗号通貨ウォレット情報

- 盗難データの機密情報

等の提供を呼びかけています。

対策方法

Luna Mothはコールバック型フィッシングを主に用いてくるため、対策としては

- 社員へのフィッシング攻撃に関するトレーニングの実施

- 会社のIT部門が従業員に対してサポートを行う場合にどう接するか等の周知と徹底

- 二要素認証の導入

等になります。