2024/10/05にCASIOがランサムウェア被害を受けたとして、2024/10/08にCASIOのサイトで被害の公表がなされましたが、2024/10/10にUnderground Teamランサムウェアグループが犯行声明を出しています。暗号化されたファイルの拡張子を変化させない事が特徴で、非常に巧妙です。

ここでは、Underground Teamランサムウェアグループについて現在わかっていることをまとめてみます。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の参加者募集中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

Underground Team ランサムウェアグループ(別名:Underground Ransomware Group, UndergroundDataLeaks)

Underground ランサムウェアグループが活動を始めたのは2023年7月頃の様です。2023/07/05のCyble Research and Intelligence Labs (CRIL)の情報によると、2023年7月の時点では被害者は不明でしたが、標的型攻撃を用いる新しい脅威アクターとして認知されていました。

Undergroundランサムウェアグループは、被害者に身代金の支払いを迫るために盗んだデータの一部を漏洩させると脅迫する、いわゆる二重恐喝手法を使用したグループになります。

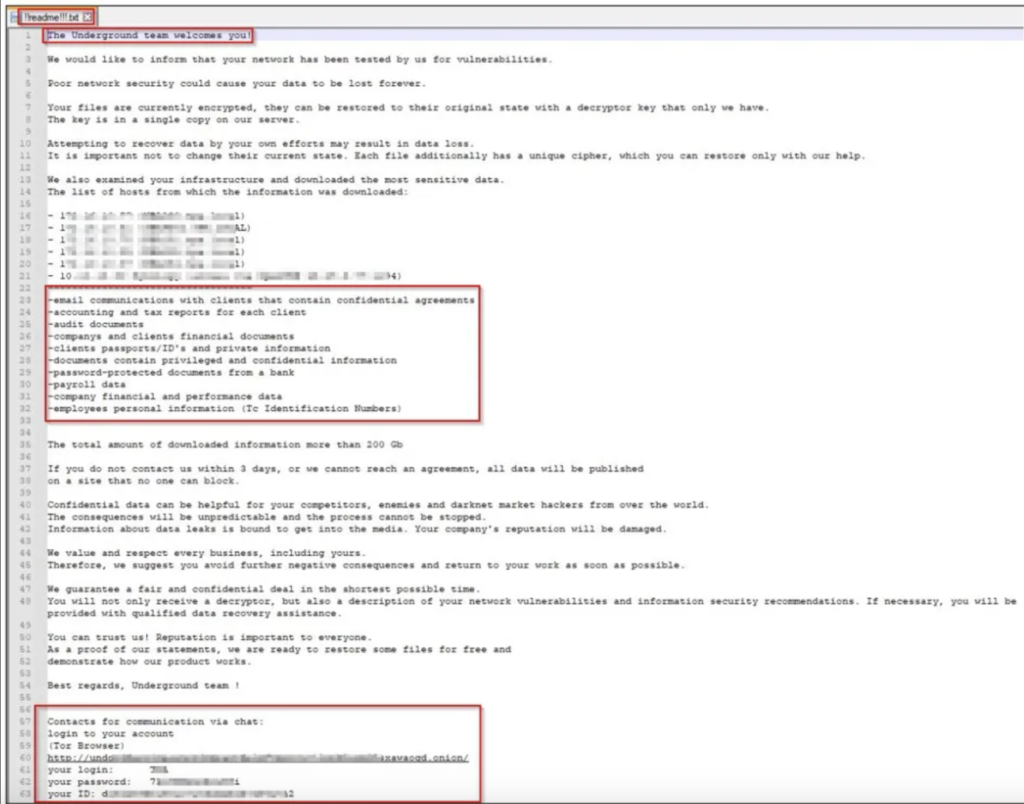

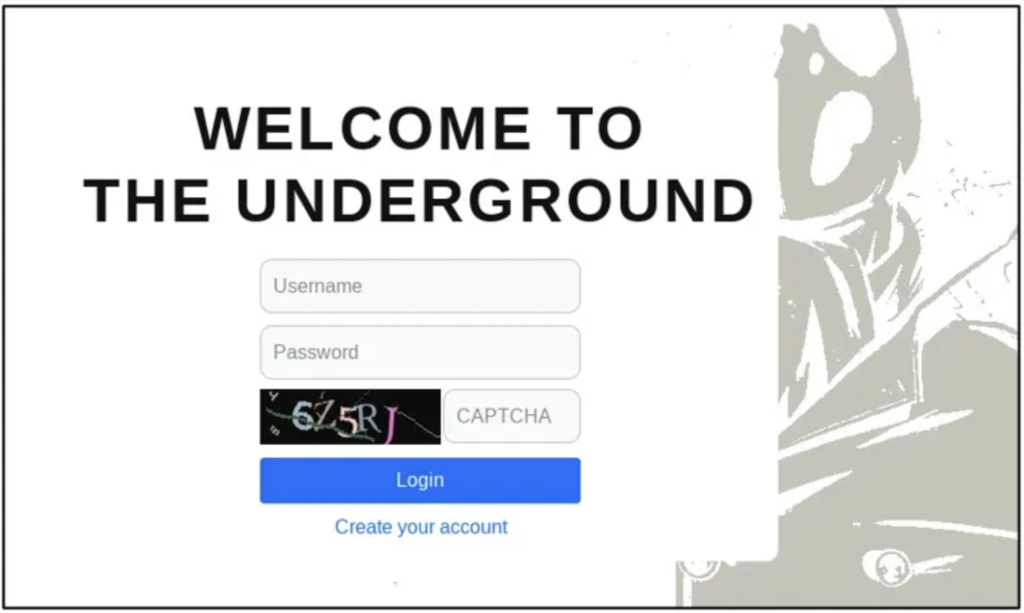

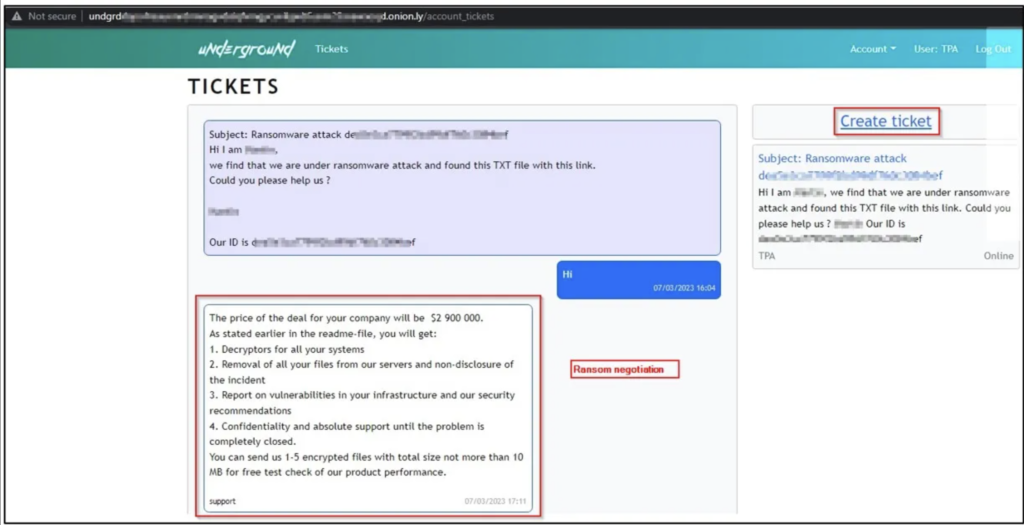

Undergroundランサムウェアの脅迫状は下記の様になります(画像はCyble: 「Underground Team Ransomware Demands Nearly $3 Million」 より転載)。専用のリンクからログインして、サイト上のツールでランサムウェアグループと身代金に関するやりとりを行う様です。

2024/08/30のFortigateブログによると、Underground Team ランサムウェアがロシアを拠点とする RomCom グループ (別名 Storm-0978)に使用されているのが観測されています。そのため、Underground Team ランサムウェアグループとRomComグループ(Storm-0978)の関係性が疑われています。こちらは確定次第、RomComグループの情報とリンクさせる予定です。

また、Watchguardのサイトには、恐喝サイトにTelegram(UndergroundDataLeaks)やOnionリンクなどが載っていますので参考にしてください(ここでは敢えて載せていません)。

Underground Team ランサムウェアグループによる攻撃

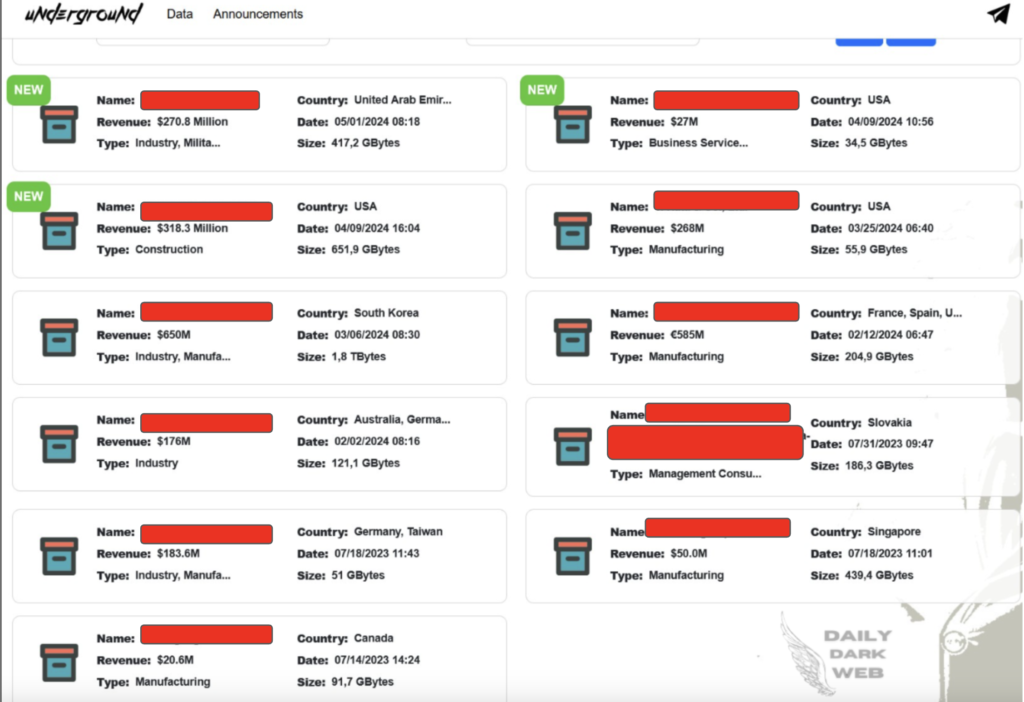

Underground Teamランサムウェアグループによる攻撃は2023年から続いています。DailyDarkWebの「Data Breach Group UndergroundDataLeaks Increases Data Breach Operations」によると、2024年5月時点で

- Y. Hat & Co., Ltd.

- Cochrane International.

等のような企業がUnderground Teamランサムウェアグループ(UndergroundDataLeaks)の標的として登録されています。漏洩したデータのサイズは30GBから数TBまであり、米国・アラブ首長国連邦・韓国・ヨーロッパなどに被害者が出ています。

また、Fortinetの「Ransomware Roundup – Underground 」でも、Fortinet社で独自に確認した、被害者への脅迫文がポストされた日付と国・職種が載っています。

これらをみても、被害にあった企業の国は米国・アラブ首長国連邦・韓国・スペイン、ドイツ、台湾、シンガポール、カナダ、スロバキアなど他国に渡っており、業種も多種に渡っているのがわかると思います。

Underground ランサムウェアグループに関する技術情報

以下、Fortinet社のブログを参考にUndergroundランサムウェアグループに関する技術情報を記載します。

Underground ランサムウェア

Undergroundランサムウェアは、他のランサムウェアと異なり

- 暗号化されたファイルの拡張子を変更させない

- システムが使用できなくなるのを避けるためにWindowsに不可欠なファイルをスキップする

などが特徴で、感染に気付きにくかったりバックアップから戻すのが難しいという非常に巧妙な作りになっています。

- ランサムウェアが実行されると、次のコマンドでシャドウコピーを削除します。

- vssadmin.exe delete shadows /all /quiet

- 次のコマンドを使用して、リモートから操作するためのRemoteDesktop/TerminalServerセッションのアクティブ時間を14日間に設定します。

- reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services / v MaxDisconnectionTime / t REG_DWORD / d 1209600000 / f

- 次のコマンドで MS SQL Server サービスを停止します。

- net.exe stop MSSQLSERVER /f /m

- 「!!readme!!!.txt」という身代金要求メモを作成してドロップします。

- ファイルを暗号化しますが、暗号化したファイルの名前(拡張子)を変更しません。また、.sysや.exe, .dllなどのファイル類はWindowsの動作に必要と判断してスキップします(スキップするファイルの完全なリストはFortinet: 「Ransomware Roundup – Underground 」を参照してください)。

- ランサムウェアファイルを削除します。

- Windowsイベントログを削除します。

TTP/IoC

Fortinetの情報によると、Undergroundランサムウェアグループと同じグループの可能性がある「RomCom」ランサムウェアグループは、Microsoft Officeの脆弱性(CVE-2023-36884)を悪用するそうです(参考:サイバートラスト:2023 年 7 〜 8 月の脅威動向と代表的な攻撃(後編)「2. Office のゼロデイ脆弱性を利用した攻撃」)。他にも、RomComランサムウェアグループはメールや初期アクセスブローカー (IAB) からアクセスを購入したりします。

また、UndergroundランサムウェアファイルのIoCは、Fortinet: 「Ransomware Roundup – Underground 」に載っていますので参考にしてください。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の参加者募集中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

参考情報

- Cyble Research and Intelligence Labs (CRIL): 「Underground Team Ransomware Demands Nearly $3 Million」

- Fortinet: 「Ransomware Roundup – Underground 」

- Watchguard: 「 Underground (Active)」

- DailyDarkWeb: 「Data Breach Group UndergroundDataLeaks Increases Data Breach Operations」

- CyberTrust: 「2023 年 7 〜 8 月の脅威動向と代表的な攻撃(後編)「2. Office のゼロデイ脆弱性を利用した攻撃」」