この記事では、ファイアウォールについて、2024年2月時点の仕組みや種類をまとめます。

耳にしたことはあるけど、どういう機能かよく分かっていないという方はぜひ最後までお付き合い下さい!

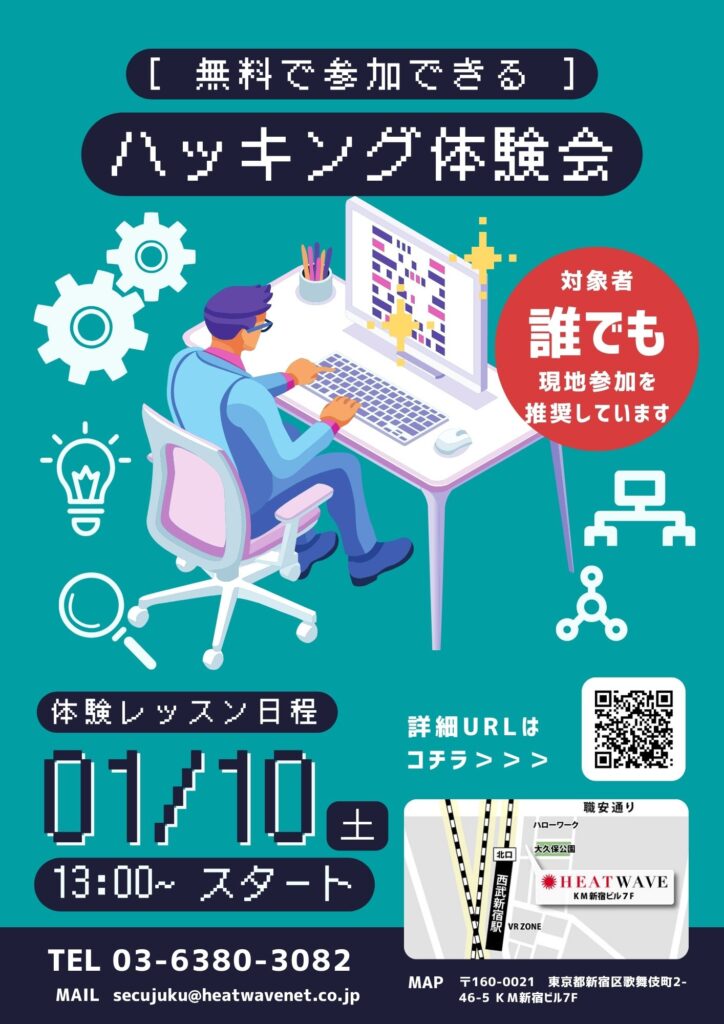

誰でも無料で参加できるハッキング体験会の参加者募集中!!

ファイアウォールとは

ファイアウォールとはネットワークセキュリティの基本になる機能で、ネットワークの境界に設置して、対象のプロトコルを監視する事で、アクセス制御を行います。ハードウェアとして提供される場合と、ソフトウェアとして提供される場合があります。

ファイアウォールという名前の通り、インターネット経由のサーバー攻撃から、ネットワークやサーバー・PC、データを守る機能を持っているんだね!

ファイアウォールの種類

ファイアウォールは対象とするプロトコルの種類によって、パケットフィルタ型ファイアウォール、アプリケーションレベルゲートウェイ型ファイアウォールに分類されます。

パケットフィルタ型ファイアウォールは、OSI参照モデルの3~4層(ネットワーク層~トランスポート層)の情報を基にして通信を制御します。通信の送信元や送信先に注目した制御となりますので、特定の送信元からの通信のみ許可するようなアクセス制御を行う際に有効です。

アプリケーションレベルゲートウェイ型ファイアウォールは、OSI参照モデルの4~7層(トランスポート層~アプリケーション層)の情報を基にして通信を制御します。http等、アプリケーションレベルの情報を制御しますので、SQLインジェクション等、アプリケーションレベルのセキュリティ攻撃に対して有効です。

特にWebアプリケーションのセキュリティ対策に特化したファイアウォールはWAF(Web Application Firewall)と呼ばれます。

また、それらのファイアウォールの機能を統合し、さらにウィルス対策やスパムメール対策の機能も施した、総合的なセキュリティ機器はUTMと呼ばれます。

それぞれに特徴と違いがあり、ネットワーク環境に適したファイアウォールを選択したいですね

ファイアウォールの設計と構築

ファイアウォールに通信制御は情報セキュリティの一環となりますので、設計する際には、情報セキュリティポリシーやネットワークセキュリティのポリシーを先に決定し、それを満たす為にファイアウォールを構築する事を目的とします。

具体的には、ネットワークの分割、アクセス制御のポリシー、認証管理を明確に定義し、外部と内部の脅威について、ファイアウォールで対処するべき部分を洗い出します。

その上で許可すべき通信と拒否すべき通信をポリシーとして定め、ファイアウォールを適用するべきネットワーク上のポイントを決定します。

許可すべき通信と拒否すべき通信の基本設計については、許可した通信以外の通信は全て拒否(ホワイトリスト方式)と、拒否した通信以外の通信は全て許可(ブラックリスト方式)のどちらを選ぶか気を付けましょう。

ファイアウォールの構築は、接続するネットワークが正常な状態である事を確認した上で、ネットワークの担当者と連携を取って行なう必要があります。

ファイアウォールの注意点

ファイアウォールは許可するべき通信と拒否するべき通信の設計に間違いがあると、ネットワークが正常に機能しなくなり、ネットワークに接続されているシステム全体に影響が広がる事もあります。

ファイアウォールの動作は影響を与える範囲が広いので、特に構築、導入する際には注意が必要です。

必ずテスト環境でポリシーを満たしている事を確認した上で構築、導入を行い、導入後のテストについても厳しく行います。

ファイアウォールの設計ミスがシステムに与える被害は大きくなりがちです!

必ずチェックを怠らないようにしましょう。

ファイアウォールの最新技術

従来のファイアウォールは通信プロトコルを対象に制御を行っていましたが、通信内容のデータを直接解析して、不正なデータを検知する事も行われるようになってきました。

そうしたファイアウォールは、現在は次世代ファイアウォールと呼ばれています。

XやLINE等のアプリケーションの監視を行う事が出来る製品もベンダーから供給されています。以下は、FORTINET社の次世代ファイアウォールの紹介です。

次世代ファイアウォール(NGFW)とは? (FORTINET社)

通信内容データを直接解析することで、より詳細なセキュリティ対策機能になったんだね!

ファイアウォールのトラブルシューティング

ファイアウォールのトラブルは、『許可するべき通信を許可していない』か『拒否するべき通信を拒否していない』のどちらかのケースになります。前者の場合は必要な通信が許可されず、システムが正常に稼働しない可能性があります。後者の場合は不正アクセスを受ける可能性があります。いずれの場合もシステムを稼働させ続けるのは危険なので、可能であればシステムを停止してトラブルシューティングを行うべきです。

ファイアウォールが原因なのか不明の場合は、ファイアウォールを停止した状態で正常な通信が出来るか調査する事も検討しましょう。その場合、公開中のサービスでファイアウォールを停止する事はセキュリティ的に普通は不可能ですので、サービスは一時停止する事になります。

ファイアウォールが原因か特定出来たら、ファイアウォールの各ポリシーが、要件通りに機能しているかを特定していきます。ファイアウォールのトラブルはシステム全体に影響を与える事が多く、また、ファイアウォール以外の要因が重なっている事もある為、関連チームとの連携も重要です。

このようなトラブルを極力避けるためにも、設計やテストは慎重にならなくてはいけません!

ファイウォールの将来展望

防御するコンピュータネットワークやシステムに合わせて、ファイアウォールの形態は進歩を続けています。特に、サーバーがクラウド上に設置される事が一般的になった現在では、ファイアウォールもクラウド上に展開する事が増加しています。

以下はNTT東日本が提供しているクラウド型WAFサービスの例です

また、企業向けの仮想ネットワーク(SD-WAN)を構築するデバイスとファイアウォールを一体化した製品も提供が進んでいます。

ファイアウォールはプロトコルの情報を見て通信を制御しますので、本質的にはルータやスイッチといったネットワーク機器と変わりません(ルータはIPというプロトコルを見て通信を転送し、スイッチはイーサネットというプロトコルを見て通信を転送する機器です)ので、そうしたネットワーク機器とファイアウォールを統合する事も増えています。

以下はFORTINET社が提供している、SD-WANに対応したファイアウォールの紹介です。

ファイアウォールの最新動向もチェックしてみよう!