NISTが5/19に、新たに「ある脆弱性が過去に悪用された確率を測定するための式」としてLEV (Likerly Exploited Vulnerabilities)を提案するPDFを公開しました。このLEVは、以前に紹介したKEVやEPSSを補完するものとして定義されています。

こちらの記事では、この新しい指標「LEV」について簡単に説明します。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

LEV (Likely Exploited Vulnerabilities)

皆さんもご存知のように、脆弱性は毎日の様に公開されています。下記は2002年から2024年に公開された毎月のCVE数(Rejectedは含めていない)ですが、右肩上がりに上昇しており、2024年には5,000件/月を超える月も観測されています。

しかし、実際に悪用された脆弱性の数は非常に少ないものになります。CISA KEV(実際に悪用が観測されている脆弱性を登録したもの)に、2024年にどれくらい登録されたかをカウントしたのが下の図になります。

このように実際に悪用された脆弱性数は(厳密な論理的にはこの比較は適切ではありませんが)ざっくりと毎月で数千件:数十件ということで、せいぜい数%しか悪用されていない割合になっています。

一方で、脆弱性に対応するために企業が支払うコストはかなりのものになるため、どの脆弱性が悪用 されるかを予測する事は非常に重要になっています。

この様な「実際の脆弱性管理の観点から、対処すべき脆弱性を絞ろう」という考えとしてEPSSやKEVがありますが、これらには下記のような問題点があります。

- 「悪用の予測」目的の指標ではEPSSが広まりつつありますが、このEPSSはあくまでも「新しく公開された、その時点で悪用が観測されていない脆弱性が以降30日以内に悪用される確率」であり、「その時点で既に悪用が観測されている脆弱性(つまりEPSSとしては100%になるはず)」については適用できません。これはEPSSのFAQにも記載されています(「Everyone knows this vulnerability has been exploited, why doesn’t EPSS score it at 100%?」参照)。EPSSは結局のところ、脅威を事前に察知するというモデルになっています。

- 「過去に悪用が観測されている」リストとしてはKEVが使えるはずですが、KEVはその性質上「実際にCISAが悪用を認識した」あるいは「悪用されているという連絡を受けた」ものが載っているだけであり、悪用されたものを100%包含しているリストではありません(KEVの記事の「CISA KEVの問題点」参照)。

これらの様な事情から、「ある脆弱性が過去に悪用された確率を測定するための式」として、LEV (Likely Exploited Vulnerabilities) が提案されました。LEVは基本的に「過去のEPSSスコアから計算される」ため、EPSSの優先順位付けの理論を補完する形にもなっています。

LEVのユースケース

LEVには以下の様なユースケースが考えられます。

- 攻撃者が悪用した脆弱性(CVE)の数と割合を測定する。

- KEVがどれくらい包括的に機能しているかを測定する。

- KEVで見逃されている可能性のある脆弱性を特定することで、KEVをベースにした脆弱性管理を補強する

- EPSSに基づいた脆弱性対策の優先順位付けを向上させる。

LEVの計算式

LEVは「脆弱性が過去に悪用された可能性」を示す式になっています。EPSSでは「脆弱性が過去に悪用された事例が観測されていない」ことを前提としたモデルになっています。そのため、この前提が誤っている場合には、EPSSスコアは「悪用される確率」の下限値となります。

またLEVでは方程式を作る際に「ある一定の時間幅の間で悪用が観察されたか否か」を条件付き確率として作成しています。そのため、より統計的に近しい値が出ると考えられます。

以下では、LEVの論文から抜粋して、LEV方程式の2つのバリ エーションである「LEV」と「LEV2」についてざっくりとまとめています。

LEV方程式

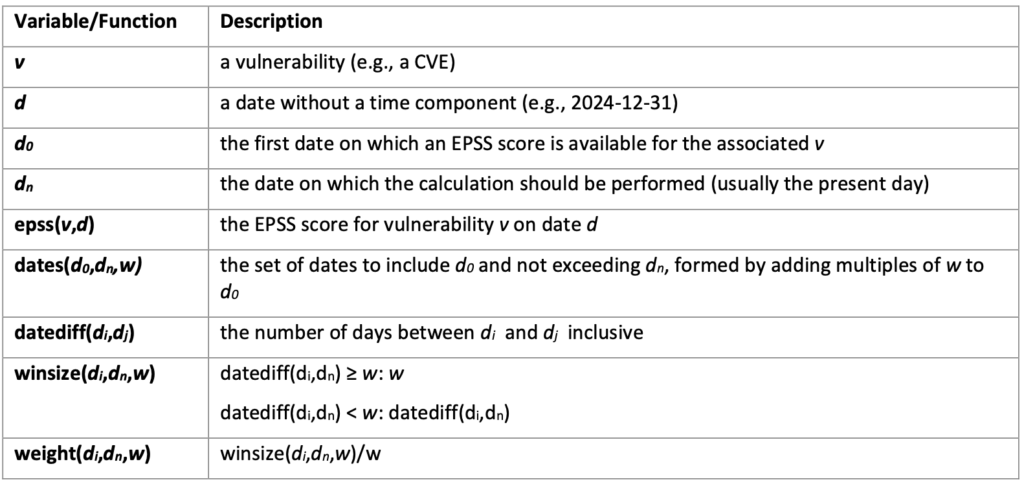

LEV方程式ではEPSSスコアを30日間の悪用予測値として使用しています。こちらはLEV2よりも若干複雑です。下記は方程式で使用する関数・パラメータになります。

LEV

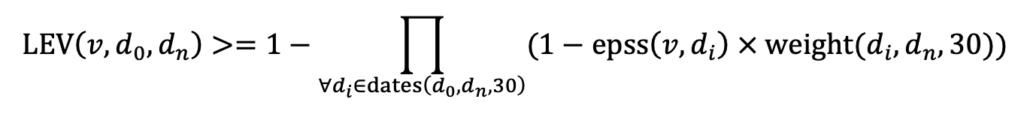

LEVは、計算時に使用するCPU/Memoryのリソースが少なくて済むバージョンです(論文中でも扱われているのはこちらのLEVになります)。LEVを計算する方程式は下記になります。

LEV2

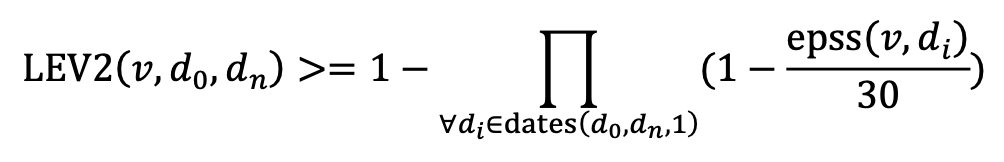

LEV2では、EPSSを30で割ることでEPSSがカバーするものを1日単位で割り出しています。これにより、EPSSスコアの変化(特に新たに公開さ れた脆弱性)に対する応答性が向上します。LEV2を計算する方程式は下記になります。

こちらのLEV2の方が、計算にCPU/Memoryリソースを多く使います。論文によると、全ての脆弱性について毎日数時間以内にLEV2の計算を行うのには最新のノートPCであれば十分可能とのことですので、多く使うといっても十分に実用的な範囲だと思われます。

比較・実装について

論文の中では、LEVスコアについてCVE-2023-1730(WordPress 用 SupportCandy )及びCVE-2023-29373(Microsoft ODBCドライバの脆弱性)に関する確率で検証しています。

- CVE-2023-1730

- EPSS: 最大値 0.16

- LEV: 0.70

- CVE-2023-29373

- EPSS: 最大値 0.08

- LEV: 0.54350

一方で、2025/07/01の時点ではLEVの数値を取得できるような実装(EPSSの様にAPIで提供されているなど)は公開されていませんでした。こちらは論文の中身がブラッシュアップされるか、今後LEVの新バージョン等が出てきた際に公開されるのかもしれません。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

参考情報

- NIST Cybersecurity White Paper : Likely Exploited Vulnerabilities

- hwdream: CISA KEVについて

- hwdream: Exploit Prediction Scoring System (EPSS)とは

- FIRST: https://www.first.org/epss/faq