ここでは、Playランサムウェアグループ (Playcrypt)について、2024年1月段階で判明している事をまとめていきます。以下、CISAの「#StopRansomware: Play Ransomware」、TrendMicro「Ransowamre SportLight – Play」等の情報をメインにまとめています。

Playランサムウェアグループ

Playランサムウェアグループ(別名:PlayCrypt)は、2022年に出現した二重恐喝型ランサムウェアグループになります。

Malpediaによると、拡張子に「PLAY」をつけていくタイプの様で、、”ReadMe.txt”というファイルをデスクトップに作成する様です。

2022年6月以来、Playランサムウェア グループは、北米、南米、ヨーロッパと世界の各国のインフラに影響を与えています。CISA・FBIの「StopRansomware: Play Ransomware」によると、2023年10月の時点でPlayランサムウェア攻撃者によって影響を受けたエンティティは約300との事です。

Playランサムウェアグループによる攻撃は、2022年のドイツのH-Hotelチェーンや、2023年のA10Networks などになります。CISAでもStopRansomwareによって注意喚起を行っています。

また、セキュリティ会社Adluminによる調査によると、Playランサムウェアは現在「サービスとして」販売されている様です。

TrendMicroの調査によると、Playランサムウェアと様々なランサムウェアファミリが関連している可能性が出ています。 たとえば、Playランサムウェアは、Hiveランサムウェアや NokoyawaランサムウェアといくつかのTacticsやツールを共有しており、これらのランサムウェアファミリが連携している可能性が高いことを示しています。

発見の時系列

2022年6月に、bleepingcomputer.comのフォーラムに「.playの拡張子が付くランサムウェアにやられた」という報告が上げられました。

さらに、2022/07/24に「No Logs – No Breach」サイトで「.Play Ransomware」として、Playランサムウェアの詳細が提供されました。この時点では、有名なFortigateの脆弱性を悪用していた様です。

その後、TrendMicro社がPlayランサムウェアに関して詳細なレポートを出しています。

攻撃対象等

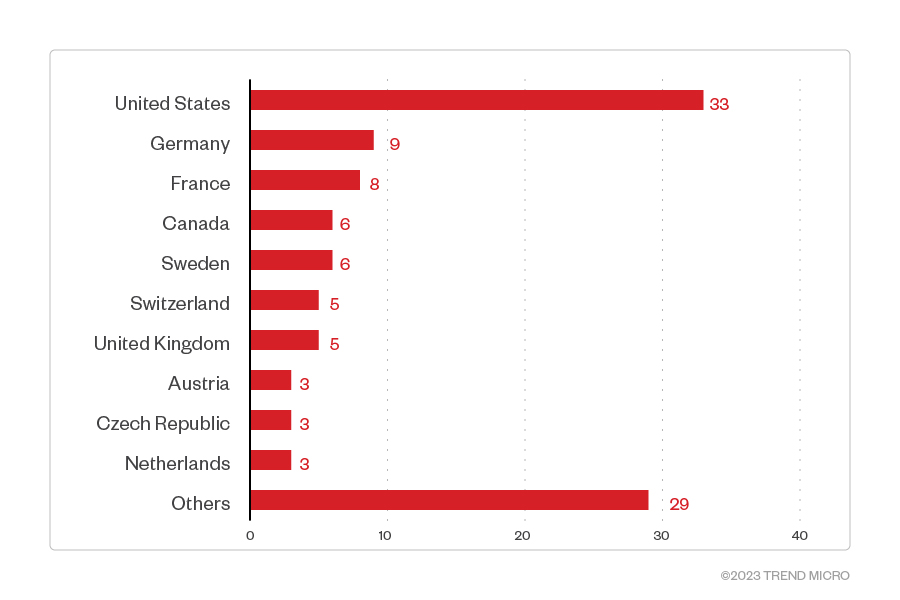

トレンドマイクロ社の「Ransowamre SportLight – Play」によると、Playランサムウェアの攻撃対象となった国は米国が一番多く、次いでドイツ・フランス等のヨーロッパや北欧、オーストラリア等となっています。

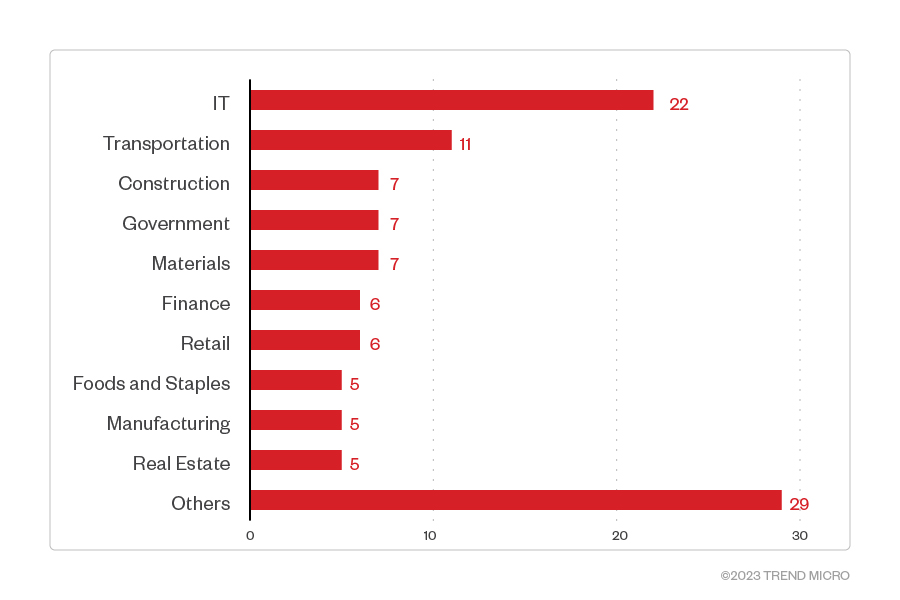

Playランサムウェアの攻撃対象となった業界は、ITや交通業界、建築産業、政府等となっています。

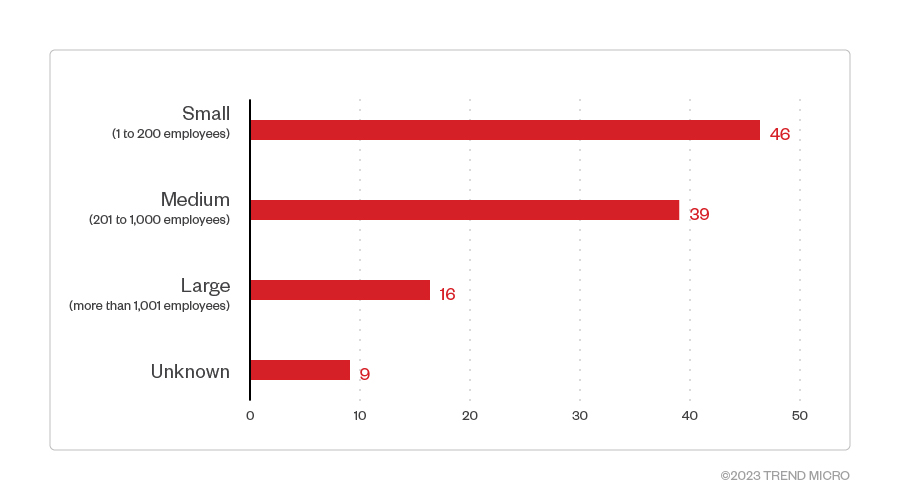

攻撃対象となった企業は中小企業が多かった様です。

Playランサムウェアグループの悪用する脆弱性

代表的な脆弱性として、以下があります。

初期アクセス

- FortiOS (CVE-2018-13379 , CVE-2020-12812)

- Microsoft Exchange (ProxyNotShell [CVE-2022-41040 , CVE-2022-41082])

PlayランサムウェアグループのTTP等

CISA「StopRansomware: Play Ransomware」を参考にしています。

– Play ATT&CK Techniques for Enterprise – 初期アクセス

| Technique Title | ID | Use |

| 正当なアカウント | T1078 | Playランサムウェア脅威アクターは、既存のアカウント認証情報を取得して悪用し、初期アクセスを取得します。 |

| 外部公開されたアプリケーションへの攻撃 | T1190 | Playランサムウェア脅威アクターは、インターネットに接続されたシステムの脆弱性を悪用してネットワークにアクセスします。 |

| 外部のリモートサービス | T1133 | Playランサムウェア脅威アクターは、RDP/VPN 接続などのリモートアクセスサービスを使用して初期アクセスを取得します。 |

– Play ATT&CK Techniques for Enterprise for Discovery – 探索

| Technique Title | ID | Use |

| システムネットワーク構成の検出 | T1016 | Playランサムウェア脅威アクターは、Grixbaなどのツールを使用してネットワーク構成と設定を特定します。 |

| ソフトウェア探索: セキュリティソフトウェアの探索 | T1518.001 | Playランサムウェア脅威アクターは、アンチウイルスソフトが無いかを探索します。 |

– Play ATT&CK Techniques for Enterprise for Defense Evasion – 防衛回避

| Technique Title | ID | Use |

| 防御の毀損: ツールの無効化または変更 | T1562.001 | Playランサムウェア脅威アクターは、GMER・IOBit・PowerToolなどのツールを使用してアンチウイルスソフトを無効にします。 |

| 証跡の削除: Windowsイベントログのクリア | T1518.001 | Playランサムウェア脅威アクターは、アンチウイルスソフトが無いかを探索します。 |

– Play ATT&CK Techniques for Enterprise for Credential Access – 資格情報へのアクセス

| Technique Title | ID | Use |

| 安全ではない資格情報 | T1552 | Playランサムウェア脅威アクターは、侵害されたネットワーク上で、安全に保存されていない認証情報がないかを特定して悪用しようとします。 |

| OSクレデンシャルダンピング | T1003 | Playランサムウェア脅威アクターは、Mimikatzなどのツールを使用して認証情報をダンプします。 |

– Play ATT&CK Techniques for Enterprise for Lateral Movement – 水平移動

| Technique Title | ID | Use |

| ラテラルツールの転送 | T1570 | Playランサムウェア脅威アクターは、侵害された環境内に実行可能ファイルを転送します。 |

– Play ATT&CK Techniques for Enterprise for Command and Control – C&C

| Technique Title | ID | Use |

| ドメインポリシーの変更: グループポリシーの変更 | T1484.001 | Playランサムウェア脅威アクターは、グループポリシーオブジェクトを介して実行可能ファイルを配布します。 |

– Play ATT&CK Techniques for Enterprise for Collection – 収集

| Technique Title | ID | Use |

| 収集したデータをアーカイブ: ユーティリティ経由でアーカイブ | T1560.001 | Playランサムウェア脅威アクターは、WinRAR などのツールを使用してファイルを圧縮します。 |

– Play ATT&CK Techniques for Enterprise for Exfiltration – 窃盗

| Technique Title | ID | Use |

| 代替プロトコルを介した窃盗 | T1048 | Playランサムウェア脅威アクターは、WinSCPなどのファイル転送ツールを使用してデータを転送します。 |

– Play ATT&CK Techniques for Enterprise for Collection – 影響

| Technique Title | ID | Use |

| 影響を与えるためのデータ暗号化 | T1486 | Playランサムウェア脅威アクターは、ターゲットシステム上のデータを暗号化し、システムおよびネットワークリソースの可用性を遮断します。 |

| 金銭的窃盗 | T1657 | Playランサムウェア脅威アクターは、金銭を得るために二重恐喝モデルを使用します。 |

IoC

IoCは長くなるので、下記のサイトを確認してください。

- CISA「StopRansomware: Play Ransomware」

- TrendMicro「Ransomware Spotlight – Play」

- No Logs No Breach「.Play Ransomware」

参考情報

- CISA「StopRansomware: Play Ransomware」

- Bleepingcomputer.comフォーラム「Play Ransomware (.play, .FinDom) Support Topic」

- Malpedia「Win.play」

- TrendMicro「Ransomware Spotlight – Play」

- No Logs No Breach「.Play Ransomware」

- CISA&FBI「 FBI-CISA Joint Advisory on Exploitation of Fortinet FortiOS Vulnerabilities」

- Adlumin「PlayCrypt Ransomware-as-a-Service Expands Threat from Script Kiddies and Sophisticated Attackers」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。