2024/01/31に、米国司法省がFBIと共に「Volt Typhoonが使用するKVボットネットを構成するルーターからマルウェアを除去し、再感染を防ぐ措置を講じた」と発表しました。またそれと歩調を合わせてCISAとFBIが共同でSOHOルータベンダー向けのガイダンスを発表しています。

ここでは、中国が背後にいるとされている脅威アクターの「Volt Typhoon」について、2024年2月段階で判明している事をまとめていきます。以下、CISAの「People’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detection」、Microsoftの「Volt Typhoon targets US critical infrastructure with living-off-the-land techniques」からの情報をメインにまとめています。

(2024/02/08追記:CISAが「CISA and Partners Release Advisory on PRC-sponsored Volt Typhoon Activity and Supplemental Living Off the Land Guidance」「PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure」として、新たにアドバイザリを出しています。)

脅威アクター「Volt Typhoon」

Volt Typhoonは、中国が背後にいると考えられている驚異アクターになります。2021年半ばから活動を開始し、グアムや米国のその他の場所の重要インフラ組織を標的にした攻撃を行っています。

Microsoftの研究チームによると、Volt Typhoonの目的は、将来の危機の際に米国とアジア地域の間の通信インフラを妨害できる能力を開発することであると結論付けています。 このグループの被害者には、通信、運輸、海事、政府、公益事業、情報技術分野の組織が含まれています。

Volt Typhoonの特徴は一言で言うと「ステルス性の重視」となります。攻撃の際にも、所謂「living-off-the-land攻撃(LOTL:所謂ファイルレスマルウェアで、攻撃者が標的システム内にコードなどを仕込むこと無く、PowerShell・Windows Management Instrumentation (WMI)・ntdsutil・netsh・パスワード保存ツール等の環境内にすでに存在するツールを使用して攻撃を実行することで検出を困難にする攻撃)」を行って検出されにくいようにしています。Volt Typhoonはコマンドラインのコマンドを使用して

- ローカルやネットワークのクレデンシャルを含むデータの収集

- データを漏洩させるためにアーカイブファイルを作成

- 持続性を維持するために盗んだクレデンシャル情報を使用

するとのことです。

さらにルーターやファイアウォール・VPN装置などSOHO向けのネットワーク機器を侵害し、それらを介してトラフィックをルーティングすることで、通常のネットワーク利用の中に溶け込もうとします。また、プロキシを介してC&C(C2)チャネルを構築することで、さらに目立たないようにしています。

手口・手法

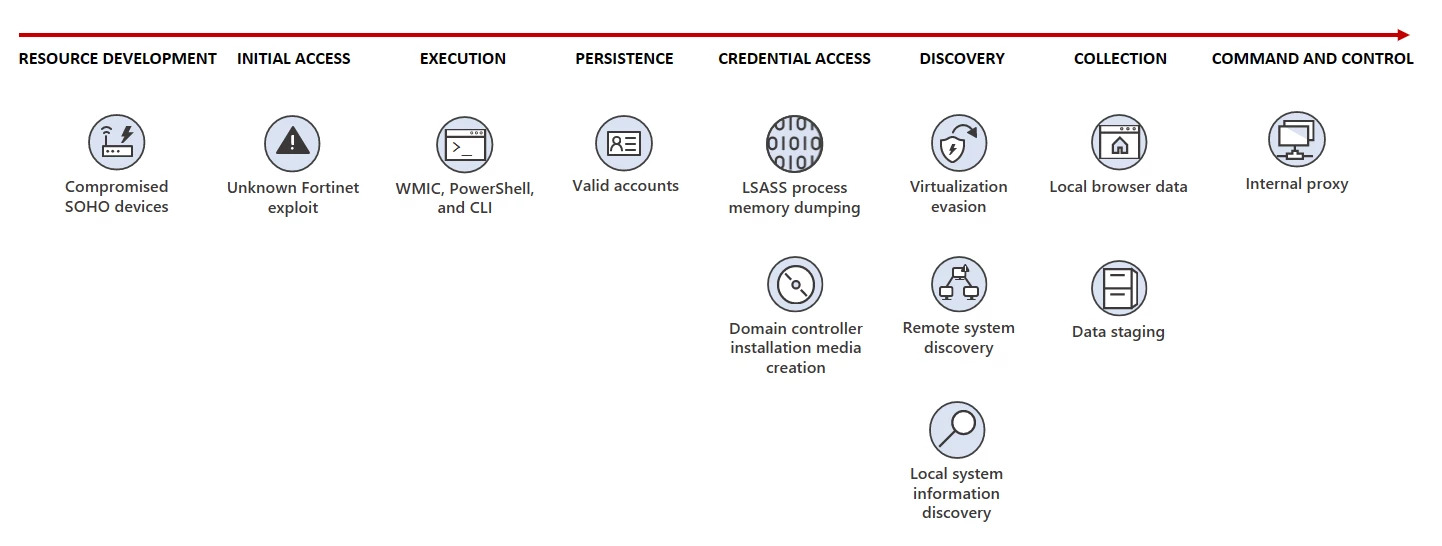

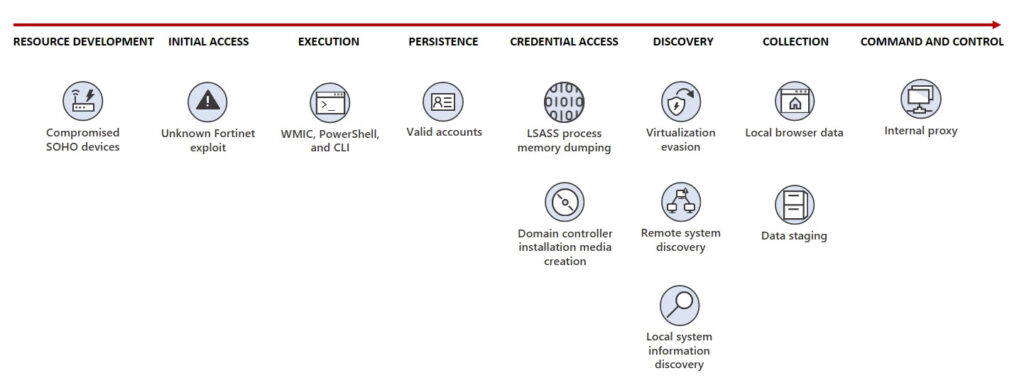

下記の図は、Microsoftによる「Volt TyphoonのAttackダイアグラム」になります。

TTP

以下、CISAのアドバイザリからTTPを抜粋します。

1. 初期アクセス

| Technique Title | ID | Use |

| 公開アプリケーションの悪用 | T1190 | 攻撃者は公開アプリケーションを使用してシステムへの初期アクセスを取得しました。EarthwormとPortProxyになります。 |

2. 実行

| Technique Title | ID | Use |

| Windows管理ツールのインストール | T1047 | 攻撃者はWMICコマンドを実行して、SYSTEMレジストリのコピーを作成しました。 |

| コマンドおよびスクリプト インタプリタ: PowerShell | T1059.001 | 攻撃者はPowerShellのコマンドを使用して、ホストへのログオンが成功したことを識別しました。 |

| コマンドおよびスクリプト インタプリタ: Windows コマンド シェル | T1059.003 | 攻撃者はコマンドプロンプトを使用して、ローカルホスト上のストレージデバイスに関する情報を収集するクエリを実行しました。 |

3. 持続

| Technique Title | ID | Use |

| サーバーソフトウェアコンポーネント:Web Shell | T1505.003 | 攻撃者は、Web Shellを備えたバックドアとなるWeb サーバーを使用して、システムへの永続性を確立しました。これにはAwen WebShell から派生した Web Shellの一部も含まれます。 |

4. 防御回避

| Technique Title | ID | Use |

| Indicatorの削除 | T1070 | 攻撃者は、Windowsのイベントログ・システムログ・その他の痕跡を選択的に削除して、侵入活動の証拠を削除しました。 |

| Indicatorの削除:Windowsイベントログのクリア | T1070.001 | 攻撃者は侵入行為を隠すために、Windowsのシステムログを消去しました。 |

5. 資格情報へのアクセス

| Technique Title | ID | Use |

| OS 資格情報のダンプ: NTDS | T1003.003 | 攻撃者はパスワードのクラッキングを行うために、ntds.ditファイルと SYSTEMレジストリハイブをネットワークから抽出しようとする可能性があります。 |

| ブルートフォース | T1110 | 攻撃者は、パスワードを複数回試行してアカウントにアクセスしようとしました。 |

| ブルートフォース: パスワードスプレー | T1110.003 | 攻撃者は、アカウントに対して一般的に使用されるパスワードを使用して、有効な資格情報を取得しようとしました。 |

| OS資格情報のダンプ | T1003 | 攻撃者は追加のコマンドを使用して環境内の認証情報を取得しました。 |

| パスワード ストアからの認証情報 | T1555 | 攻撃者は一般的なパスワードの保存場所を検索しました。 |

6. 発見

| Technique Title | ID | Use |

| システム情報の検出 | T1082 | 攻撃者はコマンドを実行して、ローカルドライブに関する情報を収集しました。 |

| システム所有者/ユーザーの発見 | T1033 | 攻撃者は、PowerShellのコマンドを使用して、ホストへのログオン成功に関する情報を収集しました。 |

| 権限グループの検出: ローカル グループ | T1069.001 | 脅威アクターは、ローカルシステムグループと権限設定を検索しようとします。 |

| 権限グループの検出: Doman グループ | T1069.002 | 攻撃者はコマンドを使用してアクティブディレクトリ構造を列挙しました。 |

| システムネットワーク構成の検出 | T1016 | 攻撃者はコマンドを使用してネットワークトポロジを列挙しました。 |

7. C&C

| Technique Title | ID | Use |

| Proxy | T1090 | 攻撃者はコマンドを使用して、ホスト上でポート転送を有効にしました。 |

| Proxy: 外部Proxy | T1090.002 | 攻撃者は、SOHO デバイス (ルーターなど) を侵害して、活動のソースを難読化しました。 |

使用される脆弱性

以下の脆弱性が使用されます(上述の表、T1190参照)。

- CVE-2021-40539 – ManageEngine ADSelfService Plus

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- REST API URLにおける認証回避の脆弱性により、リモートから任意のコードを実行される可能性があります。

- CVSS

- CVE-2021-27860 – FatPipe WARP、IPVPN、MPVPN

- CVSS

- Base Score: 8.8 Important

- Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- FatPipe WARP、IPVPN、MPVPN ソフトウェアには、危険なタイプのファイルの無制限アップロードに関する脆弱性が存在します。

- CVSS

攻撃で悪用する機器

C&Cで以下のSOHOデバイス(ルーターなど)を悪用して攻撃の兆候を隠します(前述の表のT1090.002参照)。

- ASUS/Cisco RV/Draytek Vigor/FatPipe IPVPN/MPVPN/WARP/Fortinet Fortigate/Netgear Prosafe/Zyxel USG

- これらのデバイスの一般的なCVEやガイダンスは、共同サイバーセキュリティ勧告「 Top CVEs Actively Exploited by People’s Republic of China State-Sponsored Cyber Actors」に記載されています。

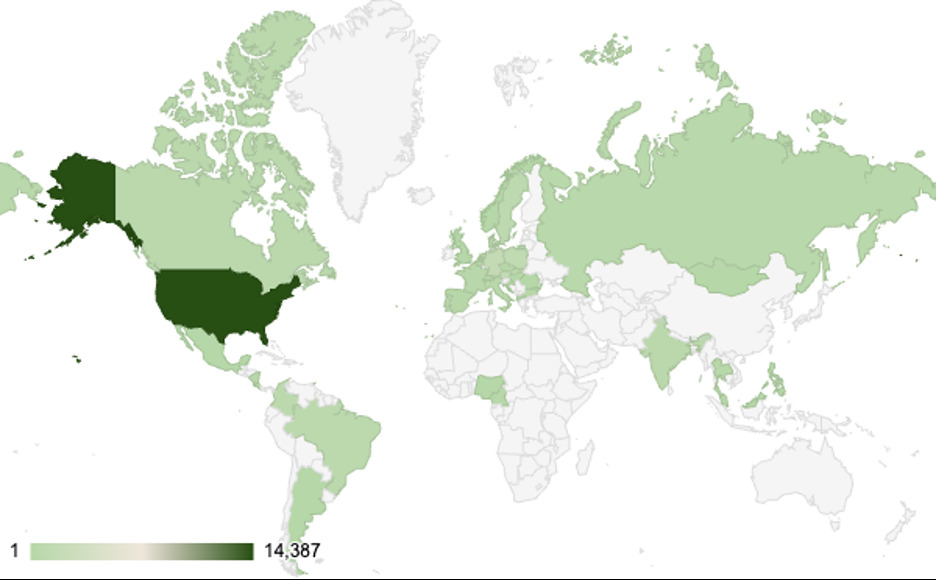

- SecurityScorecardのSTRIKEチームによる調査では、Volt Typhoonにより37日間でCisco RV320/325デバイスのおよそ30%が侵害された、との事です。

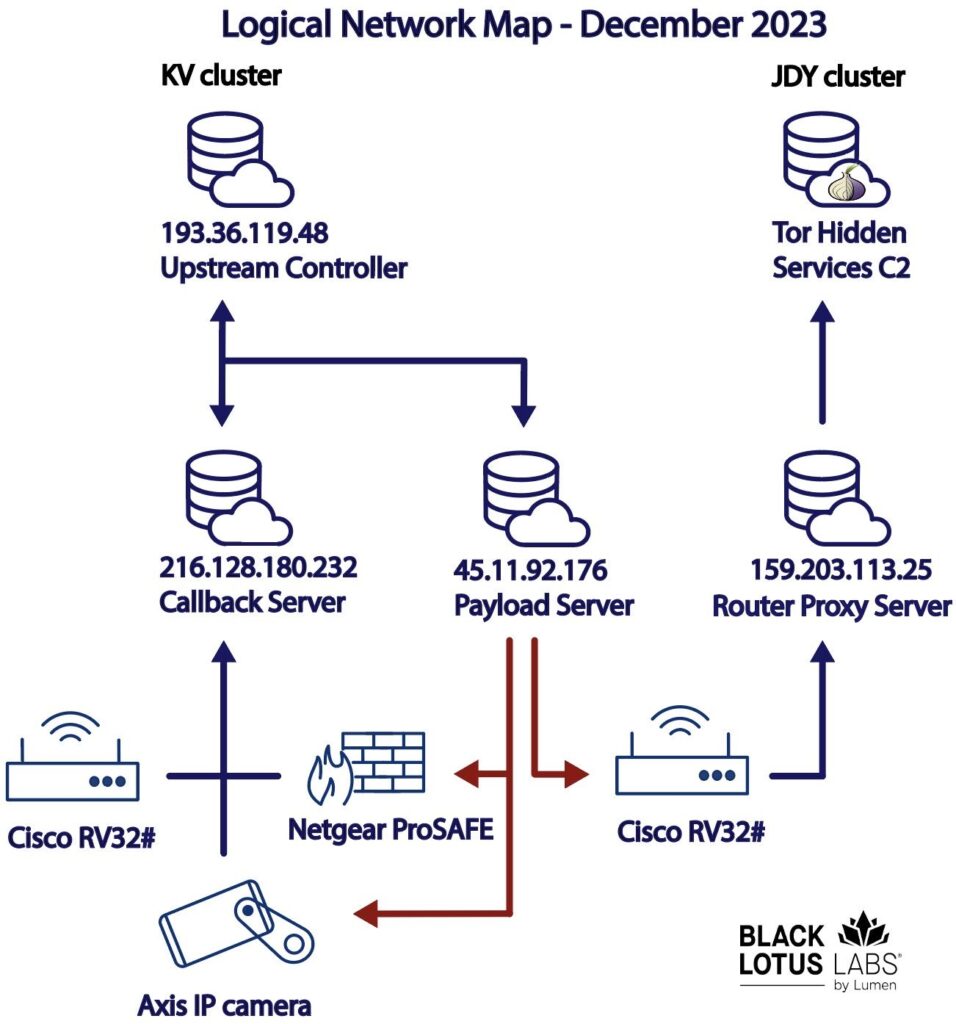

KVボットネットとVolt Typhoonの関係

Lumen Technologiesによる調査で判明した「KVボットネット(kv.sh, kv-mipsなどが使用されるため、この名がついている)」は、SOHOルータによって形成された、脅威アクターのための秘密のデータ転送ネットワークです。2022年2月から開始しているとの事で、ネットワークのエッジにあるデバイスを狙っています。

Lumen Technologiesの調査によると、2022年7月から2023年2月にかけて、Volt Typhoonによって侵害されたネットワークの中継ノードとして機能するNETGEAR ProSAFEファイアウォールとKVボットネットが重複していることが観察されました。

更にVolt タイフーンと KV ボットネットの重複に加えて、2022年8月から 2023年5月にかけて、ISPや電気通信会社2社・米国準州政府機関に対して同様のTechniqueが使用されたことも観察されました。

これらのことから、Lumen TechnologiesではVolt Typhoonが少なくともKVボットネットのユーザーであり、このKVボットネットがVolt Typhoonの運用インフラストラクチャの一部となっていると評価しています。

Lumen Technologiesの調査によると、KVボットネットは主に、SOHOユーザー向けのサポート終了製品で構成されています。

- 2022年の7月初旬と8月では、主にCisco RV320/DrayTek Vigor/NETGEAR ProSAFEが悪用されていることがわかりました。

- 2022年11月には、クラスターは主にNETGEAR ProSAFE デバイスで構成され、少数の DrayTekが使用されていました。

- 2023年11月29日から30日にかけて行われた最新の進化では、攻撃者がM1045-LW、M1065-LW、p1367-Eなどの Axis IP カメラを悪用し始めていることが観察されました。

また、先述のSecurityScorecardのデータによると、Cisco RV320/325 デバイスが12/15から37日間で30%侵害されています。

米国司法省・FBIによるVolt Typhoonのボットネットへの妨害

2024/01/31に、米国司法省が「2023年12月6日に裁判所が認可した作戦により、KVボットネットを構成する米国の被害者のルーターからマルウェアを除去し、再感染を防ぐ措置を講じた」と発表しました。

これによると、「KV ボットネットを構成するルータの大部分は Cisco および NetGear ルータの「サポートが終了」している、メーカーのセキュリティパッチやその他のソフトウェアアップデートではサポートされなくなった脆弱な製品でした。裁判所が認めたこの作戦では、ルーターからKVボットネット マルウェアを削除し、ボットネットの制御に使用される他のデバイスとの通信をブロックするなど、ボットネットへの接続を切断するための追加の措置を講じました。」との事です。

FBIのニュースによると、FBI長官は1月31日の米国下院特別委員会に出席した際に

- PRC(中華人民共和国)のハッカーが私たちの重要なインフラ、つまり水処理施設、送電網、石油と天然ガスのパイプライン、輸送システムを標的にしているという事実に対する世間の注目はあまりにも少なすぎる。

- 中国政府のハッキング活動は今や米国国民全体を標的にしており、中国が米国の国家安全保障にもたらす全体的な脅威の緊急性が高まっていることから、FBIの能力へのさらなる投資が必要である。

- Volt Typhoonにより、中国は通信・エネルギー・運輸・水道部門などの重要なインフラに対する作戦前の偵察やネットワーク悪用を隠蔽してきた。言い換えれば、中国が取っていた措置は、攻撃を見つけて準備するためだった。

- そこでFBIはパートナーと協力して、Volt Typhoonが可能にしたアクセスを遮断するために、裁判所認可のネットワーク上での作戦を実行した。

- FBIはサイバーセキュリティ・犯罪捜査・大量破壊兵器の分野における専門知識に加え、官民のパートナーシップや国際同盟国との関係を活用して、この多面的な脅威に取り組んでいる

と述べています。

CISA・FBIによるSOHO向けルータ製造ベンダへのガイダンス

上の司法省・FBIの動きに合わせて、2024/01/31にCISA・FBIがSOHO向けルーターのメーカーに対してガイダンスを発行し、Volt Typhoonの攻撃から確実にセキュリティを確保するよう求めています。

このガイダンスでは「Secure by Design」の中核となる理念を説明しており、現在メーカーが設計および構築するSOHOルーターには自動更新機能がなく、Web 管理インターフェイスに悪用可能な欠陥が多数含まれているため脆弱になっているとして、メーカーに「予見可能な脅威に対する製品の回復力を生み出すために、セキュリティと安全性を念頭に置いてSOHOルーターを設計、開発、提供する必要がある」と述べています。そして

- 顧客のセキュリティの結果に対してオーナーシップを取ること

- セキュリティの脆弱性に対処するために自動化された署名付きソフトウェア アップデートを実装する。

- Web 管理インターフェイスを LAN 側ポートに配置して、脆弱な露出から保護する。

- 管理インターフェイスシステムのセキュリティを向上させ、Publicに公開された場合でも安全に使用できるようにする。これには、製品からすべてのクラスの脆弱性を排除する取り組みも含まれる。

- 安全なデフォルト値を設定し、顧客が手動でオーバーライドする事を思い留ませるような十分に強力な文言を含める。

- 抜本的な透明性と説明責任を受け入れること

- これらの目標を達成するための組織構造とリーダーシップを構築すること

を挙げています。

参考情報

- CISA「People’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detection」

- Microsoft「Volt Typhoon targets US critical infrastructure with living-off-the-land techniques」

- CrowdStrike「What AreLiving off the Land (LOTL) Attacks?」

- CISA「Top CVEs Actively Exploited by People’s Republic of China State-Sponsored Cyber Actors」

- BleepingComputer「FBI disrupts Chinese botnet by wiping malware from infected routers」

- SecurityScorecard「Threat Intelligence Research: Volt Typhoon Compromises 30% of Cisco RV320/325 Devices in 37 Days」

- Lumen Technologies「Routers Roasting on an Open Firewall: the KV-botnet Investigation」

- Cisco「RV320製品ファミリ」

- 米国司法省「U.S. Government Disrupts Botnet People’s Republic of China Used to Conceal Hacking of Critical Infrastructure」

- FBI「China’s Hackers Have Entire Nation in Their Crosshairs, FBI Director Warns」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。