セキュリティエバンジェリスト「面和毅」講師に、2024/07/09に米国司法省が、AIを利用してロシアのプロパガンダを宣伝するボットファーム「Meliorator」に関する情報を国際的な共同アドバイザリーで出した話を、アドバイザリーの内容を中心にまとめていただきました。

セキュリティエバンジェリストの面和毅さんに、セキュリティアナリストの仕事についてインタビューをしてみました。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講決定!こちらから「KADOKAWAの一件の脅威インテリジェンスレポート」を閲覧することもできます。

米国司法省のプレスリリース(2024/07/09)

米国司法省は2024/07/09、ロシアの国営ニュースメディア「Russia Today(RT)」が海外で偽情報を広める為に、X(旧Twitter)上でAIを利用した偽アカウントによるボットファームを作成していたとして、968のXアカウントの公表と2つのドメインの差し押さえを行った事をプレスリリースとして発表しました。さらに下記の組織と連携して共同アドバイザリーを出しています。

- FBI

- 国防省ミッションフォース(CNMF)

- カナダサイバーセキュリティセンター(CCCS)

- オランダ総合情報保安局(AIVD)

- オランダ軍情報保安局(MIVD)

- オランダ警察

X社はこれにより公開された968のX(旧Twitter)アカウントを利用規約違反のため停止しました。

共同アドバイザリーについて

共同アドバイザリーによると、ロシアの国営メディア組織であるRussia Todayのアフィリエイトが、秘密のAIソフトウェアである「Meliorator」を利用して、諸外国への悪意ある偽情報を流布しロシア政府に利益をもたらしているとして、X(旧Twitter)を含むSNS企業に警告するために勧告を出したという事です。

このツールを利用して、RTのアフィリエイトはX上で米国・ポーランド・ドイツ・オランダ・スペイン・ウクライナ・イスラエル等の国々に関する偽情報を流布していたとの事です。なお、このツールは現在X(旧Twitter)のみで確認されていますが、分析によると他のSNSにも拡張が可能との事です。

このツール(Meliorator)は下記のような機能を有しているようです。

- 本物らしく見えるソーシャルメディアのペルソナを大量に作成する

- 類似したコンテンツを代表的なソーシ ャルメディアに展開する

- 他のボットペルソナの偽情報をミラーリングする

- 各国への悪意を増幅させるために、既存の虚偽の物語(Narrative)を利用する

- 特定のbotに基づいて、物の見方を特定方向に誘導させるようなトピックとメッセージを作成します。

Melioratorについて

Russia Todayは2022年初旬にAI対応のボットファーム生成・管理ソフトウェアであるMelioratorにアクセスしていたようです。ロシアの情報作戦の一環として、MelioratorはSNS上で米国・ポーランド・ドイツ・オランダ・スペイン・ウクライナ・イスラエルを含む多くの国々に関する偽情報を拡散していました。2024年6月までで、Melioratorの利用が確認されたのはX(旧Twitter)上のみとの事です。

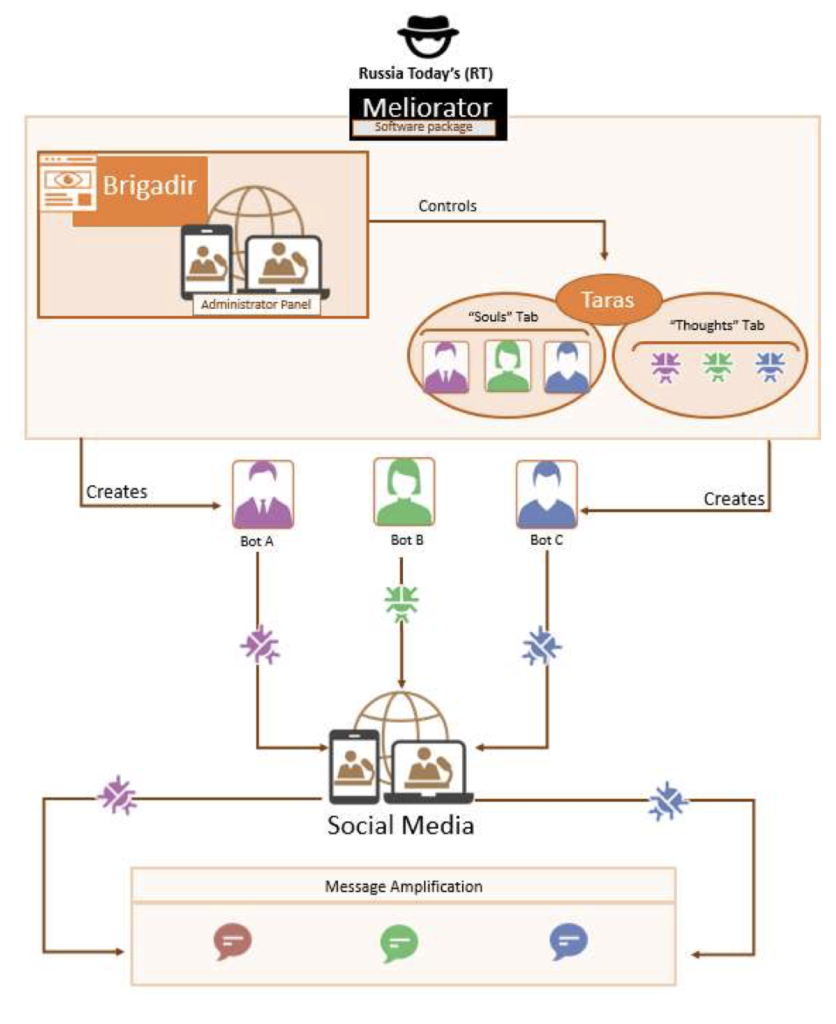

Melioratorは「Brigadir」と呼ばれる管理用のパネルと「Taras」と呼ばれるシードツールで構成されている模様です。全体の図は下記のようになります(図は共同アドバイザリーから引用しています)。

Brigadir

「Brigadir」はMelioratorの管理者パネルとして機能します。接続にはVNC接続を使用しているようです。BrigadirはTarasのGUIとして機能し

- “Soul”(ボットの基盤となる偽のID)

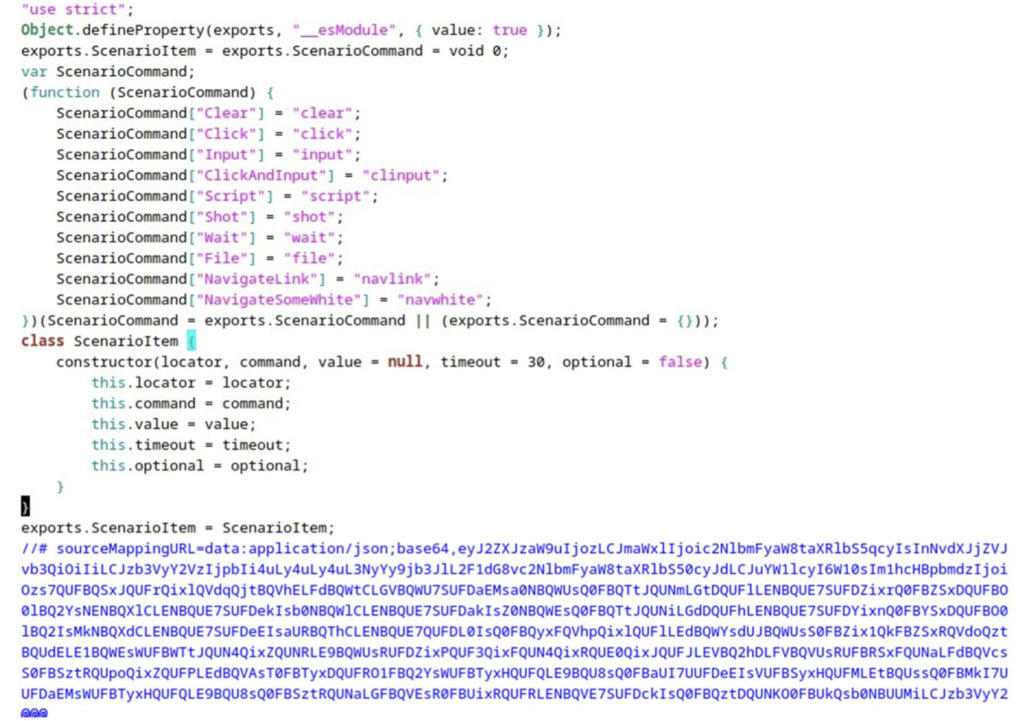

- “Thoughts”(自動化されたシナリオやアクションで、SNSにコンテンツを共有する)

といったタブが含まれています。

Taras

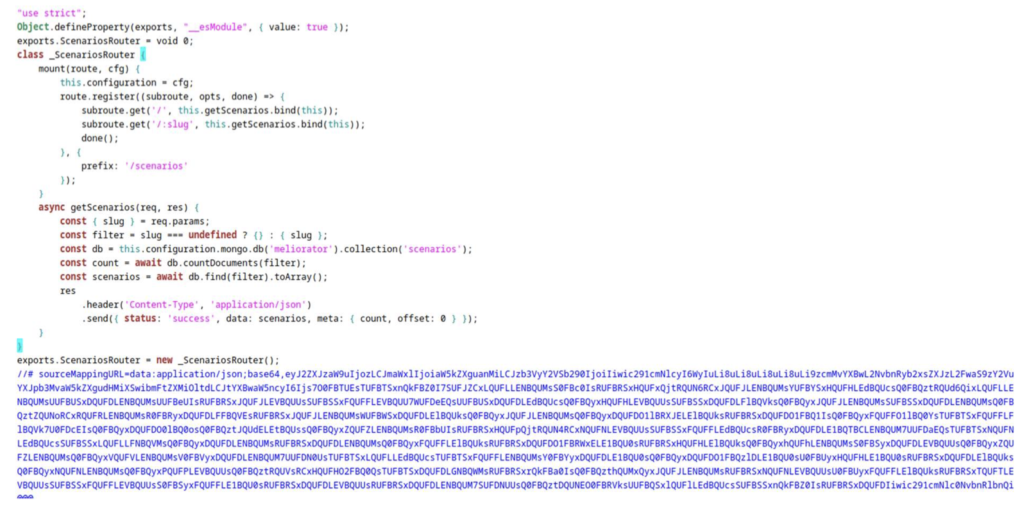

TarasはMelioratorパッケージのバックエンドを提供するソフトウェアパッケージです。偽情報を拡散する為の制御に使用される .json ファイルが含まれています。これらのファイルは高度に分散化されており、実行時に複数のファイルと組み合わせて使用します。

Tarasには特定の2つのファイルが必要となります。

- 他の複数のツールとデータベースを集約するためのファイル

- Melioratorによって使用される複数の自動ツールを集約して実行する為のファイル

Soul

”Soul”はこれらのボットのアイデンティティです。

- ユーザーが選択した特定のパラメータやアーキタイプに基づいて決定されます。事前に選択されていないフィールドは自動生成されます。

- 次に、イデオロギー的に一致するボットをグループ化するためのボ ットアーキタイプが作成されます。

- 特別に作成されたアルゴリズムを使用して各ボットのペルソナが構築され、ペルソナの場所や政治的イデオロギー、経歴データが”Soul”のアーキタイプに基づいて決定されます。

- Taras が”Soul”を作成すると、それがSNSプラットフォーム上にIDとして登録されます。

- “Soul”は MongoDBを使用して保存され、クエリ・インデックス作成・負荷分散・集約・サーバーサイドでのJavaScriptの実行等が可能になります。

Thoughts

”Thoughts”タブには、”Soul”に代わって実行される自動化されたシナリオやアクションが含まれています。これにより、ペルソナは動画やリンクを使用して他投稿にいいねや共有・再投稿・コメント等を行うことができます。

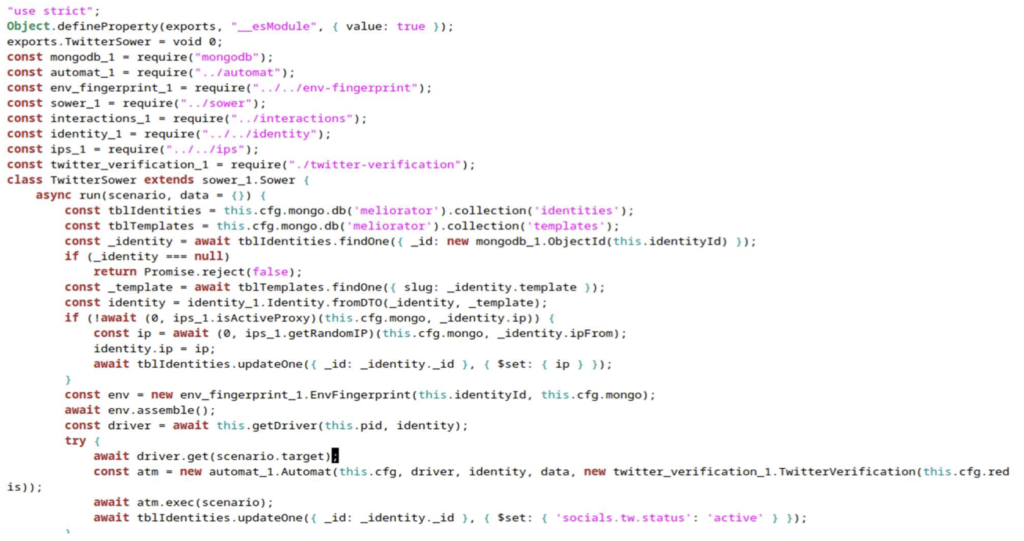

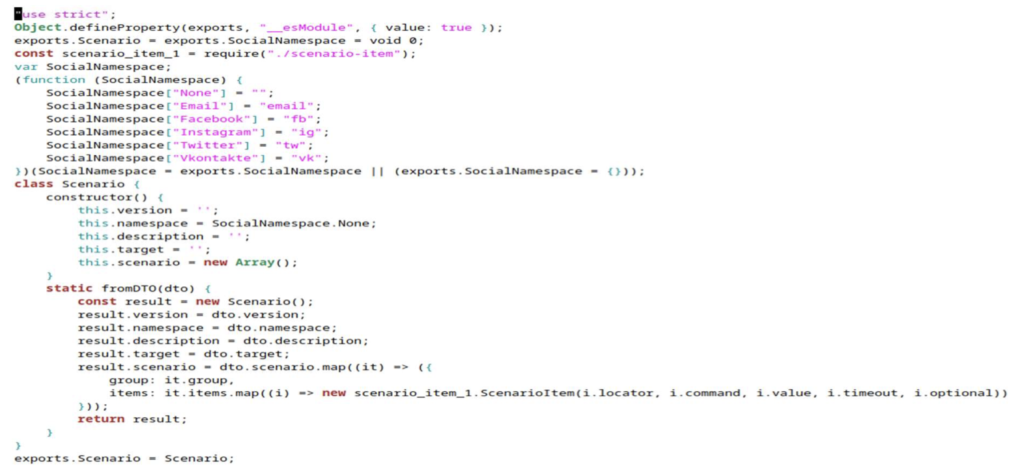

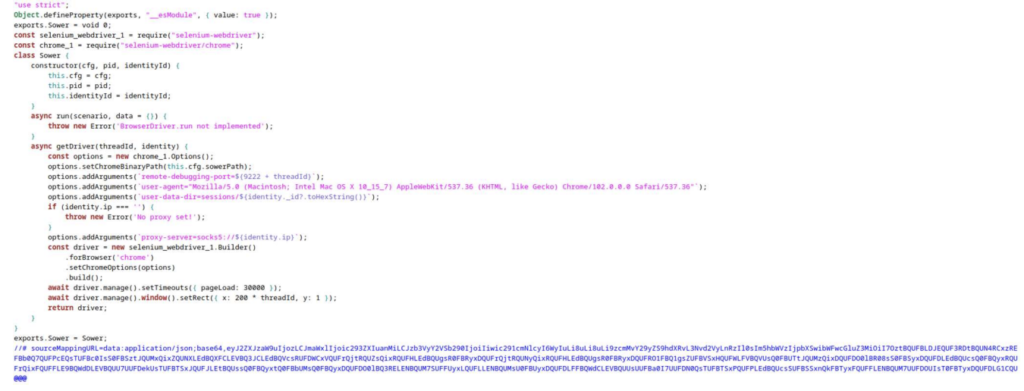

”Thoughts”タブでは、メンテナンスや”Soul”のための新規登録の作成、既存のプロファイルへのログインも可能になっています。”Thoughts”タブのフレームワークとそれが作成するシナリオはコードで確認ができます。これらのファイルは個別に作成されており、親ファイルが機能実行の為の小さなファイルを呼び出します。下記の図は、シナリオの機能をトリガーするアグリゲーターファイルです。

MongoDBから”Thoughts”を呼び出し、GUIに機能を提供するファイルを呼び出しています(図 4)。

また、コード上にFacebookやInstagramなどへの参照が含まれており、 X以外にも拡張する意図があった事を示しています。

ログイン

Tarasのユーザは”Thoughts”タブを使用して、既存のボットファームのペルソナにログインします。”Soul”に対応するIDがSNSプラッ トフォーム上で作成されると、ペルソナのIDにSNSのログイン画面が表示されます。

ボットの特徴・機能・洗練度

特徴

検出をすり抜けるため、各botアカウントは3つの異なる機能のいずれかのために作成されます。”Soul”タブを使用して、特定のアーキタイプ用のペルソナが生成され、botのライフサイクルを通じて保持されます。

- 一つ目のbotアーキタイプには、プロフィール写真・カバー写真・名前と場所を含むプロフィ ールが与えられます。これらのbotには、botの活動で使用されるような政治的傾向やイデオロギーを示す短い経歴もあります。botは情報の拡散に主眼を置いており、Faker.js(OSSツール)とAIを使用して、写真や経歴・その他のを生成しています。

- 二つ目のbotアーキタイプには、プロフィールに関する情報が殆ど含まれておらず、ユーザー名とわずかなオリジナルコンテンツで構成されており、すでに共有されている情報を「いいね」するために使用されます。

- 三つ目のbotアーキタイプは、NemezidaというWebサイトに関連付けられた、Webのクローリング等で収集したデータを使用して作成されており、AIを利用したとは思えない本物のようなペルソナです。このbotは多くのアクティビティを生成し、フォロワーを獲得することで本物らしく見えるようになっています。3つのbotアーキタイプの中で、このbotが最も本物らしく見えるもので、botアカウントや一般のアカウントによる偽情報を拡散するために使用されます。

洗練さ

botによるペルソナアカウントは、利用規約違反による禁止を回避しbotとして認識されないようにす るように工夫しています。

- botが他のアカウントとやり取りする際に検出を逃れるため、botペルソナは10万人以上のフォロワーを誇るようなアカウントをフォローするようにしています。

- 本物の人間のアカウントと同様に、これらのbotはプロフィールに記載されている政治的傾向や関心を反映した、有名な政治家やそのフォロワーである実在する人物のアカウントをフォローしています。

- このツールはDMを使用できますが、即座のリアルタイム応答でbotとバレないように、通常はDMを使用しません。

機能

Melioratorにより使用されるbotアカウントでは、次の機能が提供できます。

- オリジナルの投稿の作成、フォローなど、一般的なソーシャルメディアユーザーと同様のコンテンツの展開

- 他のユーザーへの「いいね!」やコメント、リツイート、フォロワー獲得など

- 既存の虚偽の物語(Narrative)を継続的に利用してロシアの偽情報を拡散

- 特定のbotに基づいて、物の見方を特定方向に誘導させるようなトピックとメッセージを作成

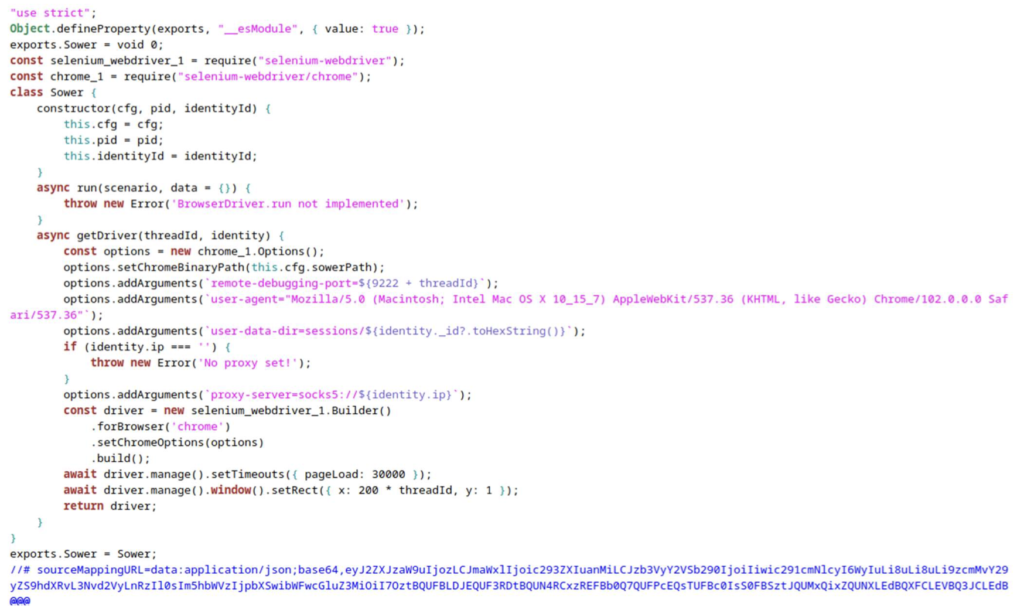

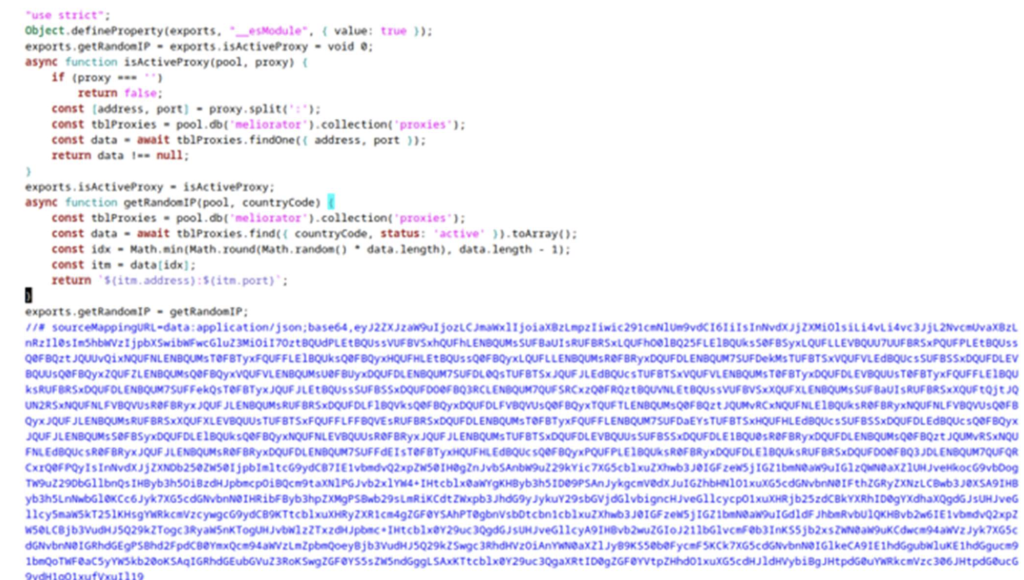

難読化技術

Melioratorの作成者は、ツール内でIPを難読化させたり二要素認証のバイパスやユーザーエージェント文字列を変更する機能をコーディングすることで、検出を避けようとしています。

オペレーターは、想定される場所に基づいてAIが生成したペルソナにプロキシIPアドレスを自動的に割り当てるように設計されたバッ クエンドコードを使用して検出を回避します。

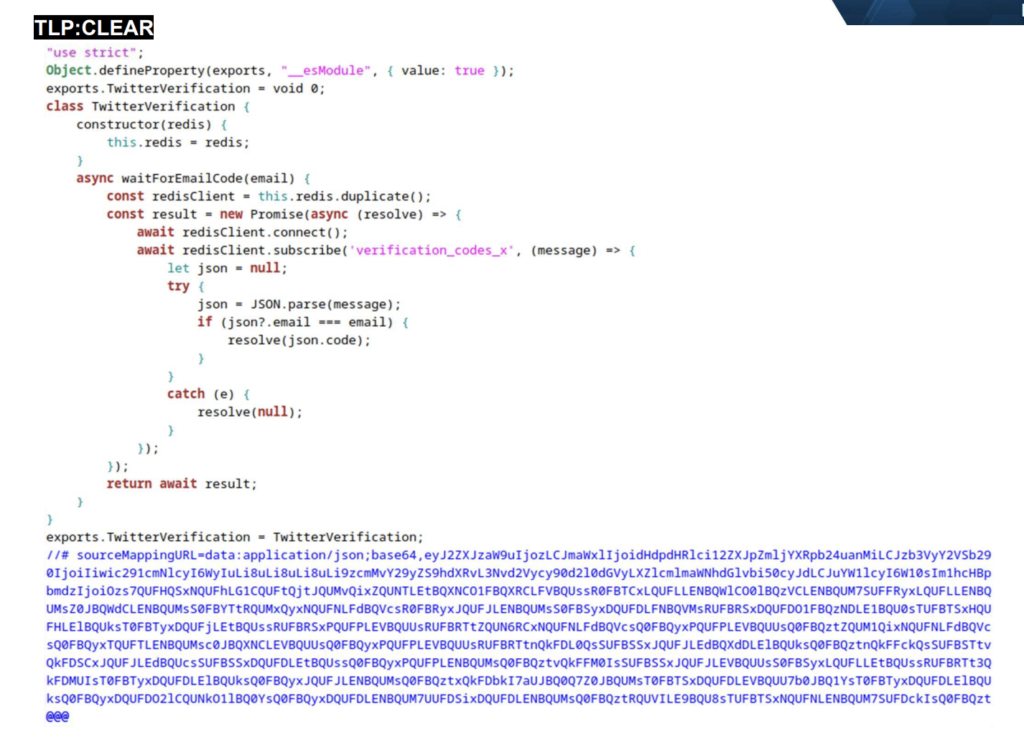

また下図のようにX(旧Twitter)のボット機能対策を回避するために、Xがアカウントに認証コードを送信すると、メールが直接Melioratorサーバーに送信されるため検証コードをスクレイピングしてXに自動的に応答するように構成されています。

さらにユーザー エージェント文字列を変更して、各botのユーザーエージェント文字列が同じになるようにしています。そのタスク全体を難読化するために、下図のようにリモートデバッグポートを使用するように設定しています。

共同アドバイザリーから引用

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講決定!こちらから「KADOKAWAの一件の脅威インテリジェンスレポート」を閲覧することもできます。

IPアドレス等

通信に使用されているIPアドレスなどの情報は、共同アドバイザリーに記載されています。

実際のポスト内容(発見できず)

公開されているこれらのアカウントをいくつか無作為に調べてみましたが、実際のツイート内容などは見つけることができませんでした。こちらは、サンプルを発見次第更新します。