脆弱性が公開された際によく「CVE-ID」や「CVSSスコア」などという言葉を聞かれると思います。これらはNISTがセキュリティ対策の自動化と標準化を目指す「SCAP(Security Content Automation Protocol:セキュリティ設定共通化手順)」の構成要素になります。

ここでは、「SCAP」の大枠についてまとめてみます。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の2024年11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

SCAPとは

SCAP(Security Content Automation Protocol:セキュリティ設定共通化手順)は、脆弱性管理・測定・対応等のセキュリティ管理を自動化するために策定された標準化になります。2001年9月11日のテロ(所謂911)以降、米国政府はセキュリティ対策を大きく見直して「FISMA(Federal Information Security Management Act:連邦情報セキュリティ管理法)」と呼ばれるものを2001年12月に作成しました。

FISMAでは、連邦政府機関や連邦政府機関から業務委託を受けている民間の外部委託先が、情報セキュリティを強化することが義務付けられています。さらに、最低でも年に一度情報セキュリティの有効性についてのレビューを行い、OMB(Office of Management and Budget:米国合衆国行政管理予算局)に報告書を提出することも義務付けられています。

このようにセキュリティ対策が義務付けられたため、政府省庁などではNISTの定めた規格やガイドラインに従ってセキュリティの要求事項を洗い出し、あらゆる情報システムに対して反映する必要がありました。それを簡単にするために、NISTがセキュリティ対策の自動化と標準化を目指すSCAPを開発しました。

SCAPは現在v1.3が使用されています。v2.0も2018年にNISTからホワイトペーパーが公開されていますので、別の記事で取り上げる予定です。本記事ではv1.3のSCAPの大枠について取り上げています。

SCAPの構成

SCAPは下記の様なもので構成されています。いずれも脆弱性調査・管理などでよく使われる言葉になります。

- CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)

- CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)

- CPE(Common Platform Enumeration:共通プラットフォーム一覧)

- CWE(Common Weakness Enumeration:共通脆弱性タイプ)

- CCE(Common Configuration Enumeration:共通セキュリティ設定一覧)

- XCCDF(eXtensible Configuration Checklist Description Format:セキュリティ設定チェックリスト記述形式)

- OVAL(Open Vulnerability and Assessment Language:セキュリティ検査言語)

それぞれ個別の要素は個々に細かい記事でまとめて解説していければと考えていますので、以下は概略だけを記載しています。

CVE(Common Vulnerability Exposure)

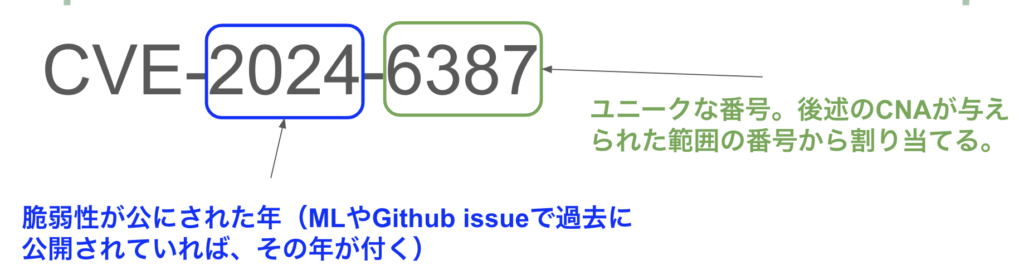

脆弱性には一意のCVE(Common Vulnerability Exposure)のIDが割り当てられます。CVE-IDの形式は「CVE-”年(YYYY)”-”(番号)”」という形で割り振られています。

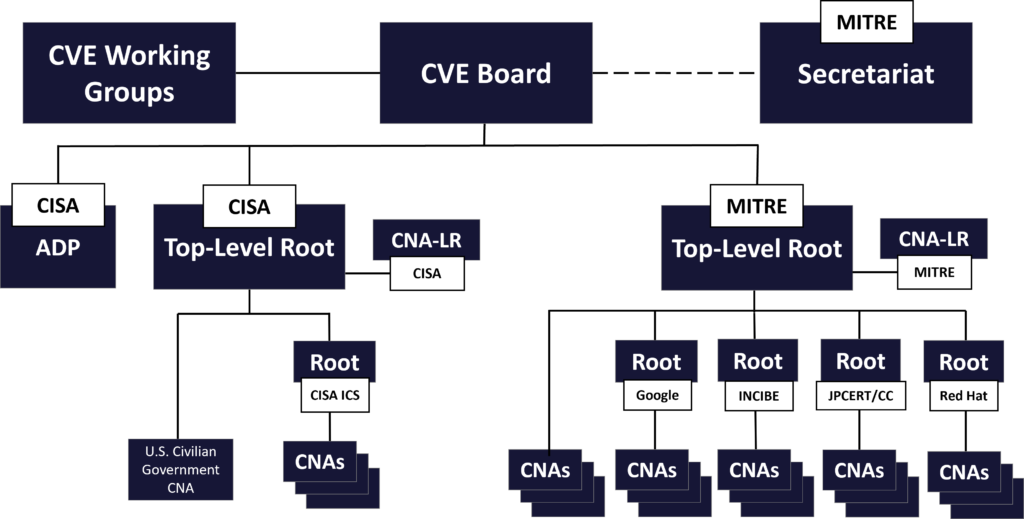

CVE-IDは、米国の非営利団体であるMITREが事務局となっている「CVE Board」が中心になって管理されています。IDの付与はTopレベル RootがMITREと米国CISA(Cybersecurity and Infrastructure Security Agency ): アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁」となるツリー構造の組織で行われ、Microsoft、Google、Red HatなどのIDを採番できる事ができるベンダー(CVE Numbering Authority (CNA)と言います)がそれぞれの製品の個別の脆弱性にIDを割り当てていきます。

CVSS(Common Vulnerability Scoring System)

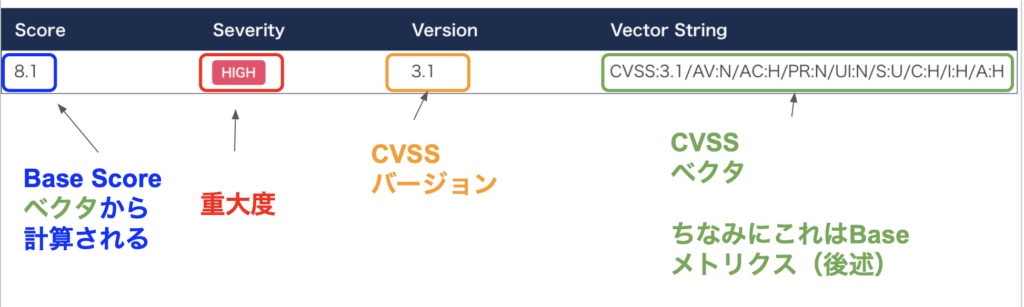

CVSSは脆弱性の性質と重大性を共有するためのフレームワークです。CVSSはFIRST(Forum of Incident Response and Security Teams:1990年に米国のCERT/CC等が中心になって設立された、世界中の CSIRT同士の情報交換やインシデントレスポンス業務の協力関係を構築する目的のフォーラム)が管理母体となっていて、仕様改善等を行っています。

CVSSに関しては「リスクを測るもの」と誤解されがちですが、「CVSSは重大性を測るものであり、それ単一でリスクを測るものではない」という事は肝に銘じておきましょう。これはあくまでも「重大性」を測るもので、これを「リスク値」として適用する事はできません(これはCVSS v4.0のドキュメントではより強調されています)。

CVSS v4.0ではCVSSは次の4つのGroupから構成されています。

CWE(Common Weakness Enumeration)

CWEはソフトウェアの脆弱性の種類をWeakness(セキュリティ上の弱点)というカテゴリに分けるためのIDになります。MITREが中心になって1999年ごろから使用策定が行われ、AppleやRational(IBM)、OWASP、日本のIPAが協力して2008年9月9日にバージョン1.0が公開されました。それ以降もメンテナンスが継続しており、2023年現在のバージョンは4.10になっています。

平たくいうと「脆弱性の種類をまとめてそれぞれ番号をつけている」と思ってください。

CPE(Common Platform Enumeration)

CPEは、システムを構成するハードウェア/ソフトウェアなどを識別するためのユニークなIDです。以前はMITREで管理されていましたが、現在はNISTに移管されています。

CCE(Common Configuration Enumeration)

CCEは、システム設定を識別するためのユニークなIDです。以前はMITREで管理されていましたが、現在はNISTに移管されています。

まとめ

SCAPは現在、脆弱性情報を確認する際にはなくてはならないものになっていますので、知っておいた方がいいと思います。今後、こちらのサイトで更にSCAP及び関連する脆弱性管理情報について深掘りしていきますので、宜しくお願いします。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の2024年11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

参考リンク

- CISecurity: SCAP 2.0, The Time Is Now

- @IT: SCAPの構成要素、CWE(共通脆弱性タイプ)、CCE(共通セキュリティ設定一覧)とは

- MITRE: Common Weakness Enumeration

- NIST: Official Common Platform Enumeration (CPE) Dictionary