Scattered Spiderは2023年ごろから活動を聞く様になり、最近では保険会社や航空関連にも攻撃を加えているかなり有名な脅威アクターです。

この記事では、Scattered Spiderについて簡単にまとめます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

Scattered Spider (別名:UNC3944, Starfraud, Scatter Swine, Muddled Libra, Octo Tempest)

Scattered Spider(UNC3944)は、様々な企業を標的とする脅威アクターです。Scattered Spiderは通常、金銭を目的としたデータ窃盗を行っています。ソーシャルエンジニアリング・フィッシング・多要素認証 (MFA) 爆撃 (targeted MFA fatigue)・ SIM スワッピングなどを巧みに利用して初期アクセスを取得し、大規模組織を攻撃しています。ソーシャルエンジニアリングを用いて被害者に偽のサイトに接続させて認証情報を盗んだりしています。

2025/08/21追記:GoogleやAdidas, Tiffanyなどに攻撃を行ったと言われる「ShinyHunters」はBleepingComputerに対して「Shiny HuntersとScattered Spiderは同一人物だ」と主張しており、攻撃者が重複している事を主張するために自身を「Sp1d3rHunters」と呼んでいる模様です。

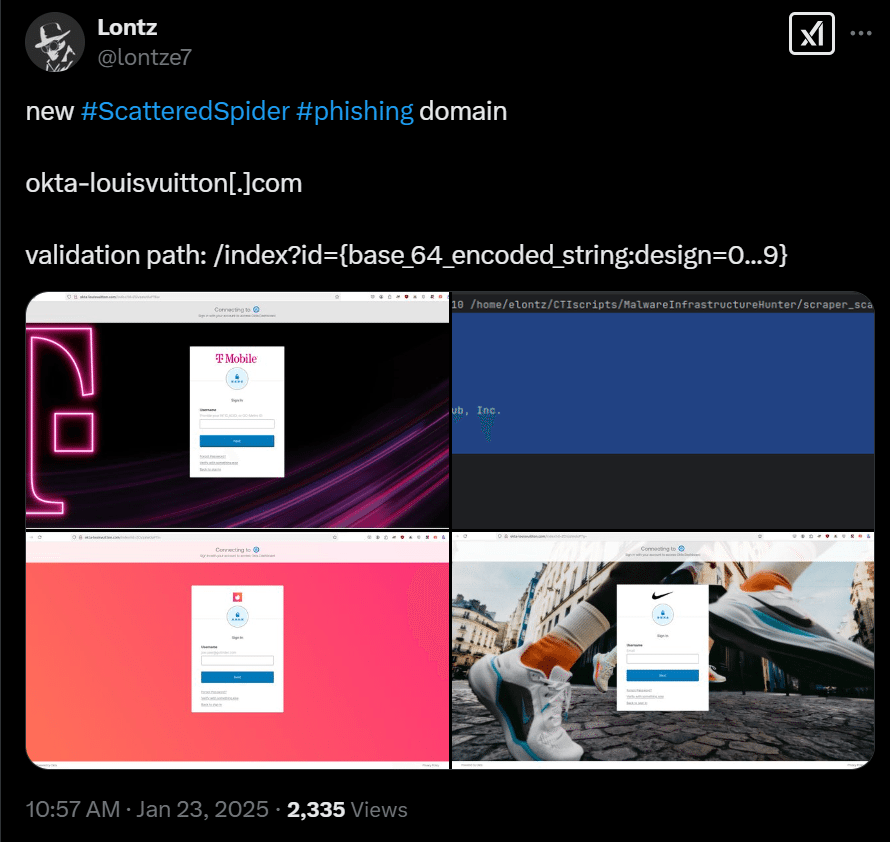

TheHackerNewsの記事によると、この攻撃者は2022年12月のSIMスワッピング攻撃を行ったことで知られています。その後、2023年以降攻撃が目立つ様になってきました。2025年にScattered Spiderによって使用された偽のログイン画面がSlientPush社のレポートで公開されています。

Scattered Spiderの攻撃対象

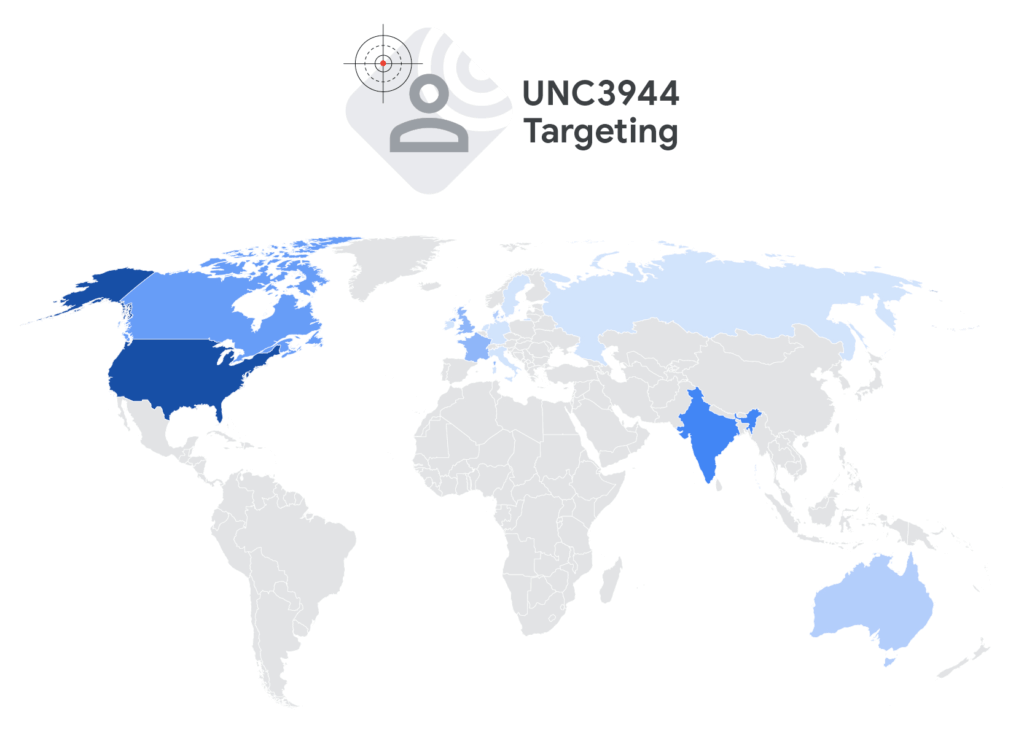

Scattered Spiderの攻撃対象は様々です。以下、CISAやMicrosoft・CrowdStrikeの情報及び近年のニュースを総合すると

- 2022/12/01当時はScattered SpiderはTeleComunication(通信)およびBPO(ビジネスプロセスアウトソーシング)企業を標的

- 2023/10/25当時は天然資源産業, ゲーム業界, ホスピタリティ産業, 小売業, マネージメントサービスプロバイダー(MSP), 製造業, 法律, テクノロジー, 金融サービスなどを攻撃

- 2025年4月にはテクノロジー、通信、金融サービス、ビジネスプロセスアウトソーシング(BPO)、ゲーム、ホスピタリティ、小売、メディア&エンターテイメント組織などを攻撃

- 2025年6月にはさらに保険業界、航空業界なども攻撃

以下はGoogle(Mandiant)が2025年5月に公開した、UNC3944の被害状況になります。

Scattered Spiderによる攻撃の時系列

Scattered Spiderによるものと思われる主なインシデントを時系列でまとめてみましょう。

| 日時 | 内容 |

| 2022年12月 | テレコム会社への攻撃(詳細不明) |

| 2023年9月 | MGMリゾートへの攻撃 |

| 2025/04/22 | Marks & Spencerがサイバー攻撃に遭う |

| 2025/05/02 | Co-opがサイバー攻撃に遭う |

| 2025/06/07 | エリー保険取引所がサイバー攻撃に遭う |

| 2025/06/12 | カナダのWest Jetがサイバー攻撃に遭う |

| 2025/06/20 | アフラックがサイバー攻撃に遭う |

| 2025/06/29 | ハワイアンエアラインがサイバー攻撃に遭う |

2024年のScattered Spiderグループの逮捕

2024年にScattered Spiderグループの一員と思われる容疑者が数名逮捕されています。SilentPush社のレポートにまとまっていますので、抜粋します。

- 2024年1月:メンバーのNoah Michael Urban(別名「Sosa」「King Bob」「Elijah」)は、約80万ドルの暗号通貨を盗んだとしてフロリダで逮捕されました(Krebs on Security)。

- 2024年6月:リーダーとされるTyler Buchanan(別名「TylerB」)が、ビットコイン2,700万ドルを盗んだとしてスペインで逮捕されました(Krebs on Security)。

- 2024年7月:英国West Midlandsの法執行機関が、Scattered Spiderに関係のある17歳の少年を逮捕しました(West Midlands 警察)。

- 2024年11月:米国の検察官によって5人のScattered Spiderのメンバーが起訴されました。被告は、先述のスコットランドのTyler Buchanan(22歳)、テキサス州カレッジステーションのAhmed Elbadawy(23歳)、ノースカロライナ州ジャクソンビルのJoel Evans(25歳)、テキサス州ダラスのEvans Osiebo(20歳)、フロリダ州パームコーストのNoah Michael Urban(20歳)でした(ロイター)。

- 2024年12月:テキサス州フォートワース出身の19歳のRemington Goy Ogletreeは、FBIが「キャッシュサービス」と呼ばれる暗号通貨ロンダリングオペレーションにより逮捕されました(ダークリーディング)。

CISAによる分析 (2023年11月)

CISAもScattered Spiderに関してAdvisoryを出しています。以下、技術的情報等を中心に簡単にまとめます。

Scattered SpiderのTTP/IoC

使用するツール

Scattered Spiderは下記の様なツール(正当なツール)を使用しています

| ツール | 使用目的 |

| Fleetdeck.io | システムのリモート監視と管理を可能にします。 |

| Level.io | システムのリモート監視と管理を可能にします。 |

| Mimikatz[S0002] | システムから資格情報を抽出します。 |

| Ngrok [S0508] | インターネットを介してトンネリングすることにより、ローカルWebサーバーへのリモートアクセスを有効にします。 |

| Pulseway | システムのリモート監視と管理を可能にします。 |

| Screenconnect | 管理のためのネットワークデバイスへのリモート接続を有効にします。 |

| Splashtop | 管理のためのネットワークデバイスへのリモート接続を有効にします。 |

| Tactical.RMM | システムのリモート監視と管理を可能にします。 |

| Tailscale | ネットワーク通信を保護するための仮想プライベートネットワーク(VPN)を提供します。 |

| Teamviewer | 管理のためのネットワークデバイスへのリモート接続を有効にします。 |

使用するマルウェア

Scattered Spiderはマルウェアも使用しています

| マルウェア | 用途 |

| AveMaria (also known as WarZone [S0670]) | 被害者のシステムへのリモートアクセスを有効にします。 |

| Raccoon Stealer | ログイン資格情報[TA0006]、ブラウザ履歴[T1217]、クッキー[T1539]、その他のデータなどを盗みます。 |

| VIDAR Stealer | ログイン資格情報、ブラウザ履歴、クッキー、その他のデータなどの情報を盗 |

ファイルの暗号化

FBIでは、流出後に被害者のファイルを暗号化しているScattered Spiderを観測していた模様です。データを暗号化した後、Scattered Spiderは、TORやTox・メール・暗号化されたアプリケーションを介して被害者と通信します。

使用するドメイン

Scattered Spiderは下記の様なドメインを用いて攻撃を行っています。

| ドメイン |

| victimname-sso[.]com |

| victimname-servicedesk[.]com |

| victimname-okta[.]com |

MITRE ATT&CKとTTP

・Reconnaisance (偵察)

| テクニック | ID | 説明 |

| 標的情報の収集 | T1589 | ターゲット組織のユーザー名、パスワード、およびPIIを収集します。 |

| フィッシング | T1598 | フィッシングを使用してログイン情報を取得し、被害者のネットワークにアクセスします。 |

・Resource Development (リソース開発)

| テクニック | ID | 説明 |

| ドメインの取得 | T1583.001 | ターゲット組織へのフィッシングやスミッシングに使用するドメインを作成します。 |

| アカウントの作成:ソーシャルメディアアカウント | T1585.001 | 偽のソーシャルメディアプロファイルを作成します。 |

・Initial Access (初期アクセス)

| テクニック | ID | 説明 |

| フィッシング | T1566 | ・ターゲットに対する広範なフィッシングの試みを使用して、初期アクセスに使用できる情報を取得します。 ・ヘルプデスクのスタッフを装い、従業員に商用のリモートアクセスツールをインストールするよう指示します。 |

| フィッシング(モバイル) | T1660 | ターゲットにスミッシングとして知られるSMSメッセージを送信します。 |

| フィッシング:スピアフィッシング(音声) | T1566.004 | 音声通信を使用して、ITヘルプデスクの担当者にパスワードやMFAトークンをリセットするよう試みます。 |

| 信頼関係 | T1199 | ターゲット組織にアクセスするために、契約したITヘルプデスクの信頼関係を悪用します。 |

| 有効なドメインアカウント | T1078.002 | 有効なドメインアカウントにアクセスして、対象の組織への初期アクセスを取得します。 |

・Execution (実行)

| テクニック | ID | 説明 |

| サーバーレス実行 | T1648 | ETLツールを使用してクラウド環境でデータを収集します。 |

| ユーザー実行 | T1204 | ヘルプデスクのスタッフになりすまして標的にリモートアクセスツールを実行するように指示し、それによって被害者のネットワークへのアクセスを可能にします。 |

・Persistent (永続性)

| テクニック | ID | 説明 |

| 永続性 | TA0003 | ターゲットのネットワークで永続性を維持しようとします。 |

| アカウント作成 | T1136 | ターゲットに新しいユーザーIDを作成します。 |

| 認証プロセスの変更:多要素認証 | T1556.006 | MFAトークンを変更して、ターゲットのネットワークにアクセスする可能性があります。 |

| 有効なアカウント | T1078 | パスワードが変更されてもネットワークアクセスを維持するために、有効なアカウントを悪用して制御します。 |

・Privelege Escalation (特権昇格)

| テクニック | ID | 説明 |

| 特権昇格 | TA0004 | ターゲット組織のネットワーク上でアカウントの特権をエスカレートします。 |

| ドメインポリシーの変更:ドメイン信頼の変更 | T1484.002 | ターゲットのSSOテナントにフェデレーションIDプロバイダーを追加し、自動アカウントリンクを有効にします。 |

・Defence Evation (防衛回避)

| テクニック | ID | 説明 |

| クラウドコンピューティングインフラストラクチャの変更:クラウドインスタンスの作成 | T1578.002 | 横方向の移動とデータ収集中に使用するクラウドインスタンスを作成します。 |

| なりすまし | TA1656 | ・被害者のネットワークにアクセスするために、会社のITおよび/またはヘルプデスクのスタッフを装います。 ・ソーシャルエンジニアリングを使用して、ITヘルプデスクの担当者にパスワードやMFAトークンをリセットするよう説得します。 |

・Credential Access (資格情報へのアクセス)

| テクニック | ID | 説明 |

| 資格情報へのアクセス | TA0006 | ラクーンスティーラーなどのツールを使用してログイン資格情報を取得します。 |

| クレデンシャルの偽造 | T1606 | 被害者のネットワークにアクセスするためにMFAトークンを偽造する可能性があります。 |

| 多要素認証要求の生成 | T1621 | 繰り返しMFA通知プロンプトを送信し、従業員がプロンプトを受け入れ、ターゲットネットワークにアクセスできるようにします。 |

| セキュリティで保護されていない資格情報:ファイル内の資格情報 | T1552.001 | 被害者のシステムに保存された、安全でない資格情報を検索します。 |

| セキュリティで保護されていない資格情報:秘密鍵 | T1552.004 | 被害者のシステムに保存された、安全でない秘密鍵を検索します。 |

・Discovery (発見)

| テクニック | ID | 説明 |

| 発見 | TA0007 | SharePointサイト、クレデンシャルストレージドキュメント、VMware vCenter、バックアップ、ADを検索して、さらなる有用な情報を特定します。 |

| ブラウザ情報検出 | T1217 | ブラウザのヒストリーを取得するためにツール(例:ラクーンスティーラー)を使用します。 |

| クラウドサービスダッシュボード | T1538 | AWSシステムマネージャーインベントリを利用して、水平移動のターゲットを発見します。 |

| ファイルとディレクトリの検出 | T1083 | ネットワークを検索してファイルやディレクトリを発見し、さらなる情報を入手します。 |

| リモートシステム検出 | T1018 | 悪用するためにリモートシステムなどを探します。 |

| 盗用ウェブセッションクッキー | T1539 | ラクーンスティーラーなどのツールを使用して、ブラウザのクッキーを取得します。 |

・Lateral Movement (水平移動)

| テクニック | ID | 説明 |

| 水平移動 | TA0008 | アクセスを取得して永続性を確立すると、ターゲットネットワークを横方向に移動します。 |

| リモートサービス:クラウドサービス | T1021.007 | 水平方向の移動とデータ収集のために既存のクラウドインスタンスを使用します。 |

・Collection (収集)

| テクニック | ID | 説明 |

| 情報リポジトリからのデータ:コードリポジトリ | T1213.003 | データ収集と流出のためコードリポジトリを検索します。 |

| 情報リポジトリからのデータ:Sharepoint | T1213.002 | 情報を求めてSharePointリポジトリを検索します。 |

| ステージングデータ | T1074 | 複数のデータソースから集中型データベースにデータをステージングします |

| メールの収集 | T1114 | 被害者の電子メールを検索して、被害者が侵入を検出し、セキュリティ対応を開始したかどうかを判断します。 |

| クラウドストレージからのデータ | T1530 | 収集と流出のためにクラウドストレージ内のデータを検索します。 |

・C&C

| テクニック | ID | 説明 |

| リモートアクセスソフトウェア | T1219 | ・従業員に商用のリモートアクセスツールを実行するように指示し、それによって被害者のネットワークへのアクセスとコマンドと制御を可能にします。 ・サードパーティのソフトウェアを活用して、ターゲット組織のネットワークでの横方向の移動を促進し、永続性を維持します。 |

・Exfiltration (流出)

| テクニック | ID | 説明 |

| 流出 | TA0010 | データ恐喝のためにターゲットネットワークからデータを流出させます。 |

・Impact (影響)

| テクニック | ID | 説明 |

| 暗号化されたデータ | T1486 | ・ターゲットネットワーク上のデータを暗号化し始め、復号化のための身代金を要求しました。 ・VMware ESXiサーバーを暗号化しているのが観察されています。 |

| Webサービスへの流出:クラウドストレージへの流出 | T1567.002 | 米国を拠点とするデータセンターやMEGA[.]を含む複数のサイトにデータを流出させています。 |

| 金融盗難 | T1657 | ランサムウェアやデータ盗難など、さまざまな方法で被害者ネットワークへのアクセスを収益化しました。 |

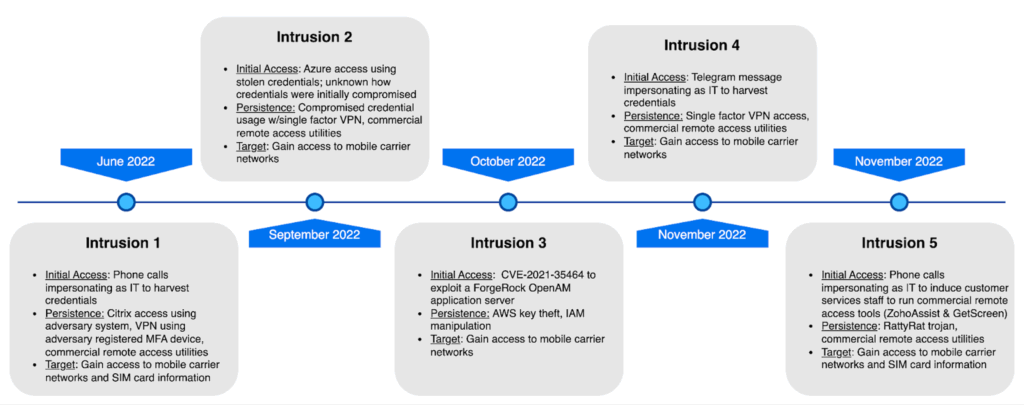

Scattered Spiderの活動(2022/12/01当時)

2022/12/01にCrowdStrike社が同社のブログ「 Not a SIMulation: CrowdStrike Investigations Reveal Intrusion Campaign Targeting Telco and BPO Companies」・並びに「SCATTERED SPIDER Exploits Windows Security Deficiencies with Bring-Your-Own-Vulnerable-Driver Tactic in Attempt to Bypass Endpoint Security」で、このScattered Spiderの活動について解説していますので、下記に転載・要約します。詳しい情報はCrowdStrike社のブログを確認してください。

Scattered Spiderの攻撃対象(2022/12/01当時)

2022/12/01当時はScattered SpiderはTeleComunication(通信)およびBPO(ビジネスプロセスアウトソーシング)企業を標的としていました。

技術

初期アクセスとしてはソーシャルエンジニアリングが殆どの様です。

- 電話やSMS/Telegramなどを通じてITスタッフになりすまして、被害者に(偽の)サポートサイトで情報を入力するかRMM(リモート管理)ツールをインストールするように誘導します。MFAが有効になっている場合には、言葉巧みにMFAのOTPを共有する様に誘導します。

- 他のケースでは、侵害されていた(つまり漏洩していた)クレデンシャルを悪用して組織のAzureテナントに侵入していました。さらにAzure VMインスタンスを悪用して他の資格情報の窃取や水平移動(Lateral Movement)を実行していました。

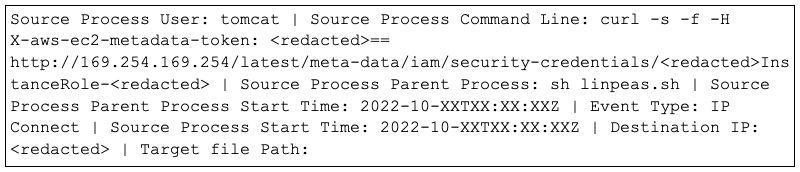

- CVE-2021-35464 (ForgeRock OpenAMのリモートコード実行(RCE)脆弱性)を悪用して、下記の様にAWSインスタンスロールを利用して権限昇格を行っていました。

下記はCrowdStrikeで確認した侵入方法と調査結果を時系列でまとめたものです。

永続性 (Persistent)

また、侵入後の永続性(Persistent)のために、下記のようなツールを使用していました。

- AnyDesk, BeAnywhere, Domotz, DWservice, Fixme.it, Fleetdeck.io, Itarian Endpoint Manager, Level.io, Logmein, ManageEngine, N-Able, Pulseway, Rport, Rsocx, ScreenConnect, SSH RevShell and RDP Tunnelling via SSH, Teamviewer, TrendMicro Basecamp, Sorillus, ZeroTier

検知回避(Evasion)

Scattered Spiderは、エンドポイントのセキュリティを回避するために、Windowsのセキュリティ機能の脆弱性を悪用した「Bring-Your-Own-Vulnerable-Driver」攻撃を行っていました。Scattered Spiderの2022年当時の攻撃では、Windows用Intel Ethernet診断ドライバー(iqvw64.sys)の脆弱性(CVE-2015-2291)を介して悪意のあるプログラムをカーネルモードでデプロイしようとしていた模様です。

Bring-Your-Own-Vulnerable-Driver (BYOVD)攻撃

MITRE ATT&CKのT1068によると、BYOVD攻撃とは「署名された脆弱なドライバーを侵害されたマシンに持ち込み、脆弱性を悪用してカーネルモードでコードを実行」する攻撃です。TrendMicro社のブログに詳細が載っていますが、標的型攻撃者グループ「Earth Longzhi」や近年では「RansomHub」などの攻撃チェーンの中でも使用されている常套手段であり、脆弱性のある正規のドライバをインストールすることで、それを悪用した攻撃が可能になるというものです。

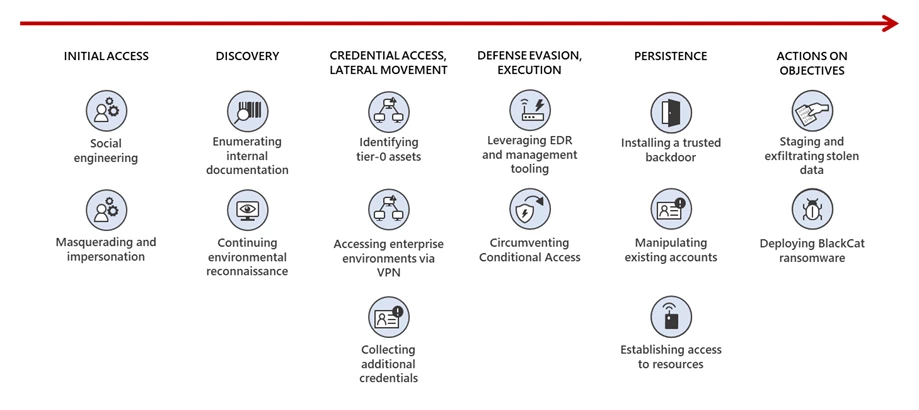

Microsoftによる分析 (2023年10月)

MicrosoftはScattered Spiderを「Octo Tempest」と読んでおり、2023/10/25にその時点での脅威分析を「Octo Tempest crosses boundaries to facilitate extortion, encryption, and destruction」として出しています。以下は、その分析を要約・抜粋したものになります。

Octo Tempestの攻撃対象(2023/10/25当時)

Microsoftが確認したところ、Octo Tempest(Scattered Spider)は攻撃対象を拡大しており、2023/10/25時点では下記の様な業界が攻撃対象となっています。

- 天然資源産業, ゲーム業界, ホスピタリティ産業, 小売業, マネージメントサービスプロバイダー(MSP), 製造業, 法律, テクノロジー, 金融サービス

Octo Tempest(Scattered Spider)のTTP(2023/10/25時点)

MicrosoftによるとOcto Tempest (Scattered Spider)のTTPは以下の様になります。

Initial Access

この時点でのOcto Tempest (Scattered Spider)のInitial Accessも、2022年12月のCrowdStrike社の分析とほぼ同じく

- ソーシャルエンジニアリング

- 従業員に電話などで連絡を取り、RMMツールのインストールや偽のログインポータルに案内することによって認証情報の窃取を行う

- 組織のヘルプデスクに連絡をし、ヘルプデスク担当をソーシャルエンジニアリングすることでユーザのパスワードリセットや多要素認証トークンの変更などを行う

- DarkWebでの漏洩した認証情報(クレデンシャル)の購入

- SIMスワップ攻撃

等を行います。「組織のヘルプデスクに連絡する」という点は2022年から新しく追加された手口になります。

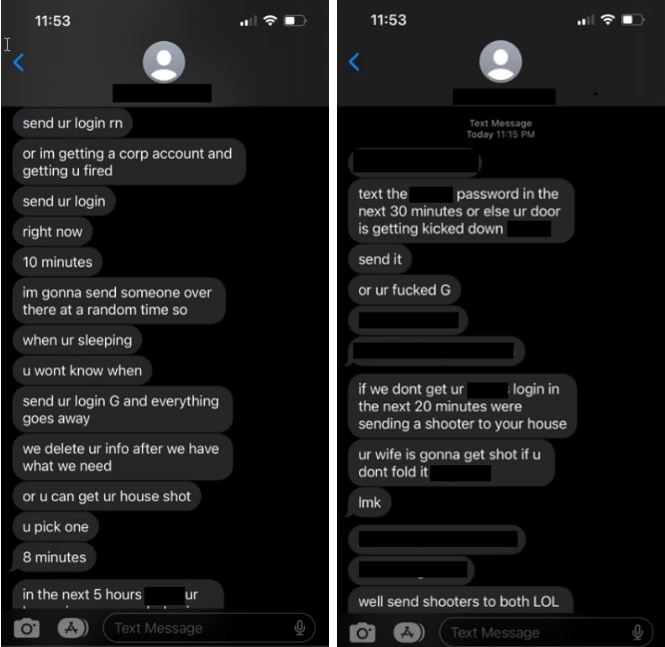

また、Octo Tempest (Scattered Spider)は電話やテキストで特定の個人を標的にして、自宅の住所や姓などの個人情報と実際の脅迫を行うことで、被害者に企業アクセスの資格情報を共有することを強要します。下記はMicrosoftのブログに載っている脅迫文ですが、「家を銃撃する」「奥さんを銃撃する」など、かなり物騒な形での脅迫を行っているのが特徴になっています。

永続性(Persistent)

Microsoftによると、2023/10/25の時点では、永続性(Persistent)のために下記の様なツールを使用していました。

- ScreenConnect、FleetDeck、AnyDesk、RustDesk、Splashtop、Pulseway、TightVNC、LummaC2、Level.io、Mesh、TacticalRMM、Tailscale、Ngrok、WsTunnel、Rsocx、Socat

ALPHV/BlackCatとの関連性

Microsoftの記事によると、Octo Tempest (Scattered Spider)はALPHV/BlackCatランサムウェアのアフィリエイト(実際に攻撃を行うグループ)にもなっており、ALPHV Collectionsリークサイトを用いて脅迫を行っていました。2023年6月までに、Octo TempestはALPHV/BlackCatランサムウェア(Windows/Linux両バージョン)を被害者にデプロイし、主にVMWare ESXiサーバーに攻撃を集中していました。

まとめ

Scattered Spiderは2024-2025の代表的な攻撃者と言っていいでしょう。メンバーが数名逮捕されていますが、活動は以前として続いています。

攻撃手法を見る限りでは、ソーシャルエンジニアリングを巧みに利用し、場合によっては「危害を加えるかもしれない」といったような脅迫もしてくる様です。企業としては従業員への教育が対応の中心になると思われます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

参考情報

- theHackerNews: Scattered Spider

- CrowdStrike: Not a SIMulation: CrowdStrike Investigations Reveal Intrusion Campaign Targeting Telco and BPO Companies

- CrowdStrike: SCATTERED SPIDER Exploits Windows Security Deficiencies with Bring-Your-Own-Vulnerable-Driver Tactic in Attempt to Bypass Endpoint Security

- MITRE ATT&CK: https://attack.mitre.org/techniques/T1068/

- TrendMicro: サイバー攻撃の常套手段 BYOVD(Bring Your Own Vulnerable Driver)攻撃とは?事例から有効な対策を考える

- Microsoft: Octo Tempest crosses boundaries to facilitate extortion, encryption, and destruction

- ESET: SIMスワップとは?具体的な手口と講じるべき対策

- hwdream: 米国司法省がALPHV/BlackCat Ransomwareグループ撲滅キャンペーン

- CISA: Scatterd Spider

- TheHackerNews: Telecom and BPO Companies Under Attack by SIM Swapping Hackers

- Mandiant: Defending Against UNC3944: Cybercrime Hardening Guidance from the Frontlines

- SilentPush: Scattered Spider: Still Hunting for Victims in 2025

- bleepingcomputer: Marks & Spencer breach linked to Scattered Spider ransomware attack

- bleepingcomputer: US arrests Scattered Spider suspect linked to telecom hacks

- bleepingcomputer: MGM Resorts shuts down IT systems after cyberattack

- London Stock Exchange: MARKS AND SPENCER GROUP PLC CYBER INCIDENT UPDATE

- Sky News: M&S tells agency workers to stay at home after cyberattack

- Google(Mandiant): Defending Against UNC3944: Cybercrime Hardening Guidance from the Frontlines