ここでは、Akiraランサムウェアグループ(Storm-1567)について、2024年2月段階で判明している事をまとめていきます。以下、U.S. Department of Health and Human Services Health Sector Cybersecurity Coordination Center (HC3):「HC3: Sector Alert: Akira Ransomware」等の情報をメインにまとめています。

Akiraランサムウェアグループ(Storm-1567)

Akiraランサムウェアグループは、2023年3月に発見された、比較的新しい二重脅迫型のランサムウェアグループになります。ChaCha 暗号化アルゴリズム、PowerShell、Windows Management Instrumentation (WMI) の使用など、他のランサムウェアと共通する機能を備えています。過去に解散したグループ「Conti」と共通点が多く、Contiの元アフィリエイトが立ち上げたグループの可能性を示唆されています。

ちなみに2017年にも同様の名前の「Akiraランサムウェア」というものがあった様ですが、それとは別のグループとされています。

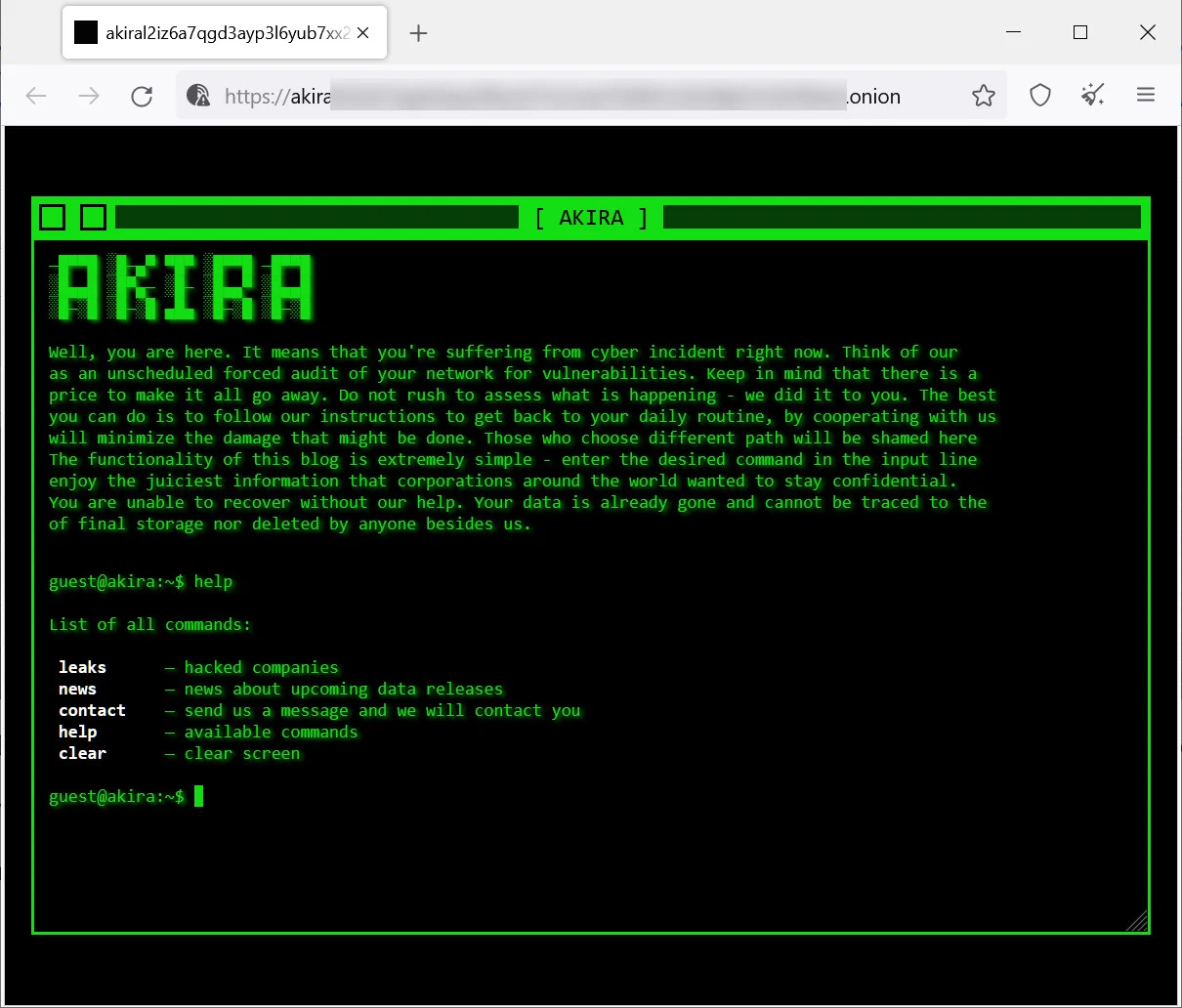

Akiraは、1980年代風な(PC-8001時代の様な)レトロなWeb サイト (下図を参照)をデータリークサイトとして使用しています。また、20万ドルから400万ドルに及ぶ高額な身代金を要求しています。

Akira は多くのランサムウェア グループと同様に二重恐喝手法を採用しています。 また、コードと暗号通貨ウォレットの重複が観察されたため、このグループにはコンティとの何らかの関係が含まれている可能性があるとも考えられています。

Akiraランサムウェアグループによる攻撃は、2023年のスタンフォード大学への攻撃や、日産オーストラリアへの攻撃、ヤマハのカナダ部門への攻撃等になります。日産オーストラリアのデータ侵害では、従業員の個人情報や機密保持契約 (NDA)/プロジェクト/クライアント/パートナーに関する情報を含む100GBのデータを盗んだと主張しています。被害者は通常中小企業がメインとなっており、金融・不動産・製造・ヘルスケアなど複数の業種をターゲットにしています。

Akiraランサムウェアの特徴

Akiraランサムウェアは、WindowsとLinuxをターゲットにしています。

- WindowsのバージョンはC++で書かれた64 ビットWindowsバイナリで、ランサムウェアはRSA-4096暗号で暗号化された対称キーを作成します。

- LinuxバージョンのAkiraも64ビット実行可能ファイルで、VMwareESXiサーバーをターゲットにし、Windowsバージョンと同様に動作します。ただし、WindowsバージョンはWindows Crypto APIを使用し、LinuxバージョンはCrypto++ライブラリを使用します。

またBleeping Computerの記事によると、「Akiraの暗号化機能には、esxcli コマンドを使用してファイルを暗号化する前に仮想マシンを自動的にシャットダウンする機能等の、多くの高度な機能が含まれていない」と指摘されています。

漏洩した資格情報の利用や、通常は多要素認証 (MFA) が使用されていない仮想プライベート ネットワーク (VPN) の弱点の悪用など、いくつかの方法で最初のマルウェア配信を取得していることが観察されています。

Akiraは最初の侵害(Initial Compromise)の際に、侵害された資格情報を利用して取得しています。 資格情報が最初にどのように取得されたかは不明ですが、ダークウェブから購入された可能性があります。

感染すると、マルウェアはPowerShellを起動してシャドウ ボリュームコピーを削除してた後に暗号化します。さらに暗号化が完了すると、ファイルの拡張子に「.akira」拡張子が再割り当てされます。 攻撃者はまた、LSASS 資格情報ダンプを通じて横方向の移動と権限昇格を試みます。 暗号化の前に、ランサムウェア グループは被害者のデータを窃取し、被害者に対して二重恐喝戦術を使用します。

Akiraランサムウェアグループが悪用する脆弱性

Akiraランサムウェアグループは、下記のような脆弱性を悪用しています。

- Cisco Adaptive Security Appliance (ASA) / Firepower Threat Defense (FTD)の脆弱性

- CVE-2023-20269 (2023年9月)

- CVSS Base Score

- 5.0 Medium

- CVSS Vector

- CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:N/I:L/A:N/E:X/RL:X/RC:X

- 詳細

- Cisco ASAおよび Cisco FTDのリモート アクセスVPN機能の脆弱性により、認証されていないリモート攻撃者が有効なユーザー名とパスワードの組み合わせを特定しようとしてブルート フォース攻撃を実行できる可能性があります。

- 付加情報(JapanSecuritySummitUpdate「2023年9月版 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第14回」より引用)

- Rapid7によると、2023/03/30-2023/08/24までに、Rapid7の顧客のうち11件がCisco ASA 関連の侵入を経験したとのことです(正しく多要素認証(MFA)が設定されていた場合にはMFAを迂回して攻撃が成功したような例はなかったそうです)。その後、Ciscoと一緒に調査を行い、8/24にCiscoのブログで情報を公開しています。

- CVSS Base Score

- CVE-2023-20269 (2023年9月)

VMWare ESXiを標的としたAkiraランサムウェア

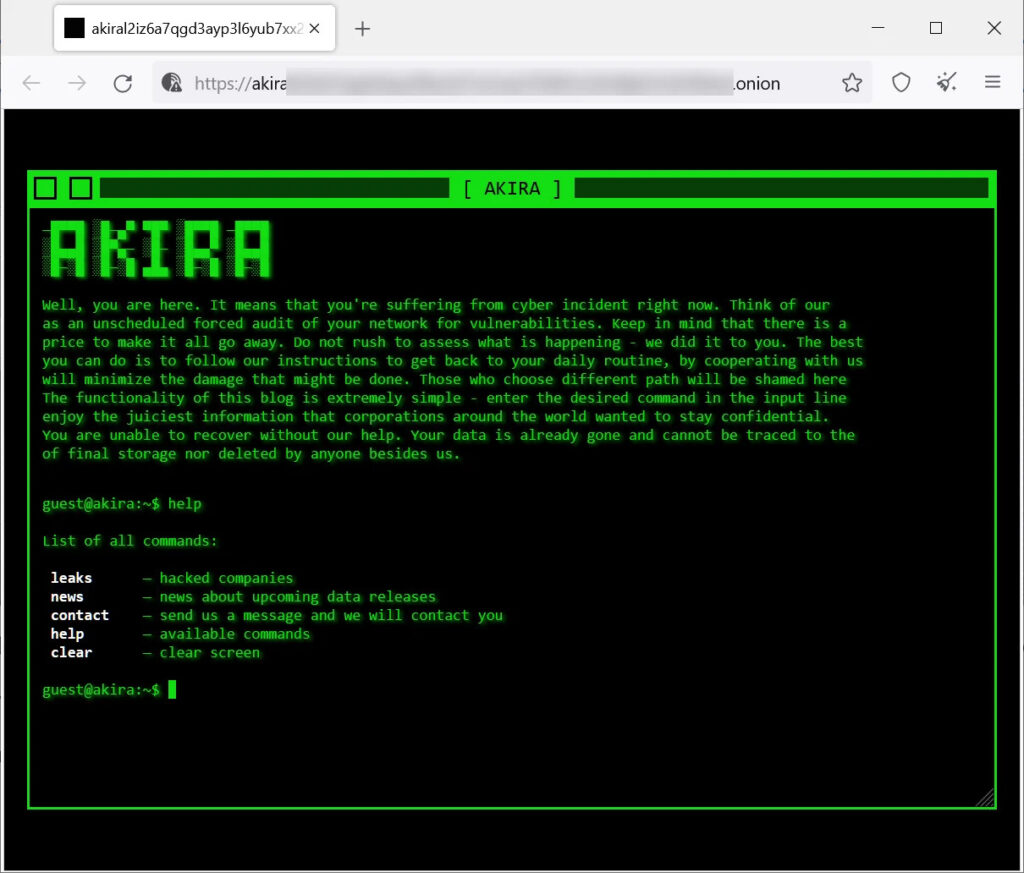

マルウェアアナリスト「rivitna」氏によってVMWare用Akiraランサムウェアに関するツイートが6/23に発信されました。

BleepingComputerによれば、AkiraのLinux版には「Esxi_Build_Esxi6」というプロジェクト名があるため、VMware ESXiへの攻撃を想定して作成されたものでないかと思われています。

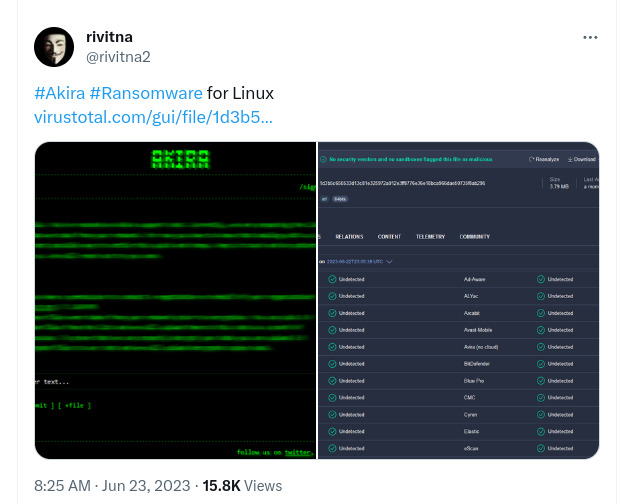

VirusTotalによる検出結果(VMWare ESXi用Akiraランサムウェア)は、下記のような画像になります。

IoC

以下は、Avast「Decrypted: Akira Ransomware」に載っているIoCとなります。

| Windows Version |

| 5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5 |

| 3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c |

| 678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33 |

| 7b295a10d54c870d59fab3a83a8b983282f6250a0be9df581334eb93d53f3488 |

| 8631ac37f605daacf47095955837ec5abbd5e98c540ffd58bb9bf873b1685a50 |

| 1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc |

| 9ca333b2e88ab35f608e447b0e3b821a6e04c4b0c76545177890fb16adcab163 |

| d0510e1d89640c9650782e882fe3b9afba00303b126ec38fdc5f1c1484341959 |

| 6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360 |

| Linux Version |

| 1d3b5c650533d13c81e325972a912e3ff8776e36e18bca966dae50735f8ab296 |

緩和策

前出のHC3による勧告では、Akiraランサムウェアグループによる攻撃に対しては以下の緩和策を推奨しています。

- 強い暗号化ポリシーの導入

- ユーザへの教育

- 多要素認証(MFA)の有効化

- システムへのパッチ当て・更新を頻繁に行う

- (Cisco ASAの教訓から)ブルートフォースアタックに対するロックアウトの有効化

- リカバリとインシデントレスポンスプランの実践

- ネットワークのセグメント分けの実装

参考情報

- BleepingComputer「Meet Akira — A new ransomware operation targeting the enterprise」

- BleepingComputer「Linux version of Akira ransomware targets VMware ESXi servers」

- マイナビニュース 「ヤマハのカナダ部門、ランサムウェア攻撃を受ける」

- U.S. Department of Health and Human Services Health Sector Cybersecurity Coordination Center (HC3):「HC3: Sector Alert: Akira Ransomware」

- Microsoft: 「Automatic disruption of human-operated attacks through containment of compromised user accounts」

- Avast「Decrypted: Akira Ransomware」

- JapanSecuritySummitUpdate「2023年9月版 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第14回」

- Cisco PSIRT「Akira Ransomware Targeting VPNs without Multi-Factor Authentication」

- Rapid7「Under Siege: Rapid7-Observed Exploitation of Cisco ASA SSL VPNs」

- rivitna氏によるVMWare ESXi用Akiraランサムウェアに関するツイート

- VirusTotalによる検出結果(VMWare ESXi用Akiraランサムウェア)

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。