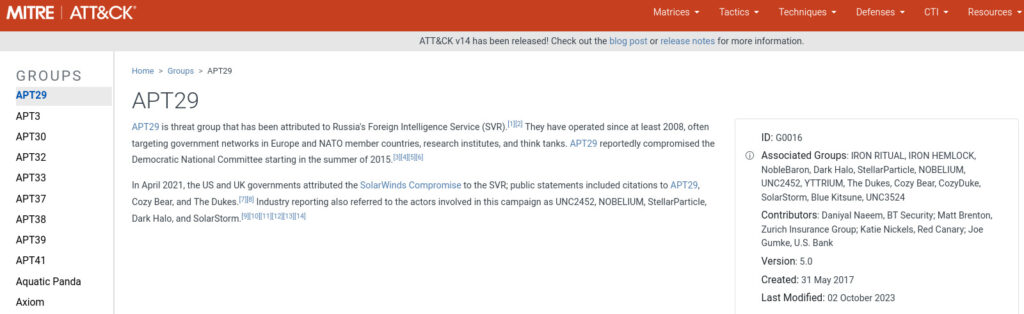

ここでは、ロシアが背後にいるとされている脅威アクターの「APT29(BlueBravo, Cozer, Cozy Bear, Cozy Duke, CozyCar, EuroAPT, Midnight Blizzard, NOBELIUM, Office Monkeys, RUS2, The Dukes, UNC2452)」について、2024年時点で判明していること等をまとめます。一連の流れから、直近のMicrosoft・HPEへの攻撃も、2024年の米国大統領選挙に向けての活動の一環である可能性があります。なお、情報は文末にある「参考情報」にある情報を元にしています。

APT29(BleBravo)について

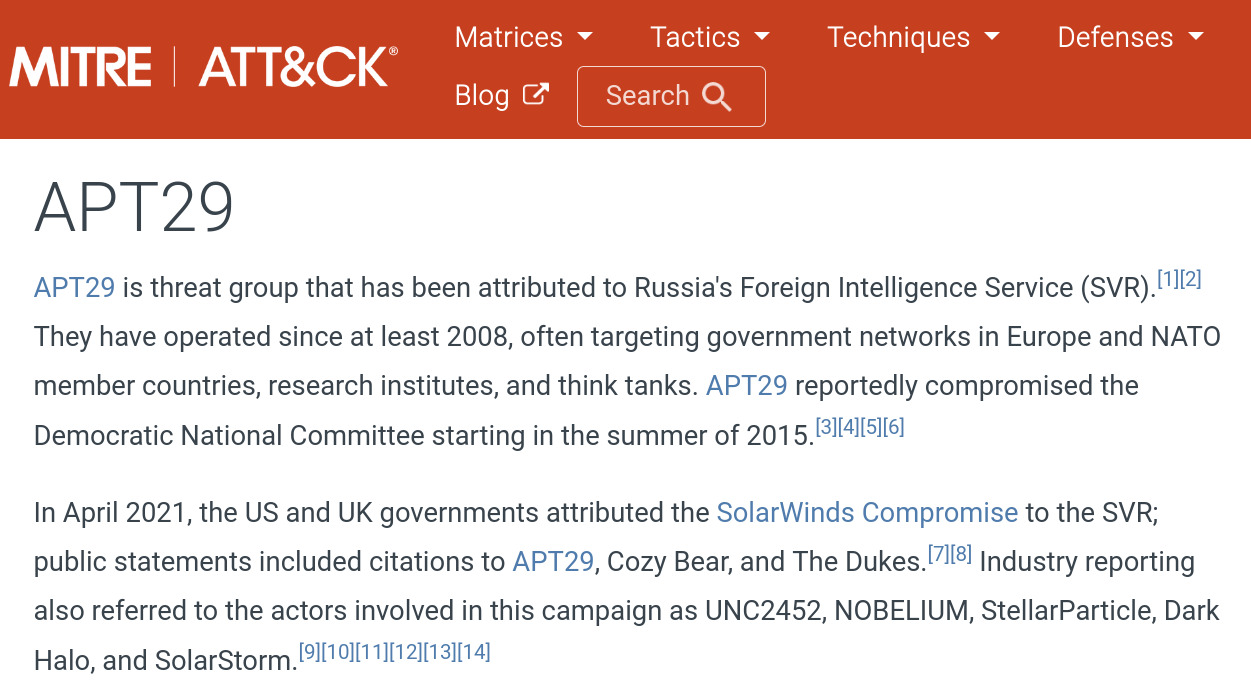

脅威アクター「APT29(BlueBravo, Cozer, Cozy Bear, Cozy Duke, CozyCar, EuroAPT, Midnight Blizzard, NOBELIUM, Office Monkeys, RUS2, The Dukes, UNC2452)、以下APT29」は、ロシア対外情報局 (SVR)の一部であると考えられており、過去にいくつかの注目を集めた攻撃を行っています。FSB(ロシア連邦保安庁であり、旧KGBの一部)とのつながりも指摘されています。

TrendMicroの「APT29」に関する解説によると、APT29は少なくとも2008年ごろから活動を開始していると言われています。また、2020年に発行されたF-Secureの「THE DUKES 7 YEARS OF RUSSIAN CYBERESPIONAGE」では、2008年から2015年までのDuke(APT29)の活動が纏められています。

Microsoftによると、APT29はロシアの外交政策上の利益を支援する為のスパイ活動と情報収集活動を行っており、様々な初期アクセス・水平移動、持続的な手法を活用します。特に初期アクセスでは

- 認証情報の盗難

- サプライ チェーン攻撃

- オンプレミス環境を悪用したクラウドへの移動

- サービス プロバイダーのトラストチェーン悪用

等、様々な方法を使用します。また、OAuth アプリケーションを特定して悪用し、クラウド環境間の移動や電子メール収集などを行います。

彼らの主な活動を時系列で並べます(F-Secureの資料参照)

- 2008年11月に「Chechan Informational Center」を名乗り、「ジハード世界からのニュースを提供する」と主張するキャンペーンで「PinchDuke」と呼ばれるマルウェアを配布

- 2009年に最初に米国とNATOを対象にした攻撃を開始。攻撃は、オバマ大統領が4月5日にポーランドにミサイル防衛基地「European Interceptor Site」を設置する計画に関して宣言した11日後に始まったことから、この5か国の情報を収集するという目的があったと考えられています。また同時期に、グルジアの「NATO情報センター」等を標的とし、ジョージアとNATOの関係に関する情報収集も行っていた形跡がみられています。

- 2010年の春には、トルコとジョージアに対してPinchDukeのキャンペーンを継続。それと同時に、カザフスタン・キルギスタン・アゼルバイジャン・ウズベキスタンなどの他の独立国家共同体(CIS:Commonwealth of Independent States)加盟国に対する数多くのキャンペーンも行われました。

- 2011年にはマルウェアツールとC&Cインフラの拡張を行っていた様です。

- 2013年にAdobe Acrobat Readerの脆弱性を悪用したPDFを用いてC&Cに接続させる攻撃を行いました(MinidukeとしてKasperskyが追跡)。

- 2013年頃から2019年頃まで、「Operation Ghost」という欧米諸国の外務省に対してのサイバー攻撃に関与しました。

- 2016年米国大統領選挙に関連した、米国民主党のシステムへのサイバー攻撃「GRIZZLY STEPPE」の背後で活動していたと思われます。

- 2020年のSolarWindsに対するサプライチェーン攻撃の背後で活動していたと思われます。

- 2023年11月からMicrosoft/HPE を含むさまざまな組織を標的にし、企業電子メール アカウントへの不正アクセスを取得しました(Microsoftによる検出は2024/01/12)。

以下では、まず直近(2023/11)に起こったMicrosoft/HPEを対象にした攻撃を取り上げ、その後に年代順にAPT29による攻撃を見ていきます。

直近(2023/11)Microsoft・HPE等に対する攻撃について

Microsoftによると、同社のセキュリティチームは、2024/01/12に同社企業システムに対する国家規模の攻撃を検出し、脅威インテリジェンスチームの協力の元で解析を行いました。その結果、この攻撃がAPT29(Midnight Blizzard, NOBELIUM)による攻撃であることを特定したとの事です。解析の結果、2023年11月下旬から、脅威アクターがパスワード スプレー攻撃を使用して非実稼働テストテナントのアカウントを侵害して足がかりとし、その後アカウントのアクセス権を使用してMicrosoftの電子メールアカウントの一部にアクセスしました。

調査によると、彼らはメールアカウントをターゲットにしていたことがわかったとのことです。

今回の攻撃では、APT29は下記のような技術を用いていました。

- パスワードスプレーによる初期アクセス

- パスワードスプレー攻撃を利用し、多要素認証 (MFA) が有効になっていない非運用テスト テナントのアカウントを侵害することに成功しました。パスワード スプレー攻撃では一般的なパスワードや可能性が高いパスワードリストを使用して、大量のアカウントにサインインしようとしますが、一回の試行回数を少なくしています。また、後述の住宅用プロキシを使用して、発見されるのを回避していました。

- OAuthアプリケーションの悪意のある使用

- OAuthを悪用すると、攻撃者は最初に侵害したアカウントのアクセス権を失った場合でも、アプリケーションへのアクセスを維持できるようになります。APT29は初期アクセスを利用して、Microsoftの環境へのアクセス権を持つテストOAuthアプリケーションを特定し侵害しました。更に悪意のあるOAuthアプリケーションを作成しました。

- Exchange Web サービスを介した収集

- 上記の様に新しく作成した悪意のあるOAuth アプリケーションを利用して、攻撃者はMicrosoft Exchange Onlineを認証し、Microsoftの電子メール アカウントを標的にしました。

- 住宅用プロキシ(Residential Proxy)の悪用

- 攻撃元を分かりにくくするために、住宅用プロキシ(Rseidnet Proxy: 、住宅用ユーザー向けのIPアドレスを提供する場所に紐づいたプロキシで、 住宅ユーザがその国や所在地向けのサービスなどを利用する目的などで利用するプロキシ)を使用して侵害されたテナントとやり取りしていました。これは新しい技術ではありませんが、住宅用プロキシを利用するとIP アドレスの切り替え率が高いため、従来のIOCベースの検出が難しくなります。

また、Hewlett Packard Enterprise (HPE)に対しても同様の攻撃が行われた様です。米国証券取引委員会(SEC)への報告書によると

- 2023/12/12にHPE社がAPT29による不正アクセスの通知を受けたこと。

- 2023年5月以降、HPE社のサイバーセキュリティ部門・go-to-market部門・ビジネス部門等に属する個人のメールボックスのデータにアクセスし、データを流出させたとみられること。

- このインシデントが、2023年6月にHPE社がSharePoint への不正アクセスと窃取に遭ったという活動に関連している可能性が高いこと。

- 外部のサイバーセキュリティー専門家の支援を受けながら、直ちに不正な活動に対する調査や修正、影響の除去に取り組んだとのこと。

を明らかにしています。

歴史的経緯:2013年「MiniDuke」について

以下の内容はKasperskyは2013年に公開した「The MiniDuke Mystery: PDF 0-day Government Spy Assembler 0x29A Micro Backdoor」に基づいています。

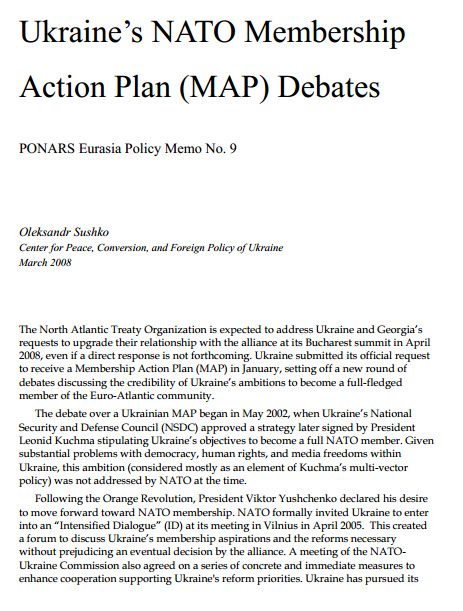

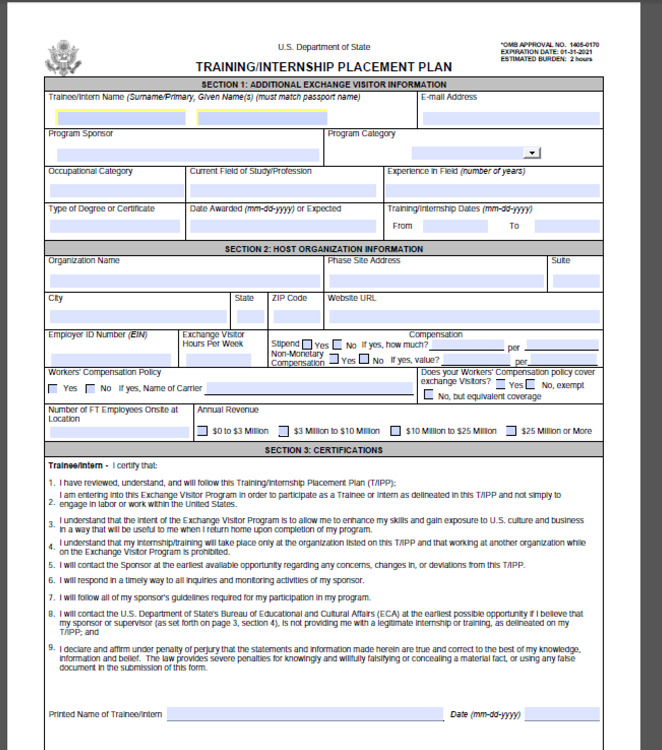

2013年にKasperskyは”CVE-2013-0640(Adobe Acrobat Readerの脆弱性で、細工されたPDFにより任意のコードの実行が可能)”を悪用した攻撃を観測し、パートナー企業のCrysysと共に調査を行いました。調査の結果によると、攻撃者はソーシャルエンジニアリング手法を用いて、悪意のあるPDFドキュメントをターゲットに送信していました。このPDF は、人権セミナー (ASEM) の情報や、ウクライナの外交政策、ウクライナのNATO加盟計画をでっち上げた、巧妙に作成されたコンテンツでした。

この攻撃による被害者は、下記の23カ国に及んだ様です。

- ベルギー、ブラジル、ブルガリア、チェコ共和国、ジョージア、ドイツ、ハンガリー、アイルランド、イスラエル、日本、ラトビア、レバノン、リトアニア、モンテネグロ、ポルトガル、ルーマニア、ロシア連邦、スロベニア、スペイン、トルコ、ウクライナ、英国、米国

歴史的経緯:2013-2019年「Operation Ghost」について

以下はESETが2019年に公開した「Operation Ghost: The DNC hacking group “Dukes” still attacks government targets, ESET discovers」と「OPERATION GHOST The Dukes aren’t back — they never left」の情報に基づいて纏めています。

ESETの研究者らは2019年に”Ghost”と呼ばれるAPT29(Dukes)によるオペレーション(作戦)を発見しました。この「Operation Ghost」の概要ですが

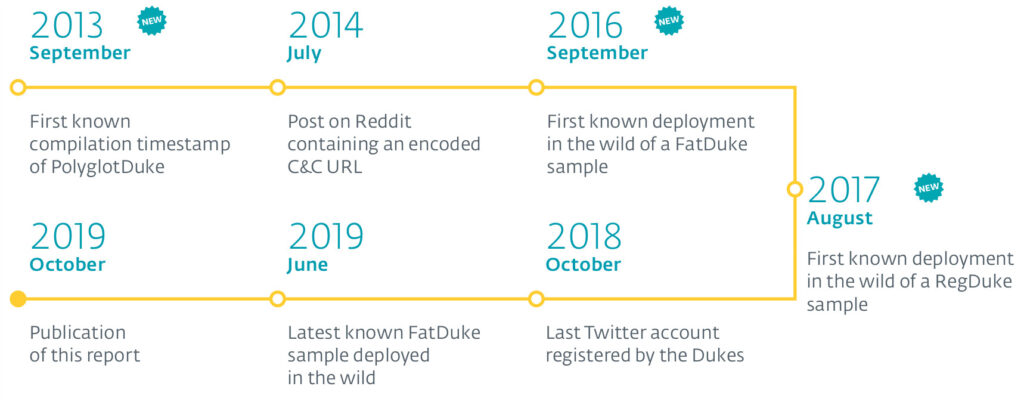

- この作戦は、おそらく2013 年に開始し、2019年6月まで発生しました。

- ESETの研究者は、攻撃者がワシントンD.C.にあるEU加盟国の大使館や、ヨーロッパの少なくとも3か国の外務省に侵入したことを見つけました。

- APT29は、このキャンペーンで 4 つの新しいマルウェア ファミリ (PolyglotDuke、RegDuke、FatDuke、および LiteDuke) を使用しました。

- APT29は、Twitter、Imgur、Reddit などのオンライン サービスを活用して、最初のステップでのマルウェアに対するC&Cチャネルとして機能させました。また、ステガノグラフィーなどの隠蔽技術を使用して、侵害されたマシンとC&Cサーバー間の通信を隠蔽しました。

APT29(Duke)による「Operation Ghost」のタイムラインが下図になります。

I. 2017年1月には、外務省、労働党、ノルウェー国軍に対するフィッシング攻撃が観測されました。

II. 2018年11月には、フィッシング キャンペーンが政府機関やシンクタンクを含む米国の数十の異なる組織を攻撃しました。この攻撃では、APT29が2016年に使用した悪意のあるショートカットと類似するショートカットが使用されました。

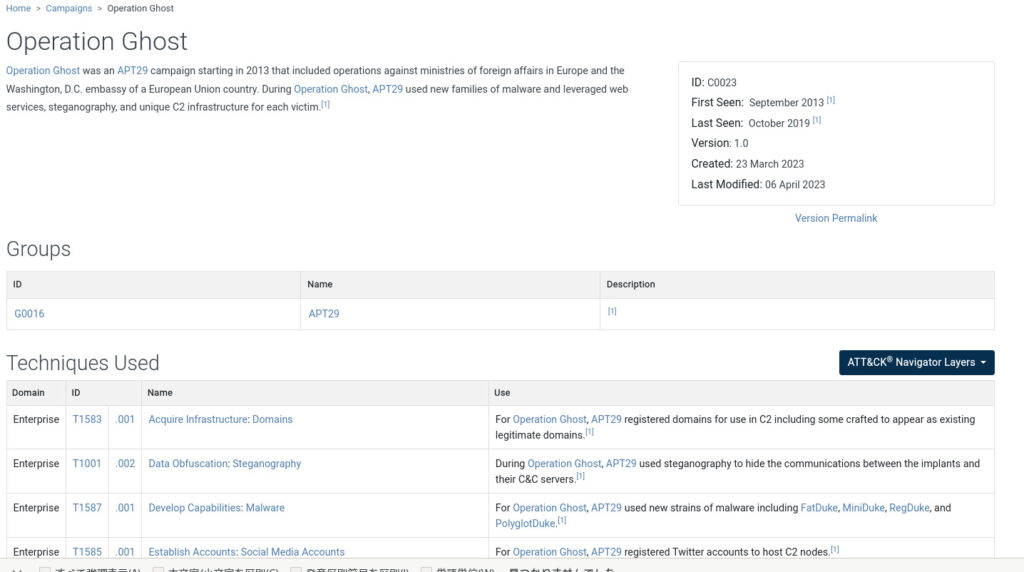

「Operation Ghost」でどの様なTactics/Techniquesが使用されたかは、MITRE ATT&CKの「Operation Ghost」を見ると詳しく載っています。

例えば、C&C サーバーのアドレスは、Imgur・ImgBB・Fotolog・Tweet・Reddit Comment・Evernote の公開メモなどのさまざまな公開 Web ページから取得およびデコードされます。エンコードされた C&C URL を含む公開 Web ページの例は下図になります。

歴史的経緯:2016年の大統領選挙に関する「GRIZZLY STEPPE」について

以下はCISAが公開した「GRIZZLY STEPPE – Russian Malicious Cyber Activity」、CISA「Enhanced Analysis of GRIZZLY STEPPE Activity」の情報に基づいて纏めています。

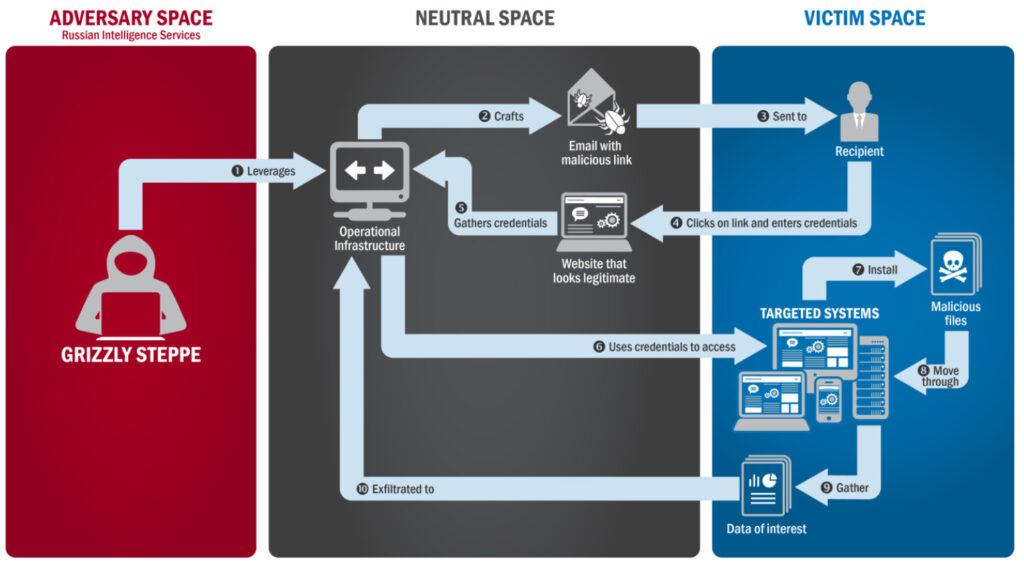

「GRIZZLY STEPPE」は、ロシアの文民・軍事情報局(Russian civilian and military intelligence Services: RIS)が、米国選挙に関連するネットワークやエンドポイント、米国政府、政治、民間のさまざまな組織を侵害した、以下のような悪意のあるサイバー活動になります。

- 政府機関・重要インフラ機関・シンクタンク・大学・政治団体・企業等を標的としたスピアフィッシングキャンペーンによる情報窃盗

- 海外から(第三者になりすました)RISの攻撃者が重要なインフラへのサイバー攻撃を実行

これらの活動が RIS によるものであるという公の帰属は、米国諜報機関、DHS、FBI、民間部門、およびその他の団体からの技術指標により、この活動がRISによるものだという裏付けが取られています。

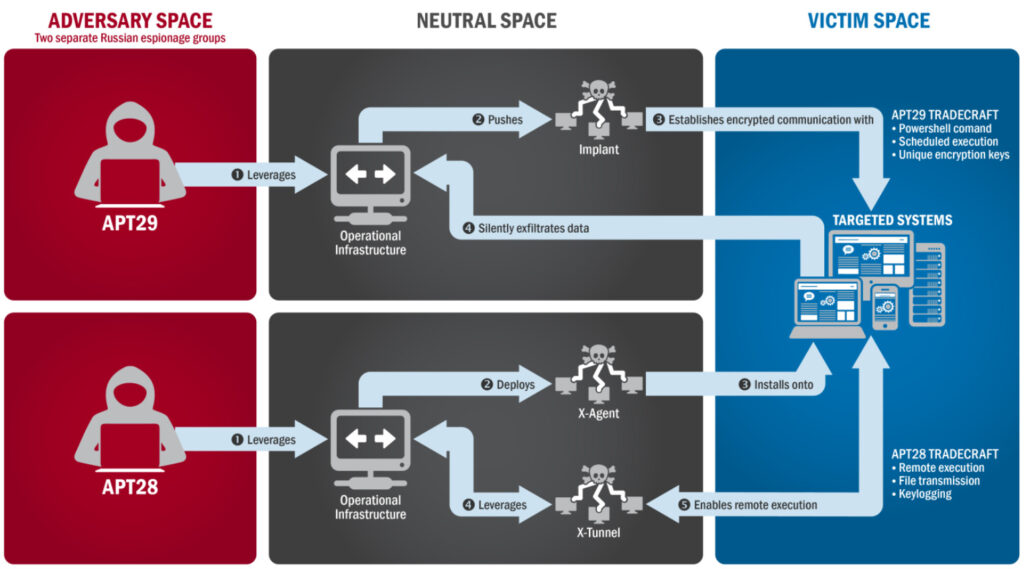

米国政府はRISに関係した2つの脅威アクター(APT29, APT28)が米国の政党(民主党)への侵入に参加したことを確認しています。APT29は 2015年夏に民主党のシステムに侵入し、APT28は 2016 年春に侵入しました。

- APT29 は、標的を絞って悪意のあるコードをダウンロードするWebリンクに誘導するようなスピアフィッシングキャンペーンを作成していることが観察されています。ダウンロードされたコードが実行されるとリモートアクセスツール (RAT) が提供されて、さまざまな手法を使用して検出を回避します。

- 2015年夏に、APT29は米国の組織や教育機関に関連するドメインを含む正規のドメインを使用して、複数の米国政府関係者を含む1,000人以上の受信者に悪意のあるリンクを含む電子メールを送信しました。

- このキャンペーンの過程で、APT29は米国の政党(民主党)が使用しているシステムへの侵入に成功しました。

- APT29は民主党のシステムにマルウェアを配信・永続性を確立・権限を昇格させ、Active Directoryのアカウントを列挙して、暗号化された接続を通じて複数のアカウントから電子メールを流出させました。

- APT28は、標的となった組織のドメインを模倣した偽ドメインを使用し、短縮URL等を用いて被害者をだまして、正規の資格情報を入力させていました。

- 2016年春、APT28は偽のWeb メールドメインを通じて同政党(民主党)の受信者をだまし、パスワードを変更させました。APT28 は収集した認証情報を使用してアクセスを取得し、コンテンツを盗むことができ、これにより複数の民主党幹部からの情報の流出につながった可能性があります。 米国政府は、情報が報道機関に漏洩し、一般に公開されたと評価しています。

- APT28 と APT29 が被害者にアクセスできるようになると、両方のグループが情報を抽出して分析し、価値のある情報を獲得します。 これらのグループはこの情報を使用して、更に標的を絞ったスピアフィッシングキャンペーンを作成します。

- これらの攻撃者は、マルウェアを難読化する運用インフラ・C&Cノード等を確立し、ターゲットから資格情報やその他の貴重な情報を収集します。

より引用)

さらに、国土安全保障省 (DHS) 国家サイバーセキュリティおよび通信統合センター (NCCIC) は、政府機関間のパートナーや民間業界の関係者と協力して、「GRIZZLY STEPPE」からの脅威を検出および軽減するための具体的な署名と推奨事項を含む分析レポート (AR) を提供しました。これによるとのサイバーキルチェーンに基づく分類では、「GRIZZLY STEPPE」は下記のような行動を行っていたとのことです。

- Reconnaissance(偵察)

- GRIZZLY STEPPE の攻撃者は下記のような手法で偵察行為を行っていました。

- ネットワーク脆弱性のスキャン

- 2016 年の米国選挙前、DHSは偵察として知られるネットワーク スキャン活動を監視しました。 特定されたIP は、XSSやSQLインジェクション攻撃に対して脆弱なWebサイトを特定するために脆弱性スキャンを実行していました。

- 資格情報の収集

- 一般に利用可能なインフラでテンポラリのWeb サイトを作成し、ユーザーがスピアフィッシング メール経由でそのWebサイトに誘導されていました。ユーザーはだまされてこれらの一時サイトに資格情報を入力したため、GRIZZLY STEPPEの攻撃者が標的のネットワーク上のユーザーの正規の資格情報を取得しました。

- 被害組織を標的とした「Typosquatting(タイポスクワッティング): ドッペルゲンガー」ドメインの使用

- これらのTyposquattingの対象となっているサイトが、標的となった被害者のドメインになっていました。

- ネットワーク脆弱性のスキャン

- GRIZZLY STEPPE の攻撃者は下記のような手法で偵察行為を行っていました。

- Weaponization(武器化)

- 兵器化の一環として、様々な種類のファイルに悪意のあるコードを埋め込んでいました。 2014年には、検知回避のために正規の実行可能ファイルをマルウェア (“OnionDuke”)でラップしていたという報告がありました。

- 兵器化は攻撃者の管理下で発生するため、この段階でセキュリティアナリストが検出できるものはほとんどありません。 APT28 および APT29 の兵器化手法には次のものが含まれます。

- Webサイトにコードが挿入されたもの(水飲み場攻撃)

- Microsoft Officeファイル内の悪意のあるマクロ

- 悪意のあるフラッシュ コードが埋め込まれた悪意のあるリッチ テキストフォーマット (RTF) ファイル

- Delivery(配布)

- 多数の公開リソースで説明されているように、攻撃者はスピアフィッシング電子メールを使用して、悪意のあるペイロードにつながる悪意のある添付ファイルや URL を配信します。

- Exploitation(搾取)

- 攻撃者は、以下のようなCVEを悪用していました。

- CVE-2016-7855: Adobe Flash Player Use-After-Free Vulnerability

- CVE-2016-7255: Microsoft Windows Elevation of Privilege Vulnerability

- CVE-2016-4117: Adobe Flash Player Remoted Attack Vulnerability

- CVE-2015-1641: Microsoft Office Memory Corruption Vulnerability

- CVE-2015-2424: Microsoft PowerPoint Memory Corruption Vulnerability

- CVE-2014-1761: Microsoft Office Denial of Service (Memory Corruption)

- CVE-2013-2729: Integer Overflow in Adobe Reader and Acrobat vulnerability

- CVE-2012-0158: ActiveX Corruption Vulnerability for Microsoft Office

- CVE-2010-3333: RTF Stack Buffer Overflow Vulnerability for Microsoft Office

- CVE-2009-3129: Microsoft Office Compatibility Pack for Remote Attacks

- 攻撃者は、以下のようなCVEを悪用していました。

- Installation(インストール)

- DHSの分析によると、攻撃者に起因する17個のPHPファイル/3個の実行可能ファイル/1個のRTFがあった様です。PHPファイルは様々なリモート操作のためのUIを提供するWebシェルでした。RTFファイルは、悪意のある実行可能ファイルをインストールして実行するように設計されたドキュメントでした。

IoCに関しては、同PDF内に詳細なものが載っています。

歴史的経緯:2020年のSolarWindsに対するサプライチェーン攻撃について

SolarWindsに対するサプライチェーン攻撃に関しては、既に世に知られている事と思いますので、概略のみの解説とします。

2020年12月13日、IT管理ソフトやリモート監視ツールの開発を行うSolarWindsは、「同社が開発するOrion Platformに不正プログラムが仕込まれており、アップデートを実行すると、バックドアが配置される」と公表しました。同社製品は、世界中で、多くの政府機関や企業で導入されていたため影響範囲が広く、各地でバックドアによる被害が報告されました。

本件に関するタイムラインは以下のようになっています。

- 2019年9月4日、スレットアクターが、SolarWinds にアクセスした痕跡あり。

- 2019年9月12日、テストコードを不正注入し、テストを実行。

- 2020年2月20日、マルウェア「Sunburst」がコンパイルされ、実装。

- 2020年12月12日、SolarWinds社が、Sunburstマルウェアを確認。

- 2021年1月11日、別のマルウェア「Sunspot」が確認。

本事案が発生する場所は、SolarWinds社「Orion Platform」製品の「2020.2.4」未満のバージョンが使用されている場所でしたが、「Orion Platform」サーバーは、インターネット上からアップデートを取得するため、インターネットに接続していた環境が軒並み被害に遭った形になっています。

このインシデントで確認されたマルウェアは以下になります。

| 名称 | 機能 |

| SUNBURST | C#で記述された.NETバックドア。このバックドアは、トロイの木馬化されたMSI(Windowsインストーラー)パッチの一部として配布され、SolarWinds更新メカニズムを介して配布された。SUNSPOTは、SUNBURSTマルウェアをSolarWinds Orionプラットフォームに注入するために使用されるコードに付けられた名前である。 |

| Teardrop | 主にCobaltStrikeビーコンペイロードを配布するために使用されるメモリ常駐インプラント。 |

| RAINDROP | RAINDROPはTeardropツールに似ているが、2つの重要な違いがある。Teardropは最初のSUNBURSTバックドアによって配信されたのに対し、RAINDROPは被害者のネットワーク全体に拡散するために使用された。 |

| SUPERNOVA | 公開されたホストで追加のコードを配布および実行するために使用されるWebシェルインプラント。 |

また、本件で使用された手法では、偽装したSAMLトークンの悪用によりMFA(多要素)認証が迂回されていました。

SolarWindsを通じたサプライチェーン攻撃に関しては、米国の政府関係や大企業等、下記のような期間・企業が被害に遭っています。

- 米国軍・国防総省・国務省・司法省・ホワイトハウス・NSA・NASA等などの政府機関

- Cisco・インテル・Microsoft・NVidia・VMWare・Deloitte等

これを受けてCISAでは「ED 21-01: Mitigate SolarWinds Orion Code Compromise」を出して緩和策と対応を政府関係に促しました。

まとめ

APT29は主に欧米諸国を標的とした、ロシアが背後にいる諜報活動をメインとした脅威アクターです。今回活動を振り返ってみましたが、2023年のMicrosoft/HPEへの攻撃も、2024年の米国大統領選挙に関連した動きの可能性があることがわかります。今後、2024年11月の大統領選挙本番に向けて、更に活動が活発になる恐れがありますので、充分気をつけたいところです。

参考情報

- CISA「 Russian Foreign Intelligence Service (SVR) Cyber Operations: Trends and Best Practices for Network Defenders」

- CISA「Russian Foreign Intelligence Service (SVR) Exploiting JetBrains TeamCity CVE Globally」

- Microsoft「Midnight Blizzard: Guidance for responders on nation-state attack」

- SOMPO CYBER SECURITY「住宅用プロキシとは【用語集詳細】」

- 米国証券取引委員会「HPEによる報告書」

- CNN.co.jp「米HPの電子メールシステムに不正アクセス ロシア政府とつながるハッキング集団か」

- Mandiant「APT29、Microsoft 365を標的とした攻撃を継続」

- TrendMicrot「APT29」

- CISA「GRIZZLY STEPPE – Russian Malicious Cyber Activity」

- CISA「Enhanced Analysis of GRIZZLY STEPPE Activity」

- MITRE ATT&CK「APT29」

- ESET「Operation Ghost: The DNC hacking group “Dukes” still attacks government targets, ESET discovers」

- ESET「OPERATION GHOST The Dukes aren’t back — they never left」

- MITRE ATT&CK「Operation Ghost」

- Kaspersky「The MiniDuke Mystery: PDF 0-day Government Spy Assembler 0x29A Micro Backdoor」

- F-Secure「THE DUKES 7 YEARS OF RUSSIAN CYBERESPIONAGE」

- CheckPoint「Mapping the connections inside Russia’s APT Ecosystem」

- Intezer「Mapping the Connections Inside Russia’s APT Ecosystem」

- NRK「Norge utsatt for et omfattende hackerangrep」

- Mandiant「Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign」

- CISA「ED 21-01: Mitigate SolarWinds Orion Code Compromise」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。