Webアプリケーションのセキュリティ学習を始めたばかりの方へ。

「Burp Suite(バープスイート)ってよく聞くけど、何ができるの?」

「インストールしてみたけど、使い方がさっぱりわからない…」

そんな悩みを抱えていませんか?

Burp Suiteは、Webアプリケーションの脆弱性診断において、世界中のセキュリティ専門家が利用する必須ツールです。しかし、多機能がゆえに、初めはどこから手をつければ良いか戸惑ってしまうかもしれません。

この記事では、セキュリティ初心者の方でもBurp Suiteの基本的な使い方をマスターし、実際に簡単な脆弱性診断を行えるようになることを目標に、画像付きでわかりやすく解説していきます。

誰でも無料で参加できるハッキング体験会の参加者募集中!!

『Burp Suite』とは

Burp Suiteは、PortSwigger社が開発するWebアプリケーションのセキュリティテストツールです。ローカルプロキシとして動作し、お使いのブラウザとWebサーバー間の通信(HTTP/HTTPSリクエスト・レスポンス)を傍受し、分析し、改竄することができます。

これにより、Webアプリケーションに潜むセキュリティ上の問題点(脆弱性)を発見し、修正するための手助けとなります。無料のCommunity Editionと、高機能なProfessional Edition、Enterprise Editionがありますが、初心者の学習用途であれば、まずはCommunity Editionで十分です。

Burp Suiteの主な用途

Burp Suiteが具体的にどのような場面で使われるのか、主な用途を3つご紹介します。

Webアプリケーションの脆弱性診断

SQLインジェクションやクロスサイトスクリプティング(XSS)といった、代表的な脆弱性を発見するために使用されます。通信内容を意図的に改ざんし、アプリケーションが予期せぬ動作をしないかテストします。

Webアプリケーションの動作解析

普段は見ることのできない、WebサイトやAPIの裏側の通信を可視化できます。「このボタンを押したら、どんな情報がサーバーに送られているのか?」といった、アプリケーションの挙動を深く理解するのに役立ちます。

セキュリティテストの自動化

特定のパターンに基づいた大量のリクエストを自動送信し、脆弱性を探索することができます。例えば、パスワードの候補リストを使ってログイン試行を繰り返す「ブルートフォース攻撃」のテストなどに利用されます。

Burp Suiteのダウンロードとインストール

まずは公式サイトからBurp Suiteをダウンロードしましょう。

- PortSwigger公式サイトのダウンロードページにアクセスします。

- Burp Suite Community Editionが選択されていることを確認し、お使いのOS(Windows, macOS, Linux)を選んで「Download」ボタンをクリックします。

ダウンロードしたインストーラーを実行し、画面の指示に従ってインストールを進めてください。特に難しい設定はないので、基本的には「Next」や「Install」をクリックしていけば完了します。

Burp Suiteの初期設定

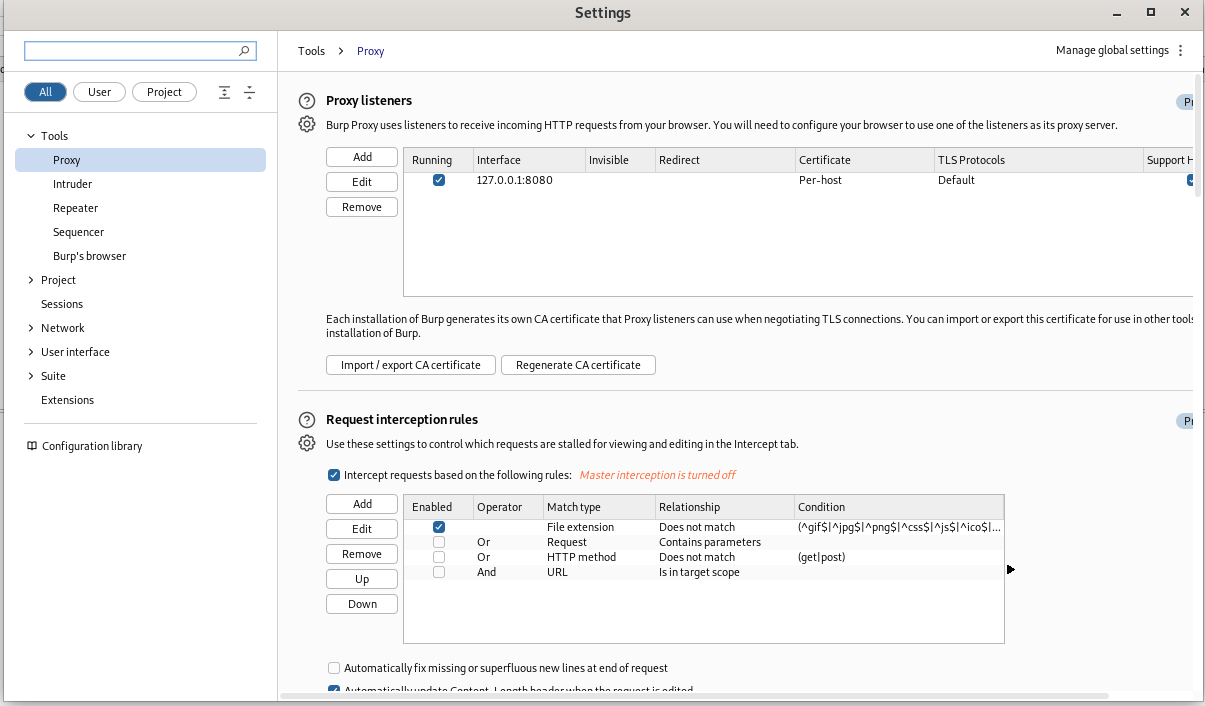

Burp Suiteをプロキシとして機能させるためには、「Burp Suite側の設定」と「ブラウザ側の設定」の2つが必要です。ここでは、最も重要な証明書のインストールについて解説します。

- Burp Suiteを起動し、「Proxy」タブ > 「Proxy Settings」サブタブを開きます。

- 「Proxy Listeners」セクションで、デフォルトで

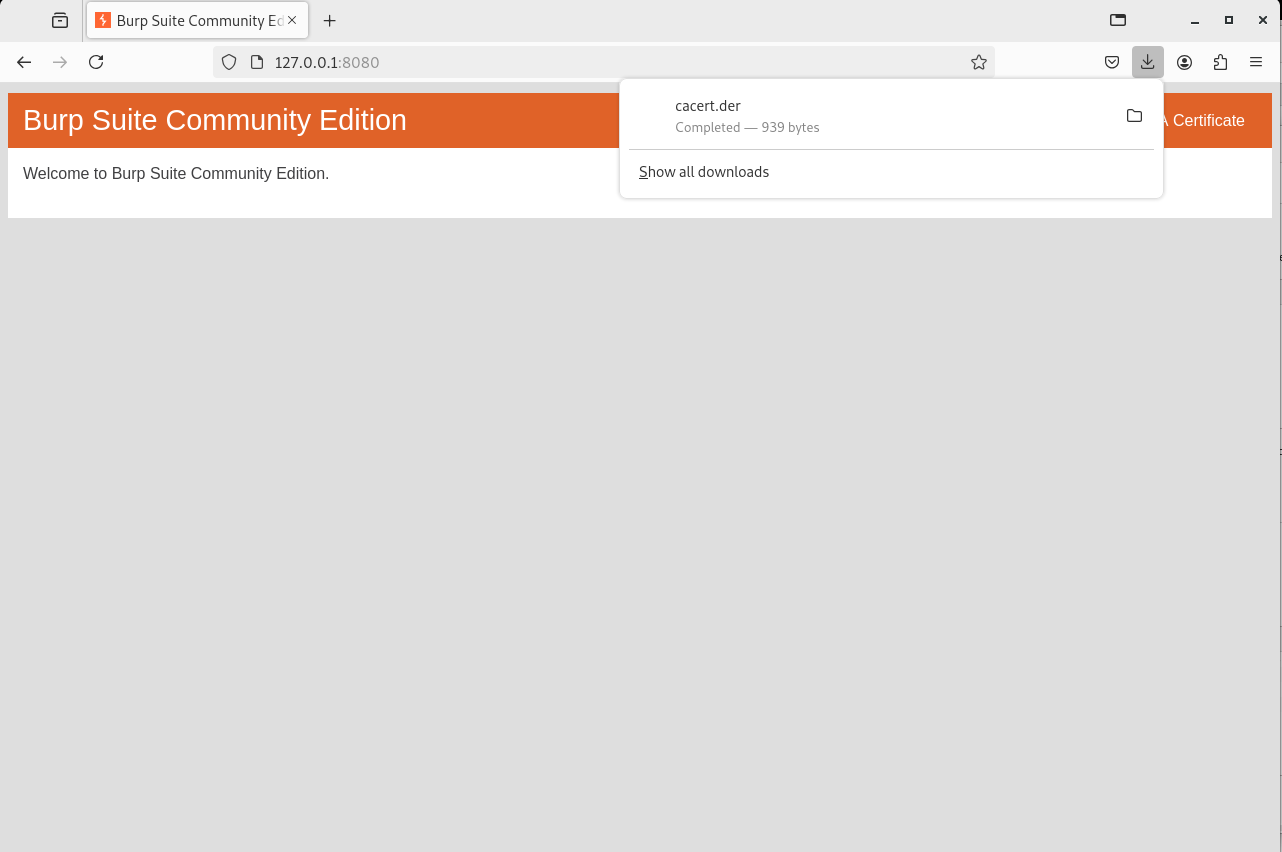

127.0.0.1:8080が設定されていることを確認します。これは「自分のPC(127.0.0.1)の8080番ポートで通信を待ち受ける」という意味です。 - Burp Suiteのプロキシが起動した状態で、ブラウザのアドレスバーに 127.0.0.1:8080 と入力してアクセスします。

- 画面右上の「CA Certificate」をクリックし、証明書ファイル(

cacert.der)をダウンロード。

- ダウンロードした証明書を、お使いのブラウザやOSの指示に従ってインポート(インストール)します。この際、「この証明書を信頼する」といった設定を有効にしてください。

これで、ブラウザとBurp Suiteが連携する準備が整いました。

Burp Suiteを使った脆弱性診断の6つのステップ

それでは、実際にBurp Suiteを使ってWebアプリケーションの診断を行う流れを、6つのステップで見ていきましょう。

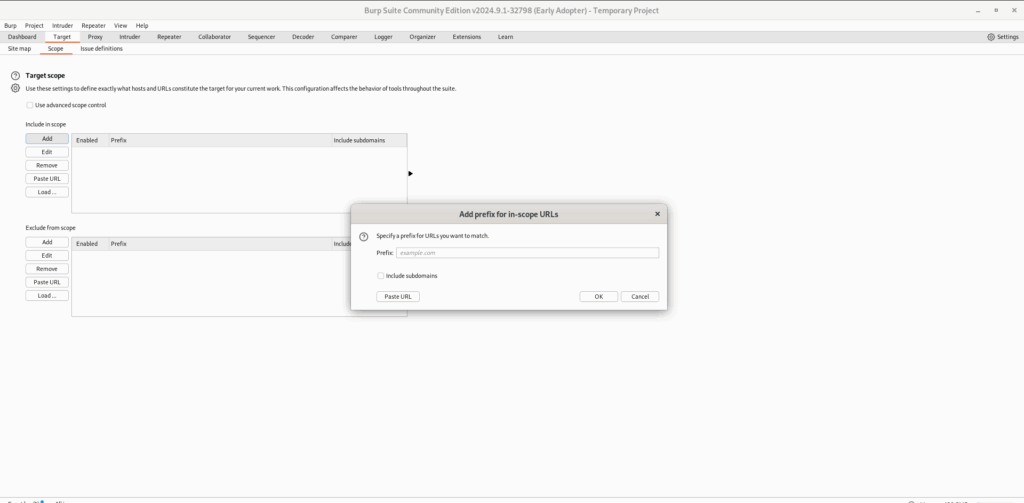

Step1: ターゲットの設定 (Scope設定)

まずは診断対象を明確にします。これにより、関係のないサイトへの通信を誤って分析・攻撃してしまうのを防ぎます。

- 「Target」タブ > 「Scope」サブタブを開きます。

- 「Add」ボタンをクリックし、診断対象のURL(例:

http://example.com)を入力します。

Step2: ブラウザでの通信キャプチャ (Proxy)

プロキシ機能を有効にし、ブラウザからのリクエストを傍受します。

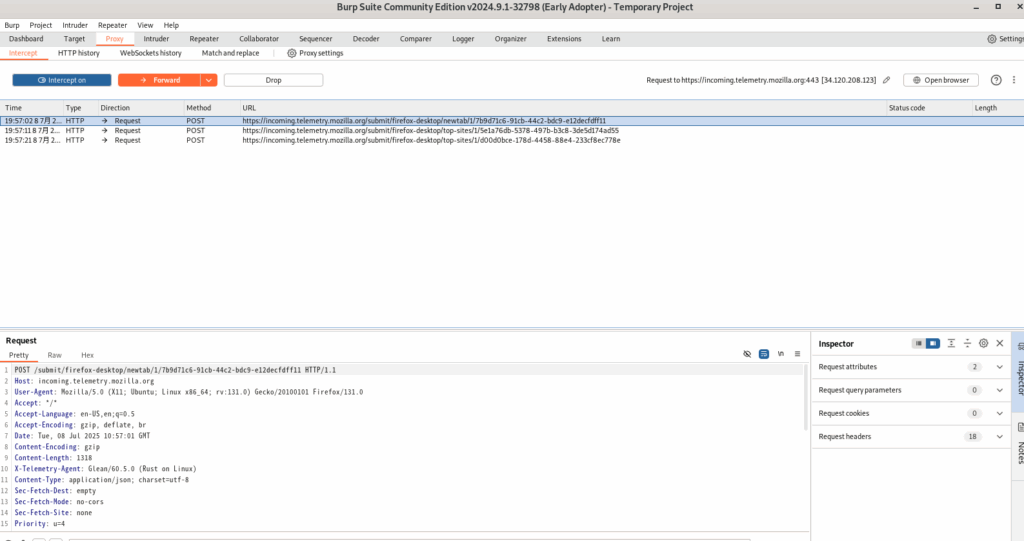

- 「Proxy」タブ > 「Intercept」サブタブを開きます。

- 「Intercept is on」になっていれば、通信の傍受が有効な状態です。(クリックで on/off を切り替えられます)

- すると、Burp Suiteがリクエストを傍受し、画面に表示されます。この時点では、リクエストはまだサーバーに送信されていません。

- 「Forward」ボタンを押すとリクエストがサーバーに送信され、「Drop」ボタンを押すとリクエストを破棄します。

Step3: サイトマップの自動生成 (Spider)

Professional版限定の機能ですが、軽く説明のみにします。

対象サイトの全体像を把握するために、リンクを自動でたどってサイトマップを作成します。

- 「Target」タブ > 「Site map」サブタブで、対象のホストを右クリックします。

- メニューから「Add to scope」を選択します(Step1と同じ)。

- 再度右クリックし、「Scan」を選択します(Professional版の場合)。

Step4: 脆弱性の自動スキャン (Scanner – Professional版のみ)

こちらもProfessional版限定の機能ですが、Burp Scannerは、収集した情報をもとに既知の脆弱性を自動でスキャンしてくれます。非常に強力な機能で、診断を大幅に効率化できます。

Step5: 手動でのリクエスト改ざんと再送信 (Repeater)

ここからがBurp Suiteの真骨頂です。傍受したリクエストを自由に改ざんし、何度もサーバーに送信して挙動を確かめます。

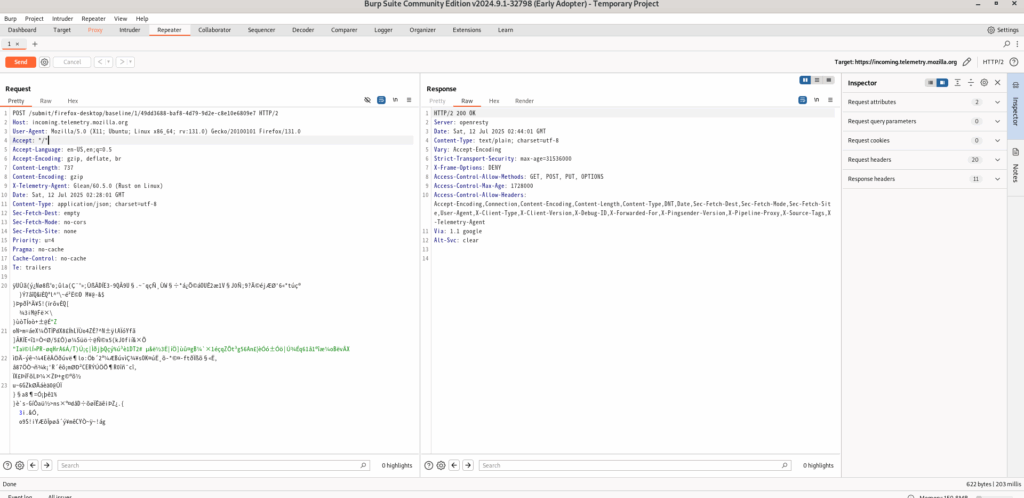

- 「Proxy」タブで傍受したリクエストを右クリックし、「Send to Repeater」を選択します。

- 「Repeater」タブに移動すると、先ほどのリクエストが表示されています。

- リクエストのパラメータなどを自由に変更し、「Send」ボタンをクリックします。右側のペインにサーバーからのレスポンスが表示されます。

【例】 id=1 というパラメータを id=1' に変更して送信し、レスポンスにSQLエラーが出れば、SQLインジェクションの脆弱性が存在する可能性があります。

Step6: ペイロードを使った攻撃の自動化 (Intruder)

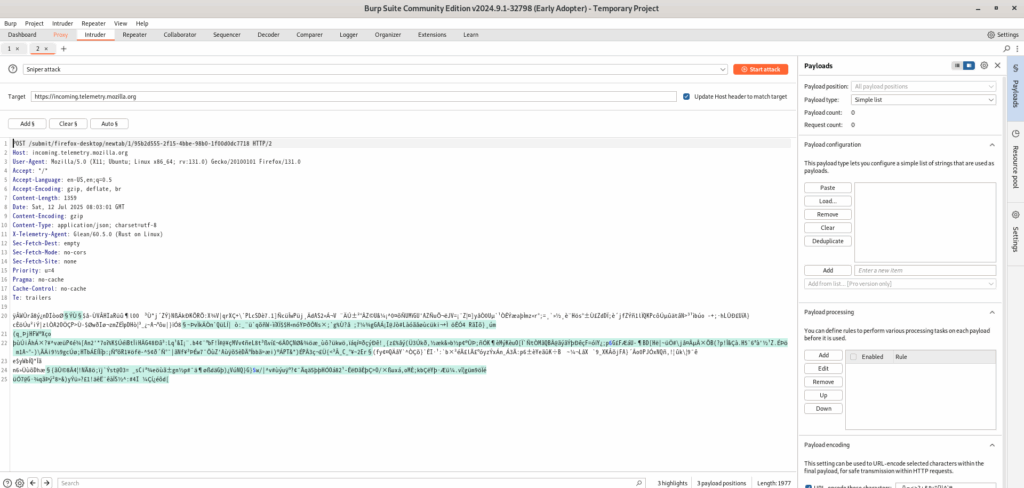

特定のパラメータに対し、用意したリスト(ペイロード)を使って総当たり攻撃などを自動化します。

- 改ざんしたいリクエストを右クリックし、「Send to Intruder」を選択します。

- 「Intruder」タブ > 「Positions」サブタブで、攻撃対象のパラメータを

§マークで囲んで指定します。 - 「Payloads」サブタブで、使用するペイロードのリストを設定します。(例: パスワードのリスト、連番など)

- 右上の「Start attack」ボタンをクリックすると、攻撃が開始され、各リクエストの結果が一覧で表示されます。

Burp Suiteのお役立ち機能

Burp Suiteには、診断をサポートする便利な機能が他にもたくさんあります。

Decoder

Base64やURLエンコードなど、様々な形式でエンコード/デコードができるツールです。リクエストに含まれる難解な文字列を解読するのに役立ちます。

Comparer

2つのリクエストやレスポンスをハイライト表示で比較できるツールです。正常時と異常時のレスポンスの違いを詳細に分析する際に便利です。

Extender (BApp Store)

Burp Suiteの機能を拡張するためのプラグイン(BApp)を追加できます。JSONやJWTを扱いやすくする拡張機能など、世界中の開発者が作成した便利なツールを導入できます。

学習を加速させるためのTips

多機能なBurp Suiteを前に挫折しないための、おすすめ学習ステップです。

- まずはProxyとRepeaterを極める: 全ての基本は通信の傍受と改ざんです。まずはこの2つの機能に絞って、色々なサイトで「通信を覗き見し、少しだけ書き換えて送ってみる」という練習を繰り返しましょう。

- CTF問題に挑戦する:

PortSwigger Web Security AcademyやCTFtimeなどで公開されている、Web分野のCTF(Capture The Flag)問題に挑戦してみましょう。Burp Suiteを使うことが前提の問題が多く、実践的なスキルが身につきます。 - Intruderで自動化を覚える: 手動でのテストに慣れたら、Intruderを使って作業を自動化してみましょう。単純作業をツールに任せることで、より複雑な脆弱性の調査に集中できます。

- Burp Suiteと生成AIをMCPサーバー経由で連携: 解析支援に活用や脆弱性の指摘を支援させる。

使用上の注意点

⚠️ 【重要】 ⚠️

Burp Suiteは非常に強力なツールですが、その力を悪用してはいけません。必ず自身が管理するWebアプリケーション、もしくは許可を得たWebアプリケーションに対してのみ使用してください。 許可なく他者のサイトを診断することは、不正アクセス禁止法などの法律に抵触する犯罪行為です。

倫理観を持ち、責任ある使い方を心がけましょう。

まとめ

今回は、Web脆弱性診断の必須ツール「Burp Suite」の基本的な使い方について解説しました。

- Burp Suiteは、ブラウザとサーバー間の通信を傍受・改ざんするツール

- 初期設定では「証明書のインストール」が重要

- 基本的な診断は「Proxy」「Repeater」「Intruder」を使いこなすことから始まる

- 許可のないサイトへの使用は絶対に禁止

Burp Suiteを使いこなせるようになれば、Webアプリケーションのセキュリティに対する理解が飛躍的に深まります。この記事を参考に、ぜひ実際に手を動かして、その強力な機能を体験してみてください。

誰でも無料で参加できるハッキング体験会の参加者募集中!!