CCEは、システム設定を識別するためのユニークなIDです。以前はMITREで管理されていましたが、現在はNISTに移管されています。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の受講生募集中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

CCEの情報源について

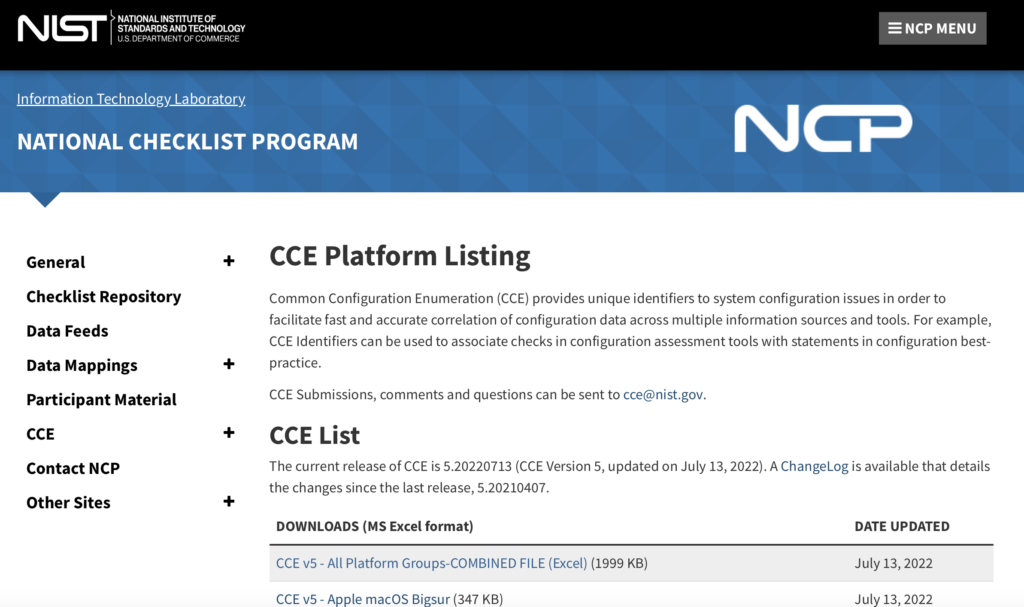

CCEについてNIST上でまとまっているサイトはこちらになっています。ただしこちらは情報が古く、2022年までのものしかありません。

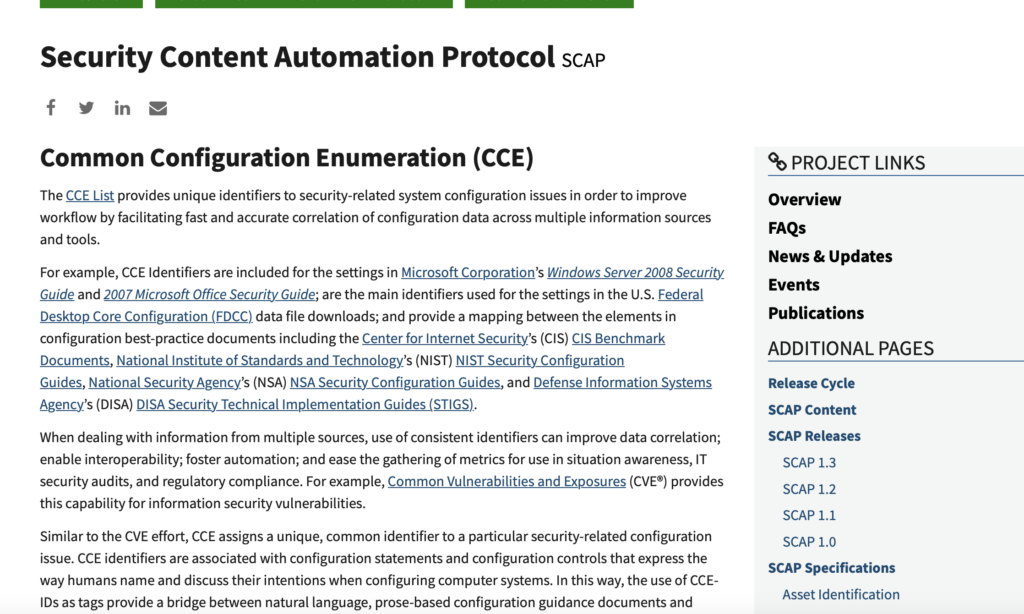

CCEに関しては情報が結構散在していますが、2024年の現時点ではSCAPの中のCCEのサイトを見ると良いと思われます。

こちらに現時点でのCCEの説明などが載っていますので、こちらを参考に以降説明していきます。

CCEとは

CCEは、複数の情報ソースとツールにわたる構成データを一貫して見る事ができるために振られたIDになります。

たとえば、CCE-IDは、Microsoft CorporationのWindows Server 2008セキュリティガイドと2007 Microsoft Officeセキュリティガイドの設定に含まれています。

また、連邦デスクトップコア構成(FDCC)データファイルやCISベンチマーク、DISAのDISAセキュリティ技術実装ガイド(STIGS)などの構成ベストプラクティスドキュメントでもマッピングとして使用されます。

CCE作成のプロセス

CCE エントリは現在、CCEコンテンツチームメンバーによって割り当てがなされ、CCE Webサイトにて公開されています。OSベンダーは、CCEコンテンツチーム(cce@nist.gov)と連携して、CCEをOSの構成や新しいバージョンに割り当てていっています。

実際、CCEのIDはNISTと連携をとってアサインされている様であり、例えばRHEL-7のSTIGをサポートする際にも、ComplianceAsCodeのGitHubでも下記のようなIssueが出ています。

この様にして、NISTと同期してCCE-IDが割り当てられている模様です。

CCEのダウンロード

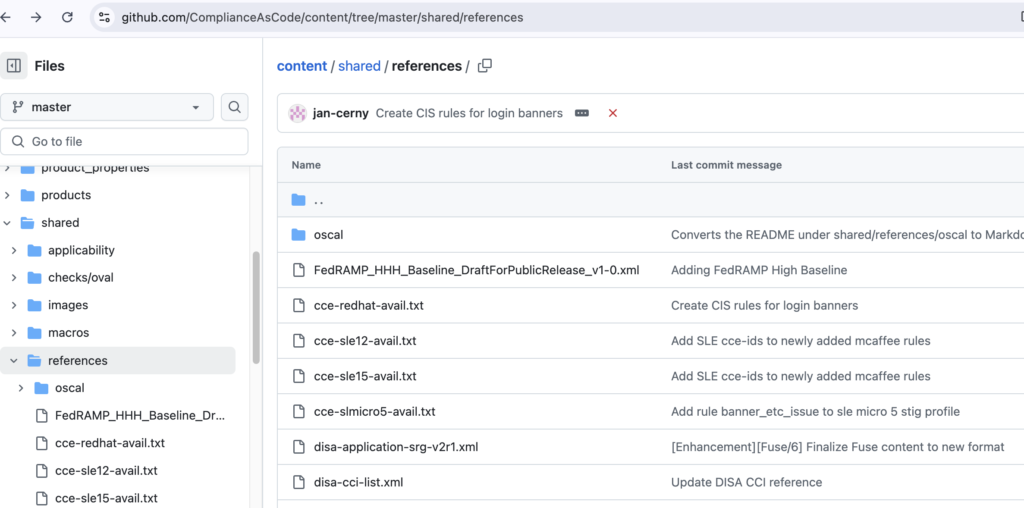

各ベンダーのCCEはComplianceAsCodeの中でlistとしては提供されていますが、これだけでは意味はわからない状態です。

それぞれのRule.ymlファイルと組み合わせることで、どのCCE-IDがどの設定のことを述べているのかがわかる様になっています。

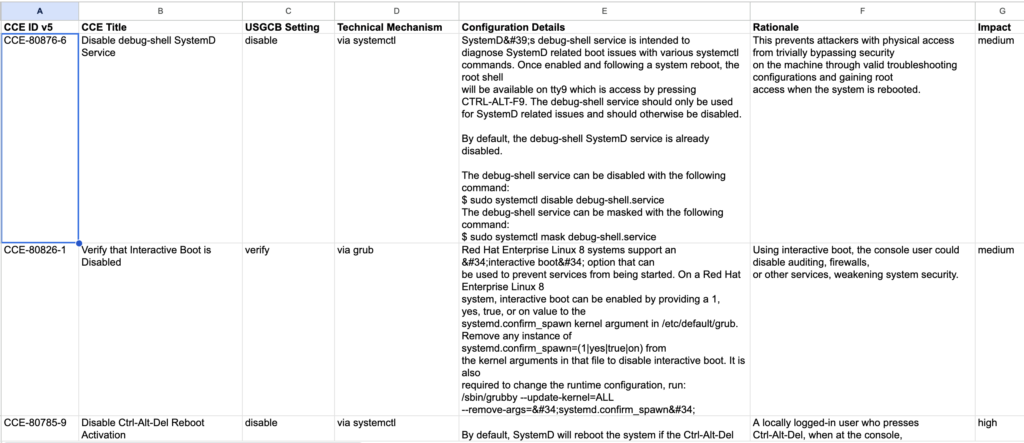

また、これらをスプレッドシートにしてまとめたものもNISTから公開されています(ただし一覧を見てどこからというツリーはなく、ファイルを直接指定することでダウンロードできます)。

例えば、RHEL8のCCEはこちらからダウンロードできます(リンクをクリックするとxlsxファイルをダウンロードしますので注意してください)。

このシートを眺めると、CCE-IDとどういう設定になっているかの対応を見る事ができます。

まとめ

今回はCCE名について解説しました。CCEは特に記事中でもありましたComplianceAsCodeではよく使われます。今後、脆弱性情報を読む際の参考にしていただければと思います。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の2024年11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

参考リンク

- NIST: CCE Platform Listing

- NIST: SCAP(CCE)

- NIST: Security Content Automation Protocol SCAP

- ComplianceAsCode: https://github.com/ComplianceAsCode/content/issues/891

- @IT: 「Compliance As Code」とは――Ansible Playbookと組み合わせてみよう

- ComplianceAsCode: https://github.com/ComplianceAsCode/content/tree/master/shared/references

- ComplianceAsCode: https://github.com/ComplianceAsCode/content/blob/master/linux_os/guide/system/selinux/file_groupowner_etc_sestatus_conf/rule.yml

- RHEL8 CCE: https://csrc.nist.gov/CSRC/media/Projects/national-vulnerability-database/documents/CCE/CCE-rhel8.xlsx

- SUSE15 CCE: https://csrc.nist.gov/CSRC/media/Projects/national-vulnerability-database/documents/CCE/cce-suse-linux-enterprise-server-15.xlsx