オランダ国立サイバーセキュリティセンター(NCSC)が2024/06/10に、NCSCとオランダ軍事情報保安局(MIVD)・オランダ一般情報安全保障局 (AIVD) と協力して2024/02/09に発表した中国によるサイバースパイ活動が思ったよりも広範囲だったと述べています。ここでは、こちらの発表について2024/02/09の発表と共にまとめてみたいと思います。

オランダ国立サイバーセキュリティセンター(NCSC)の発表(2024/06/10)

オランダ国立サイバーセキュリティセンター(Nationaal Cyber Security Centrum : NCSC)は、2024/06/10に「脆弱なエッジデバイスを介した進行中の国家サイバースパイ活動」と題した発表を行いました。

これは、NCSCがオランダ軍事情報安全保障局 (MIVD) およびオランダ一般情報安全保障局 (AIVD) と協力して2024/02/06に発表した「中国によるサイバースパイ活動」の続きの発表になるもので

- このスパイ活動が、これまで知られていたよりもはるかに広範囲にわたっていること

- 2022 年と 2023 年の両期間で、世界中でおよそ20,000 台の FortiGate システムにアクセスしたこと

- いわゆる「ゼロデイ」期間中に、14,000 台のデバイスが感染していたこと

- 標的には、数十の(西側)政府、国際機関、防衛産業内の多数の企業が含まれていたこと

等が判明したとの事です。また、エッジ デバイスを使用する際の現在の多くの課題と脅威、および組織がそれらにどのように対処できるかなどをこちらの文書としてまとめています(オランダ語のみ)。

エッジデバイスの使用に関しては、主に5つの課題があるとしています。一般的に知られているようなことではありますが、下記にざっくりとまとめてみました。

- 組織の攻撃対象領域が不明である

- ネットワークのエッジが明確に見えず、どのエッジデバイスが配置されているかが明確になっていない場合、悪用されるリスクが高まります。

- エッジデバイスは「ブラック ボックス」である

- 多くの場合、ソースコード等にアクセスすることは不可能で、第三者がセキュリティをチェックしたり、どの様なソフトウェアが入っているかを確認することができません。

- エッジデバイスの構成を誤ると、悪用のリスクが高まる可能性がある

- 現在は、多くの機能がエッジデバイスに追加されており、使い勝手は良くなっているが設定ミスによる新たなリスクも出てきます。

- エッジデバイスのパッチ管理が不十分であることが多い

- これは以前から言われていた事ですが、エッジデバイスにパッチを当てないで運用しているケースが散見されます。

- エッジデバイスの侵害後の回復には、多大な人力が必要とされる

- 十分なリソースがないと危険です。

上述の「エッジデバイス上の課題」は、今回の中国のスパイ活動に限らず、一般的なランサムウェア攻撃などに対しても同じことが言えますので、一通り目を通しておいた方が良さそうです。

CVE-2022-42475(Fortigateの脆弱性)について

今回の調査の元となっている、Fortigateの脆弱性について簡単に触れてみます。

- FortinetのPSIRTアドバイザリはこちら

- FortiOS SSL-VPNのヒープベースバッファーオーバーフローの脆弱性になります。これを悪用して認証されていない攻撃者が細工されたリクエストを流すことで、リモートから任意のコードを実行できるとのことです。

- CVSS

- Base Score:9.3 Critical

- Vector: CVSS v3.1: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:P/RL:U/RC:C

- 対象となるFortiOS

- FortiOS version 7.2.0 – 7.2.2

- FortiOS version 7.0.0 – 7.0.8

- FortiOS version 6.4.0 – 6.4.10

- FortiOS version 6.2.0 – 6.2.11

- FortiOS-6K7K version 7.0.0 – 7.0.7

- FortiOS-6K7K version 6.4.0 – 6.4.9

- FortiOS-6K7K version 6.2.0 – 6.2.11

- FortiOS-6K7K version 6.0.0 – 6.0.14

以下、この脆弱性を悪用して侵入してきた攻撃者がばら撒くマルウェアについて、2024/02/06の発表を振り返って纏めてみたいと思います。

オランダ軍事情報保安局(MIVD)の発表(2024/02/06)

オランダ防衛省のサイトに記載された02/06/2024の発表によると、オランダ軍事情報保安局(MIVD)が中国のサイバースパイ活動で使用されているマルウェアを発見したとの事です。以下、発表の概要です。

- 2023年にオランダでの中国によるサイバースパイ活動で使われているマルウェアを発見した。

- マルウェアは自己完結型で、ユーザーがリモートで作業できるようにするためのもの。

また、同サイトに載っているリンクの中には、このマルウェア(COATHANGER)のIoCを含む詳細な情報が載っています。ここでは、英語版PDFがダウンロードできますのでそちらを見てみます。

COATHANGERの解析

オランダ国防省(MOD)は、2023年にネットワークへの侵入を受けまし た。事前にネットワークをセグメント化していた(被害を受けたネットワークのユーザーは 50 人未満)ため、影響は限定的でした。この際のインシデント対応で、COATHANGER(マルウェア)を発見しました。

- MIVDとAIVD は、国防省への侵入とマルウェア(COATHANGER)の開発は、中国の国家支援を受けた攻撃者によって実行されたと高い確信を持って評価しています。

- 中国の脅威アクターは、インターネットに接続された(エッジ)デバイス上の脆弱性(CVE-2022-42475)を悪用して侵入してきます。

- 侵入後に難読化された接続を用いて、COATHANGER マルウェアをダウンロードします。

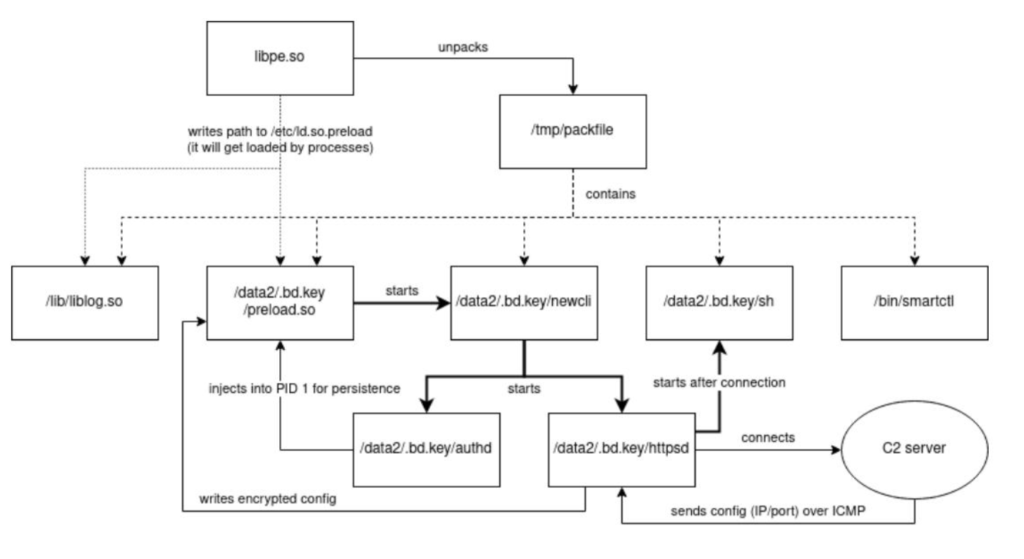

COATHANGERの特徴などは以下になります。

- 侵害された FortiGate デバイスへのアクセスを提供する。

- 定期的にSSL経由でC&Cサーバーに接続 し、BusyBoxを用いたシェルを提供する。

- 永続的であり、システムの再起動を担当するプロセスに自身のバックアップを挿入することで、再起動のたびに自動的に起動してくる。

- ステルス性に優れており、ほとんどのシステムコールをフックして自身を隠す。

詳しい動作に関しては、TLP:CLEAR MIVD AIVD Advisory Coathanger’を確認してください。また、同アドバイザリーにはこれを検出するYARAルールも載っていますので、参考にしましょう。

参考URL

- Nationaal Cyber Security Centrum: 「Aanhoudende statelijke cyberspionagecampagne via kwetsbare edge devices (2024/06/10)」

- Ministerie van Defensie: 「MIVD onthult werkwijze Chinese spionage in Nederland (2024/02/06)」