ここでは、Cl0ptランサムウェアグループ (TA505)について、2024年1月段階で判明している事をまとめていきます。以下、CISAの「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」、MITREの「TA505」、Canadian Centre for Cyber Securityの「Profile: TA505 / CL0P ransomware」等の情報をメインにまとめています。

Cl0pランサムウェアグループ (TA505)

Cl0pランサムウェアグループはかつてClopランサムウェアを利用した攻撃を行っていた脅威アクターとなります。TA505と同一という情報が多いことから、以下ではTA505とCl0pランサムウェアグループを同一のものとして扱っています。

TA505(別名:GRACEFUL SPIDER, Lace Tempest , Spandex Tempest, DEV-0950, FIN11, Evil Corp, GOLD TAHOE, GOLD EVERGREEN, Chimborazo, Hive0065, ATK103)は少なくとも2014年から活動を行っていると思われる脅威アクターになります(Cyfirmaの報告による2008年という説もあります)。TA505は、主に身代金目的で犯行を行っていると思われます。ロシア語を話すグループであり、サービスとしてのランサムウェア (RaaS) を提供しています。

TA505は、以下のような活動を行っていると思われています。

- RaaS

- 初期アクセスブローカー(IAB)

- Dridexマルウェアを使用した金融詐欺やフィッシング攻撃を専門とするボットネットオペレーター

TA505が悪用する脆弱性

TA505はCyfirmaの調査によると標的として「Webアプリケーション」関連の脆弱性を悪用することが多いことがわかっています。

TA505は直近では、下記のような脆弱性を悪用しています。

- Accellion File Transfer Applianceの脆弱性

- GoAnywhere MFT の脆弱性(CVE-2023-0669)

- MOVEitの脆弱性

TA505が使用するマルウェア

TA505が使用していたClopランサムウェアはCryptoMixランサムウェアの亜種から進化したものと考えられており、2019年2月に登場しています。TA505は様々なマルウェアを使用しているのが特徴となっています。過去には下記のようなマルウェアを使用していました。

- LockBit Ransomware

- Dridex

- Clop Ransomware

- MirrorBlast

- Emotet

- Fareit

- REvil Ransomware

- MineBridge

- FlawedAmmy RAT

- Zloader

さらに世界最大のフィッシングおよびマルウェアSPAMの配信者の 1 つと考えられており、米国に拠点を置く 3,000 以上の組織と 8,000 の世界的な組織を侵害したと推定されています。

2020 年から 2021 年にかけてのキャンペーンで、Cl0Pランサムウェアグループはいくつかのゼロデイエクスプロイトを使用して、Accellion FTA サーバー(大容量転送サーバ)にサイバー攻撃を掛けました。

2023年1月下旬には、GoAnywhere MFT の脆弱性(CVE-2023-0669)を利用して、130の組織にデータ侵害を行っています。

TA505による被害(MOVEit脆弱性に限定)

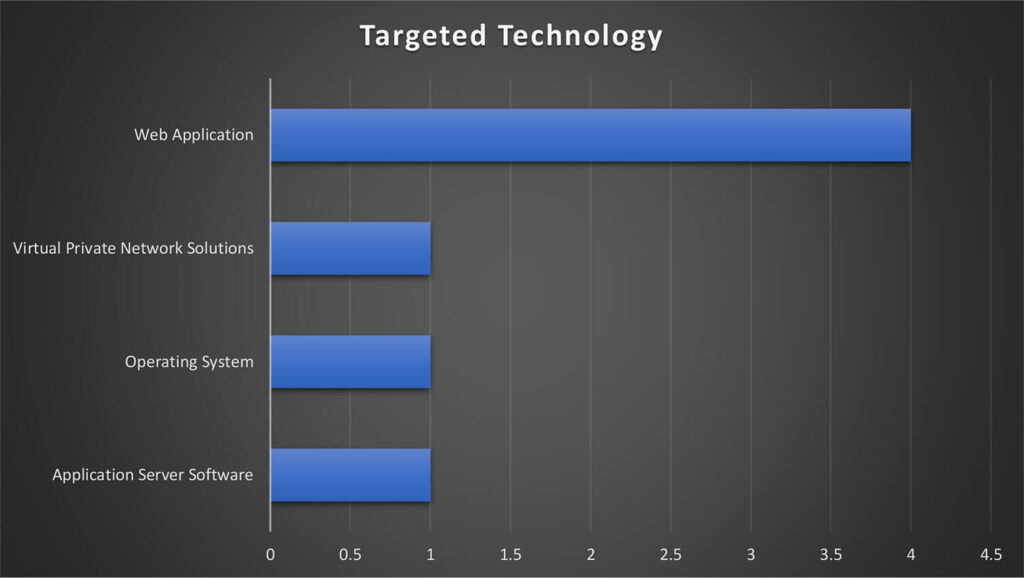

前述のとおり、TA505は2014年から活動していると思われるため、被害も幅広くなっています。そのため、ここでは2023年6月前後に発生した「MOVEit脆弱性(CVE-2023-34362)を悪用した攻撃」のみに限定して記載します。

| 日付 | 内容 |

| 2021年 | Clop Ransomwareグループ(TA505)がMOVEitの脆弱性をテストしていた形跡 |

| 2023/05/28 | Sony Interactive Entertainment Japanにデータ侵害が発生 |

| 2023/05/31 | CVE-2023-34362の公開 |

| 2023/05/31 | BORN (オンタリオ州の周産期、新生児、児童登録機関)にデータ侵害が発生 |

| 2023/06/01 | オレゴン州運輸省にMOVEitを悪用したデータ侵害が発生(2023/06/12と同じ可能性) |

| 2023/06/05 | エクストリームネットワークス/Zellisがデータ侵害を公表 |

| 2023/06/06 | ABIM(米国内科試験委員会)/Novascotia州(カナダ)がデータ侵害を公表 |

| 2023/06/07 | CISA/FBIがCVE-2023-34362を「Clop Ransomwareによる悪用されている」として「#StopRansomware」に情報を掲載 |

| 2023/06/08 | Ernst & Young (EY)がデータ侵害を公表/HSEがデータ侵害を公表 |

| 2023/06/09 | イリノイ州イノベーション技術庁がデータ侵害を公表 |

| 2023/06/12 | オレゴン州運輸省/Ofcom (英国情報通信庁)にデータ侵害が発生 |

| 2023/06/13 | ミズーリ州がデータ侵害を公表 |

| 2023/06/15 | CISAが「Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability」としてアドバイザリを掲載。CNN/NY Times/Reuter等でニュースになる。 |

| 2023/06/15 | ルイジアナ自動車局(OMV)がデータ侵害を公表(発生した時期は未公表) |

| 2023/06/19 | PriceWaterhouseCoopers (PwC)がデータ侵害を公表 |

| 2023/06/23 | PBI Research Servicesの顧客三社(Genworth Financial、Wilton Reassurance、California Public Employees’ Retirement System)がデータ侵害に遭ったことを公表 |

| 2023/06/26 | ヘルスケア事業のWelltok社がデータ侵害に遭い、米国の患者850万人のデータが流出/ ニューヨーク教育省がニューヨーク市の学生4万5000人の個人データが盗まれたと発表 |

| 2023/06/27 | Seimens Energy と Schneider Electricが攻撃される。データ侵害は無し |

| 2023/06/29 | 米国保健福祉省がMOVEit サイバー攻撃の被害を受けたと議会に通知 |

| 2023/06/30 | Union Bank and Trustがデータ侵害に遭ったことを公表 |

| 2023/07/02 | 経営コンサルティング会社 Aonがデータ侵害に遭ったことを公表。この影響でダブリン空港の職員のデータが侵害された |

| 2023/07/11 | ファーストソースバンク、ドイツ銀行を含む多くの銀行や金融サービス事業者が、MOVEit 攻撃により顧客情報が侵害されたと発表 |

| 2023/07/12 | MOVEit サイバー攻撃の影響を受けた組織の数が287に達する |

| 2023/07/16 | MOVEit サイバー攻撃の影響を受けた組織の数が455に達する |

| 2023/10/04 | MOVEit サイバー攻撃の影響を受けた組織の数が2,200を超える |

表、およびグラフをみてもわかる通り、実際に被害が発生したのは2023年5月〜7月の付近に集中しており、それ以降はピタッと攻撃が止まっているのが特徴になります(上図の10月・12月は攻撃ではない別の情報)。

被害企業は著名な企業や政府などが多く、Sony Interactive Entertainment Japan(2023年10月になってから被害を公表)等も含まれています。

TTP

こちらは、MITRE ATT&CKの「TA505」からTechniquesを抜き出したものになります。

Cl0pランサムウェアグループ(TA505)の、MOVEitの脆弱性(CVE-2023-34362)に関するTTP

以下は、MOVEitの脆弱性(CVE-2023-34362)に関するTTPになります。こちらはCISA「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」から抜粋しています。

– ATT&CK Techniques for Enterprise – 初期アクセス

| Technique | ID | 説明 |

| 外部公開されたアプリケーションへのエクスプロイト | T1190 | CL0P ランサムウェア グループは、MOVEit Transferの脆弱性(CVE-2023-34362)を悪用しました。 MOVEit Transfer Web アプリケーションに侵入するためのSQL インジェクションから始まります。 |

| フィッシング | T1566 | CL0Pランサムウェアグループは初期アクセスを取得するために、組織の従業員に大量のスピアフィッシングメールを送信します。 |

– ATT&CK Techniques for Enterprise – 実行

| Technique | ID | 説明 |

| コマンドとスクリプトインタプリタ: PowerShell | T1059.001 | CL0P ランサムウェアグループは SDBotをバックドアとして使用し、侵害したコンピュータで他のコマンドや機能を実行できるようにします。 |

| コマンドとスクリプトインタプリタ: Windows Command Shell | T1059.003 | CL0P ランサムウェアグループは、小規模なOSSのTinyMet を使用してC2 サーバーへのリバースシェルを確立します。 |

| 共有モジュール | T1129 | CL0P ランサムウェアグループは、Truebotを用いて他のモジュールをダウンロードします。 |

– ATT&CK Techniques for Enterprise – 持続

| Technique | ID | 説明 |

| サーバーソフトウェアコンポーネント:Web Shell | T1505.003 | DEWMODE はMySQL DBと対話できるWeb シェルであり、侵害したネットワークからデータを抽出するために使用します。 |

| イベントトリガー実行:Application Shimming | T1546.011 | CL0Pランサムウェアグループは永続化と検出回避のために、Application ShimmingとしてSDBotマルウェアを使用します。 |

– ATT&CK Techniques for Enterprise – 権限昇格

| Technique | ID | 説明 |

| 権限昇格のためのエクスプロイト実行 | T1068 | CL0Pランサムウェアグループは、侵害したネットワーク内で権限を昇格する前にMOVEit Transfer DBへのアクセス権を取得しています。 |

– ATT&CK Techniques for Enterprise – 防衛回避

| Technique | ID | 説明 |

| プロセスインジェクション | T1055 | Cl0PランサムウェアグループはシェルコードをロードするためにTruebotを使用します。 |

| 痕跡消去 | T1070 | Cl0Pランサムウェアグループは検出を避けるためにTruebotを使用後に削除しています。 |

| 実行フローのハイジャック: DLLサイドローディング | T1574.002 | Cl0PランサムウェアグループはDLLサイドローディングのためにTruebotを使用します。 |

– ATT&CK Techniques for Enterprise – 探索

| Technique | ID | 説明 |

| リモートシステムの探索 | T1018 | Cl0PランサムウェアグループはActive Directory (AD) サーバーにアクセスした後、Cobalt Strike を使用してネットワークアクセスを拡げていきます。 |

– ATT&CK Techniques for Enterprise – 水平移動

| Technique | ID | 説明 |

| リモートサービス:SMB/Windows Admin共有 | T1021.002 | Cl0PランサムウェアグループはSMBの脆弱性を利用し、Cobalt Strikeを用いてAD サーバーを侵害しようとしていることが観察されています。 |

| リモートサービス セッションハイジャック:RDPハイジャック | T1563.002 | Cl0Pランサムウェアグループは最初のアクセス後に、RDPを使用して侵害したシステムを使用することが観察されています。 |

– ATT&CK Techniques for Enterprise – 収集

| Technique | ID | 説明 |

| スクリーンキャプチャ | T1113 | Cl0PランサムウェアグループはTruebotを使用して重要なデータのスクリーンショットを収集します。 |

– ATT&CK Techniques for Enterprise – コマンド&コントロール

| Technique | ID | 説明 |

| アプリケーションレイヤプロトコル | T1071 | Cl0PランサムウェアグループはFlawedAmmyy RATツールを使用してコマンド &コントロール(C2)と通信します。 |

| 侵入ツールの送り込み | T1105 | Cl0PランサムウェアグループはFlawedAmmyy RATツールを使用して追加のコンポーネントをダウンロードします。また、Cl0PランサムウェアグループはSDBot を使用して、自身をリムーバブルドライブやネットワークにコピーします。 |

– ATT&CK Techniques for Enterprise – 抽出

| Technique | ID | 説明 |

| C2Channelを介した抽出 | T1041 | Cl0PランサムウェアグループはC2チャネルを介してデータを抽出します。 |

参考情報

- CISA「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」

- MITRE ATT&CK 「TA505」

- Canadian Centre for Cyber Security:「Profile: TA505 / CL0P ransomware」

- Cyfirma「Threat Actor Profile Threat Actor: TA505」

- Cyber Security Hub「IOTW: A full timeline of the MOVEit cyber attack」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。