サイバー攻撃による被害が拡大する昨今、あなたの身近にあるサービスがサイバー攻撃によって停止に追い込まれたりしている状況を見て、「自分の会社は大丈夫なのだろうか?」と不安に思っている人も多いのではないでしょうか?

この記事では、サイバーセキュリティ対策の更なる1手である「脅威インテリジェンス」についてセキュリティエバンジェリスト「面和毅」が分かりやすく解説していきます!

セキュリティエバンジェリストの面和毅さんに、セキュリティアナリストの仕事についてインタビューをしてみました。

脅威インテリジェンスとは

脅威インテリジェンスとは、サイバー攻撃などの脅威情報に対するインテリジェンスの事です。

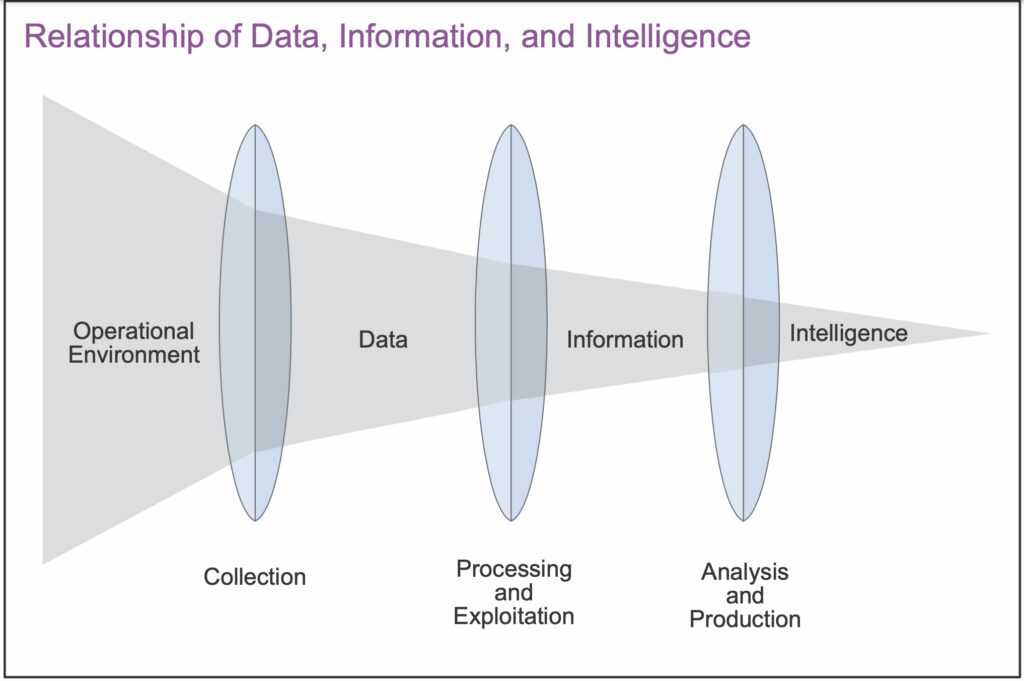

この脅威インテリジェンスは、ネットから収集した「脅威情報を含むデータ」を「処理・解析」して「情報」に。さらに、「情報を分析」したものが「脅威インテリジェンス」になります。

下記画像は、脅威インテリジェンスが出来るまでの簡易的な図解です。

アクティブなサイバーセキュリティ対策って感じですね!

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

インテリジェンスの基礎知識

先ほどは脅威インテリジェンスについて簡単に解説しましたが、ここでは「インテリジェンス」というものが、どういうものかを簡単に紹介していきます。

「インテリジェンス」は、元々軍事用語から来ています。⽶国統合参謀本部が出したドキュメント“Joint Intelligence Joint publication 2-0 (2007/06/22)”の「インテリジェンス」に関する説明と図がわかりやすいので、こちらを用いて説明しましょう。

- 環境から「Collection(収集)」したものがData(データ)になります。

- データを「Processing and Exploitation (処理と解析)」したものがInformation(情報)になります。

- Informationを「Analysis and Production (分析し、意味のあるもの)」にしたものがIntelligence(インテリジェンス)になります。

収集したデータには、意思決定をする上で使える情報や運用上に使える情報などが混在しています。

インテリジェンスの役割

例えば「データ」は「気象データ」「地形のデータ」などになります。

これらのデータをもとに「この地点に敵が到達するのはどの時点か?」「到着した際の彼我の戦力はどの程度か」などを出すと「情報」になります。

この「情報」をもとに、「今晩雨が降る為夜襲をかけた場合にはこれくらいの戦力と結果になる」などを導き出して、指揮官の判断材料になるものを出すのが「インテリジェンス」になります。軍師や参謀が出すレベルでのお話ですね。

この「インテリジェンス」ですが、様々な分野に応用されており、主に軍事面に役立てる「地政学インテリジェンス」や、企業のブランド力に役立てる「ブランドインテリジェンス」などが存在します。その中で、「サイバーセキュリティ」にインテリジェンスを応用したものが「脅威インテリジェンス」になります。

政治的な現象や、それが生じた地理的条件に関係するデータを基に導き出された「インテリジェンス」のこと。

地政学的な戦略意図を達成するためにサイバー攻撃が活用されていたりと、地政学上のリスクとサイバー空間の脅威は、今や別々のものではなく深く結びついているため、「脅威インテリジェンス」と組み合わせて考えられることが多い。

インテリジェンスは色々な分野で活用されているんですね!

脅威インテリジェンスの重要性

この様に「インテリジェンス」を「サイバーセキュリティ」に応用したのが「脅威インテリジェンス」と説明しましたが、なぜ「脅威インテリジェンス」がこれだけ注目されているのでしょうか。

まず「脅威インテリジェンス」ですが、「導入することによって、企業の全てのセキュリティを賄えるわけではない」と言う点に気をつけてください。あくまでも、一般的に行われている「サイバーセキュリティ対策」が適切に導入・運用されている環境での「次の(更なる)一手」が「脅威インテリジェンスの活用」になります。そのため、「ファイアウォールもログ管理もやってないけれど、脅威インテリジェンスを導入してみた」というのはナンセンスです。

その様な脅威インテリジェンスですが、既存のセキュリティをどの様に「強化」できるかを見ていきましょう。

脅威インテリジェンスは、基本的なサイバーセキュリティ対策を行った上でのものです。

攻撃者を予測し対応の優先順位をつける

脅威インテリジェンスを利用することで、「どの様な攻撃者が」「どの様な業種を」「どの様な手口で」攻撃しているのかがわかります。

また、攻撃する際に主に使用している(フィッシングや標的型メールなどの)手口や脆弱性、標的にしている製品などもわかりますので、「どういう製品の脆弱性修正が優先度が高いのか」「ユーザ教育等でフィッシング注意喚起など、どの分野に真っ先に力を入れなくてはいけないか」などの優先順位を付けることができます。

サイバー攻撃者の手口が巧妙化していくにつれて、防御側の手法も高度化しているんですね!

攻撃のトレンドや大規模攻撃に備えた体制を作る

脅威インテリジェンスを利用することで、「いつ頃」「どの様な攻撃が」来るのかを予め予想して予防策を立てておく事ができます。

例えば2022年9月に日本も攻撃対象となった、ロシアが背後にいるとされる脅威アクター(企業に影響を与える可能性のある攻撃者)である「Killnet」によるDDoS攻撃ですが、それ以前の2022/05/13にイタリアがKillnetによるDDoS攻撃を受けており、イタリアCSIRTが攻撃に使われた「Slow HTTP DoS」やその他のDoS攻撃の特徴と、防御するためのWebサーバの設定を公開しています。脅威インテリジェンスを利用していればこの様な情報を事前に掴むことが出来るため、予め設定変更などを行ってDoS攻撃に備える事ができます。

政治的主張を目的とした、ロシア政府支持のハッカー集団のこと。

ロシアによるウクライナ侵攻から、ウクライナやウクライナ支援国の政府機関が運営するWebサイトなどに攻撃を仕掛けたことで知られている。

短時間の間に複数の端末から過剰なリクエストやデータを、Webサイトやサーバーなどに対して送り付けクラッシュさせる攻撃のこと。

日本企業も対岸の火事とはいかず、これらのサイバー攻撃の標的にされる事例が増えてきています…

脅威インテリジェンスの種類

脅威インテリジェンスは、その使われる対象ごとに以下の4つの種類があると言われています。

- 戦略的脅威インテリジェンス

- 戦術的脅威インテリジェンス

- 技術的脅威インテリジェンス

- 運用脅威インテリジェンス

ここでは、それぞれの例を見てみましょう。

戦略的脅威インテリジェンス

「戦略的脅威インテリジェンス」は通常、経営層やCEO・CISOやセキュリティ担当マネージャー等を対象としたものになります。

意思決定層がビジネス上で適切な判断をするために提供するインテリジェンスとなり、例えば「国外のある市場へ参入する際に業界や企業ブランド・イデオロギーなどによる脅威がどの程度あるか」などを提示して「その市場に参入する事が企業にとって得策か否か」の判断材料にする様なものになります。

国外市場に参入にあたっての判断材料にも使われるんですね!

戦術的脅威インテリジェンス

「戦術的脅威インテリジェンス」は技術アーキテクト・上級管理者等、セキュリティ体制内の上位層(意思決定層)など、技術を理解した人達を対象としています。

脅威アクターが組織を攻撃する可能性がどれくらいあるかを理解し、例えば「ある脅威アクターの攻撃に関する分析」から自組織で同じ脅威アクターによる攻撃が起きる事を想定し、自組織のインフラ改善計画の整備や教育の見直しなどに活用します。

技術的脅威インテリジェンス

「技術的脅威インテリジェンス」はアーキテクトや管理者、運用エンジニア等、セキュリティ体制内の技術部門でより現場に近いエンジニア層を対象としたものになります。

脅威アクターの攻撃に関してより技術的な特徴を理解する事で、例えば「最近攻撃が顕著になってきている脅威アクターの詳細な技術的分析」をファイアウォールやIPS・EDRなどの設定に適用し、同様の脅威アクターによる攻撃が無いかどうかの確認や素早い対応ができる様にするものとなります。

運用脅威インテリジェンス

「運用脅威インテリジェンス」は技術者や管理者・運用エンジニア等、日々の運用を行うサポートエンジニアを対象としたものになります。

特定の着信攻撃等、実用的な情報を取得し備えるためのもので、例えば何らかの意図を持ったDDoSなどに対応する適切な防御策を設定する様なものになります。

技術者レベルで活用される場合もあるんですね!

インテリジェンスの手法

脅威インテリジェンスを実施するにあたって、様々なインテリジェンス手法があります。代表的なものをいくつか紹介します。

OSINT(Open Source Intelligence)

オープンになっているデータソースから情報を収集して、インテリジェンスに使用するものになります。

脅威インテリジェンスでは、例えば「Webで公開されている情報」や「ニュース記事」、「Facebook」や「X(旧Twitter)などのSNS」、「GitHub等のソースコード共有やコメント」などから情報を収集してインテリジェンスに使用します。

脅威インテリジェンス上のデータ収集というと、この「OSINT」のイメージが強いですね!

HUMINT(Human Intelligence)

個人間の付き合い等を介して情報を収集する活動です。

脅威インテリジェンスでは、例えば「企業や業界のコミュニティなどの情報共有の場での会話による情報収集」、「LinkedInなどを利用して求人に見せかけ現在勤務している企業の情報を漏洩させてインテリジェンスに使用」します。

The 諜報活動って感じですね!

SIGINT(Signal Intelligence)

電話や無線、GPS、Wifi等から情報を収集する活動です。

脅威インテリジェンスでも使われる事がありますが、違法となる可能性が極めて高い分野になります。

基本的に通信の傍受を利用することものなので違法性の高い手法として知られています…

脅威インテリジェンスの活用事例

製品の特性上、「XX会社が脅威インテリジェンスを利用している」と言う事例はなかなか出てきません。海外では活用も進んでおり、ヒートウェーブでトレーニングを提供している「RecordedFuture社」では「Case Study」として事例が紹介されています。

例えば、

- 米国金融機関

フィッシングキャンペーンを事前に検知でき、自社が被害に遭うのを防ぐことが出来た。 - 米国エネルギー会社

使用しているベンダーがランサムウェアによるデータ侵害を受けた際に、脅威インテリジェンス情報からどの様なランサムウェアかを特定して備えることが出来た。

のように、様々な事例を見ることが出来ます。

また、日本の事例として「東芝」も紹介されており、「セキュリティに対するプロアクティブなアプローチとしてSOARと統合した運用を行っている」との事で、「インシデントへの対応に必要な時間が短縮された」としています。

日本企業でも大企業を中心に、徐々にではありますが脅威インテリジェンスの活用が進んできています

脅威インテリジェンスのツール(OSS、商用)

脅威インテリジェンスに関連し、インテリジェンス情報を収集したり検索できる様なツールが色々出ています。

以下ではOSS・商用の代表的なものをピックアップしています。

- MISP(OSS)

MISP(Malware Information Sharing Platform & Threat Sharing)はルクセンブルクの CIRCL (The Computer Incident Response Center Luxembourg :コンピューターインシデント対応センター ルクセンブルク) がOSSとして提供している脅威情報プラットフォームです。

こちらは名前からわかる通り、元々マルウェアの情報や脅威情報を他の組織と共有する事が出来るプラットフォームとして作られています。 - OpenCTI(OSS)

OpenCTIは、OSSのCTI (Cyber Threat Intelligence: サイバー脅威インテリジェンス) システムです。2019年にOSSとして公開されました。

また、OpenCTIやOpenEX(OSSの危機管理システム)を作成していたコミュニティが2022年にFiligranという会社を立ち上げており、現在はFiligranとコミュニティが協力して開発を進めています。 - RecordedFuture(商用)

セキュ塾でもトレーニングコースを提供している「Recorded Future」社が出しているツールになります。SaaSとして運用されており、ダークウェブやTelegramを含む様々なデータソースから情報を収集しています。

また、脅威の収集、分析、配信を自然言語処理(NLP)しており、日本語・ロシア語などを含む多言語での検索にも優れています。

ベース部分は共通ですが、使える機能ごとにモジュール化されており、それぞれのモジュールを購入する形になります(SaaSなので、購入すると「購入したモジュールの有効化」が行われるイメージです)。

通常のブラウザではアクセスできず、特殊なソフトウェアを使用しなければ入ることのできないインターネットの領域のことです。

企業の認証情報やWebサイトの脆弱性などの情報も売買されています。

自然言語(人間が日常的に使用している言語)をコンピューターで、処理・分析する技術のことです。

「Software as a Service」の略称で、必要な機能を必要な分だけサービスとして利用可能にしたソフトウェアのことです。

セキュ塾で開講予定の「脅威インテリジェンスコース」では、特別に有償ツール「Recorded Future」を講義内で使用することができます!

脅威インテリジェンスとAI

昨今のAI隆盛の背景を受け、脅威インテリジェンスツール内でもAIが導入されています。

例えばRecordedFutureですが、こちらのプレスにもある通りAIを組み入れており、検索結果をAIを用いてまとめたり、対話ツールを用いて、ある脅威アクターの近年の攻撃をTTPで整理させ、対応・緩和策を考える際の手助けにする様なことも出来ます。

サイバー攻撃を行う者の戦術(Tactics)・技術(Techniques)・手順(Procedures)の総称で、サイバー攻撃の分析に重要な要素として知られている。

AI技術はどの分野にも活用されていますね!

脅威インテリジェンスの教育とキャリア

「脅威インテリジェンス」は、先述しましたが「全てのセキュリティ対策を行なった上で、さらなる一手」となる物です。そのため、「脅威インテリジェンス」を学ぶためには、基本的なセキュリティについて攻撃・防御のそれぞれの知識を持っているのが前提となります。

「脅威インテリジェンス」の現実的な使い道ですが、以下のような2点が考えられます。

- 既にCSIRTやPSIRTなど企業や製品の保護を行なっている最前線のエンジニアにとっては、保護を考えていく上での「更なる知識」として「脅威インテリジェンス」を活かすことができます。

- CISOを補佐する様な上流エンジニアの方々にとっては、何かあった時や月例等の「レポート」や、予算を目的別に考えていく際に「脅威インテリジェンス」を活かすことができます。

そのため、上記の様なキャリアを考えているエンジニアにとっても、(セキュリティの知識があるのが前提ですが)「脅威インテリジェンス」の知識は非常に役に立つと思います。

セキュリティアナリストは、情報セキュリティ分野の中で収入も高い分野なので、選択肢の一つとしてぜひ検討してみてください。

セキュ塾「脅威インテリジェンスコース」で実践学習!

セキュ塾では、セキュリティエヴァンジェリスト「面和毅」が主講師を務める「脅威インテリジェンスコース」開講を予定しています。

こちらのコースでは1年間を通して、脅威インテリジェンスの収集・分析・活用の方法をハンズオン形式で実践的に学んでいくコースで、セキュリティアナリストに必要な知識やスキルを身につけることができます。

詳細な開講情報などはお問い合わせをお願いします!

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

セキュリティエヴァンジェリスト「面和毅」に聞いてみた「脅威インテリジェンスに関するQ&A」

- Q脅威インテリジェンスって何に役に立つの?

- A

脅威の動向や自社が晒されている脅威を知ることにより「将来的に起こるかもしれないセキュリティ事故」に備えることが出来るため、セキュリティ事故を未然に防いだり被害を最小化することができます。

- Q「脅威インテリジェンス」ツールとかソフトウェアとかを入れれば、誰でも「インテリジェンス」の恩恵を受けられるの?

- A

いわゆるセキュリティベンダーやソフトウェアベンダーはそう言ってくる場合もあるでしょう。しかし現段階では、インテリジェンスを用いるユーザがそのツール・ソフトウェアを適切に設定したり、出てくるものを吟味してあげる必要があります。そういう意味で、「脅威インテリジェンス」を使いこなせる「エンジニア」を育てることが、このコースの目的でもあります。

- Q「脅威インテリジェンス」が勝手に判断して事故を防いでくれるの?

- A

「脅威インテリジェンス」はあくまでも「インテリジェンス」ですので、それを元に判断するのはあくまでも「人間」です。「戦略的インテリジェンス」「戦術的インテリジェンス」などは自動化は出来ない(補助はしても判断はしてはいけない)範疇になると思います。一方で、「技術的インテリジェンス」「運用インテリジェンス」に関しては、比較的自動化がしやすいと思いますのでAIが全てを判断して自動的に構成を変えて・・みたいなシステムも出てくると思います(セキュリティでは無いですが、トラフィックやコンテナのロードバランス等でAIが判断して構成変更すると言うシステムも既にありますので、現実的だと思います)。

この記事をお読みいただきありがとうございます。

情報セキュリティ教育の受講を検討されている方は、

ぜひ一度無料カウンセリングをご利用ください!