ここでは、ロシアが背後にいるとされている脅威アクターの「APT28 (BlueDelta, Fancy Bear, Forest Blizzard, Iron Twilight, Pawn Storm, Sednit, Sofacy, Strontium, TAG-75, Tsar Team, GTsSS)」について、2024年時点で判明していること等をまとめます。

- APT28(BlueDelta)について

- 米国司法省・FBIにより「Moobot」が破壊される

- ジョージア(グルジア)内務省 (MIA)及び国防省(MOD)を標的とした攻撃

- 2016年米国大統領選挙での民主党へのサイバー攻撃

- 2018年化学兵器禁止機関(OPCW)へのハッキング未遂事件

- 2023年にアドバイザリが出された、Ciscoの脆弱性を用いた攻撃

- 2022年4月〜2023年11月に掛けて行ったハッシュリレー攻撃とWinRAR脆弱性を悪用した攻撃

- イスラエル・ハマス戦争に関連した囮を使う、WinRAR脆弱性(CVE-2023-38831)を悪用したスピアフィッシング攻撃

- その他、APT28が使っている脆弱性

- まとめ

- 参考情報

APT28(BlueDelta)について

APT28(BlueDelta, Fancy Bear, Forest Blizzard, Iron Twilight, Pawn Storm, Sednit, Sofacy, Strontium, TAG-75, Tsar Team, GTsSS)は、ロシアが背後にいるとされている、高度なスキルを持つ脅威アクターです。英国国家サイバーセキュリティセンター (NCSC)・米国家安全保障局 (NSA)・米国サイバーセキュリティ・インフラストラクチャ・セキュリティ局 (CISA)・米国連邦捜査局 (FBI)が共同で出した勧告によると、APT28は「ロシア軍参謀本部情報総局(GRU)第85特別サービスセンター(GTsSS)軍事情報部隊26165」と推測されています。

FireEye(Mandiant)「APT28: AT THE CENTER OF THE STORM」及びFireEye(Mandiant)「APT28: A WINDOW INTO RUSSIA’S CYBER ESPIONAGE OPERATIONS?」によると、APT28の活動は2007年頃にまで遡れると考えられています。下図はAPT28が使用していたマルウェアをFireEyeが解析したものですが、2007年冬にコンパイルされたものが存在しています。ちなみにコンパイルされた時間も、モスクワの営業時間(モスクワ時間の08:00-18:00)に集中しています。

この様にマルウェア作成のフレームワークが2007年ごろから存在しているように見えることから、このグループは2007 年の初めから組織的な開発活動を行ってきたと思われます。

APT28は歴史的に防衛と地政学的問題に関する情報を収集してきました。 APT28のスパイ活動は主に米国、欧州、旧ソ連諸国の政府や軍、国防駐在官、報道機関、現ロシア政府に反対する反体制派や人物などの組織を標的にしてきています。これまでに、シリア紛争、NATOとウクライナの関係、欧州連合の難民・移民危機、2016年のオリンピック・パラリンピックのロシア選手のドーピングスキャンダル、ロシア国家支援によるハッキングに関する国民の告発、2016年の米国大統領選挙などがAPT28が行ってきたと思われる活動となります。

APT28のターゲット(おそらくロシア政府のターゲット)の多くは概ね一致しており、2014年前後は東ヨーロッパに興味を持っていた様です。コーカサス地方のジョージア(グルジア)政府、東ヨーロッパの政府と軍隊、特定の治安組織の3つが主なターゲットになっていました。

下記にAPT28の主な活動を挙げています。

- 2008年。ロシアのジョージア(グルジア)侵攻に伴うサイバー攻撃。APT28はジョージアの内務省と国防省に勤務する職員を標的にして、ジョージアの安全保障と政治に関する情報を収集しようとしていたと考えられます。

- 2010年には、トルコの国防武官専門組織「アンカラ武官隊(AMAC)」の連絡先情報リストを囮として使用していました。

- 2011年近辺。APT28 はグルジア語で書かれたルアーを使用したスピアフィッシング攻撃を行っており、おそらくグルジアの政府機関や国民をタ ーゲットにすることを目的としています。APT28はおそらくジョージアの安全保障と外交姿勢に関する情報を求めており、グルジア内務省(MIA)と国防省(MOD)を標的にしていました。

- 2012年にはヨーロッパ諸国で活動する駐在員に、英国将校および米国・カナダの武官リストを記載した囮文書を送っていました。

- 2013年後半、コーカサスの問題に取り組むジャーナリストを標的にしたスピアフィッシング攻撃を仕掛けました。「Reason Magazine(米国に拠点を置く雑誌)の中に存在しない部門「白人問題部門」のチーフコーディネーターから来た手紙」で、個人を寄稿者として歓迎するという「囮」を使用しました。囮の文書はバックグラウンドで、被害者のシステムにSOURFACEバックドアをインストールしていました。

- 2013年後半のインシデントでは、東ヨーロッパ外務省に配備されたFireEyeのデバイスがクライアントのネットワークでAPT28のマルウェアを検出しました。

- 2014年6月・9月に、ポーランド政府のWeb サイトとポーランドのエネルギー会社Power ExchangeのWebサイトに「Sofacy」 マルウェアを配信しました。

- 2014年8月には、ポーランド政府を対象とした攻撃で、ウクライナで撃墜されたマレーシア航空便をめぐる敵対行為に関するお取り文書を使用したスピアフィッシング攻撃を実施しました。

- 2014年9月〜2015年9月まで、キルギス外務省の権威DNS サーバーのDNS レコードを悪意を持って変更した後に、キルギス外務省と送受信するメールを傍受していたと考えられます(FireEyeの調査)。

- 2015年6月、ドイツ連邦議会のネットワークが侵害されました。連邦議会 (BfV) の長官によると、この攻撃はAPT28の可能性が高いとされています。

- 2015年7月、APT28は2つのドメイン (nato‑news.comとbbc‑news.org) を使用して Adobe Flashの脆弱性を悪用し、NATO・アフガニスタン外務省・パキスタン軍を標的にしました。

- 2016年4月〜5月、ドイツキリスト教民主同盟(Christlich-Demokratische Union Deutschlands: CDU)にフィッシング攻撃を仕掛けようとしている事がトレンドマイクロ社の分析により明らかになりました。

- 2016年9月、World Anti-Doping Agency (WADA: 反ドーピング機関)に対してAPT28がネットワークを侵害し、アスリートの医療データにアクセスしました。

- 2016年11月、欧州安保協力機構(OSCE)がAPT28による侵入を受けたことを認めました。

- 2016年米国大統領選挙に関連した、米国民主党のシステムへのサイバー攻撃「GRIZZLY STEPPE」の背後で活動していたと思われます。

- 2018年、ソールズベリー毒殺事件の後、化学兵器禁止機関(OPCW:化学兵器禁止条約に基づき、1997年に設立された国際機関)への攻撃を行いましたが未遂に終わりました。

- 2021年〜2023年4月、APT28がCiscoのメンテされていないルータにアクセスし、SNMPサブシステムのリモートコード実行脆弱性(CVE-2017-6742)を悪用してCiscoルータにマルウェアを導入していました。この際に標的としたのは、ヨーロッパに拠点を置く人々・米国政府機関・約250人のウクライナ人でした。こちらに関しては、2023年4月にCISAがアドバイザリを出しました。

- 2022年4月〜2023年11月にかけて、APT28が軍・政府・防衛産業・エネルギ・運輸部門にNTLMv2 ハッシュ リレー攻撃を実施していました。

- 2023年11月29日〜12月11日まで、ヨーロッパのさまざまな政府に対して認証情報フィッシング キャンペーンを行っていました。

- 2024年2月15日、米国司法省・FBIにより「Moobot」として知られるボットネットが破壊されました。

米国司法省・FBIにより「Moobot」が破壊される

順番が前後しますが、直近の動きとして出しておきます。米国司法省・FBIが「APT28(GRU26165)が管理するボットネット(Moobot)を破壊したというプレスリリースが入っています。

このプレスリリースによると、このボットネット「Moobot」はAPT28が直接作成したものではなく、既に犯罪で使われていたボットネットの様です。

米国司法長官は、「司法省は、米国およびウクライナを含む同盟国に対するロシア政府のサイバー攻撃を阻止する取り組みを加速している」と述べています。

ジョージア(グルジア)内務省 (MIA)及び国防省(MOD)を標的とした攻撃

MIAには、ジョージア(グルジア)国の治安活動・多国間機関への関与、政府の通信バックボーンに関する機密情報が保管されており、担当は下記となっています。

- 警察、国内治安、国境警備

- 防諜

- テロ対策

- 国際関係

- ジョージアの戦略施設の防衛と資産

- 「運用技術」戦略

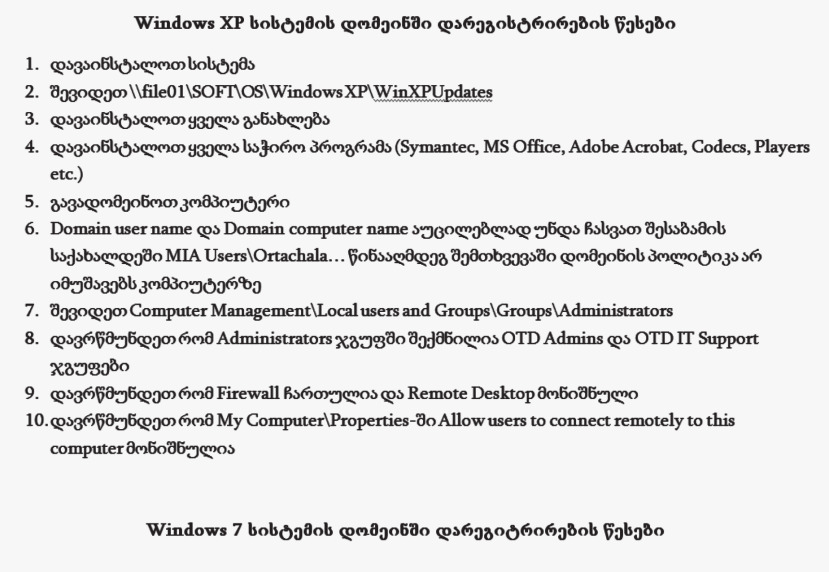

2011年頃、APT28はMIAを標的に少なくとも2回の攻撃を行いました。いずれもルアー(囮)を使ったスピアフィッシング攻撃になります。

- 「グルジアの運転免許証番号のリストを含むおとり文書を提示する武器化されたExcel ファイル」がマルウェアになっていました。このマルウェアが起動するとシステム偵察情報を含むファイルを送付していました。

- 下図の様な囮文書を使用していました。囮文書には、会社名として「MIA」、作成者として「Beka Nozadze」をリストするメタデータも含まれていました。

APT28はまた、ジョージア国防省(MOD)も標的にしていたと思われます。 APT28は、SOURFACEダウンローダー (マルウェアのダウンローダー) をインストールし、ジョージア国防省(MOD)と米国請負業者間の作業グループメンバーの誕生日リストを含む囮文書を使用しました。 米国請負業者は、防衛省(MOD)とジョージア軍に助言し、ジョージアの軍事訓練プログラムを開発していました。

2016年米国大統領選挙での民主党へのサイバー攻撃

こちらに関しては、APT29の記事に詳しい情報を記載しています。APT28もAPT29と同様にサイバー攻撃に関与していました。

2018年化学兵器禁止機関(OPCW)へのハッキング未遂事件

2018年10月4日、ピーター・ウィルソン駐オランダ英国大使はGRUによるOPCWへのハッキング未遂に関して声明を発表しました。この声明によるとソールズベリー毒殺事件の後

- 2018年3月、GRU はスピア フィッシング攻撃を通じて英国外務連邦省のコンピュータ システムを侵害しようとしました。

- 2018年4月、GRU侵入は英国国防科学技術研究所と化学兵器禁止機関の両方のコンピュータを標的とした攻撃を行いました。

- 2018年5月には、GRUハッカーがスイス連邦当局になりすましてOPCW職員、ひいてはOPCWコンピュータシステムを直接標的とするスピアフィッシングメールを送信しました。

2023年にアドバイザリが出された、Ciscoの脆弱性を用いた攻撃

2021年、APT28は世界中のCisco ルーターへのSNMPアクセスを偽装しました。標的となったのは、ヨーロッパの人々・米国政府機関・約250人のウクライナ人でした。この際に、APT28はCVE-2017-6742(Ciscoのリモートコード実行脆弱性)を悪用しています。

- CVE-2017-6742

- CVSS Base

- Score: 8.8 High

- Vector: CVSS:3.0/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- 認証されたリモートの攻撃者が特別に細工したSNMPパケットを送ることで、リモートからコードを実行することが出来る可能性があります。

- CVSS Base

この脆弱性は2017年6月29日にCiscoがパッチと共に公開したものでしたが、このパッチを未適用のユーザがAPT28に攻撃されていました。APT28は「Jaguar Tooth」と呼ばれるマルウェアを用いて攻撃を行っていた様です。以下、「Jaguar Tooth」のTTPになります。

| Tactic | ID | Technique | Procedure |

| Defense Evasion(防御回避) | T1556 | 認証プロセスの改変 | Jaguar Toothは、パスワードをチェックせずにTelnetおよび物理セッションでのアクセスを許可する2つの認証機能にパッチを適用します。 |

| T1601.001 | システムイメージの変更: システムイメージへのパッチ適用 | Jaguar Tooth は、メモリ内のシステムイメージにパッチを適用して、ユーザー認証のバイパスを有効にします。 | |

| Initial Access(初期アクセス) | T1190 | 外部公開されたアプリケーションへの攻撃 | Jaguar Tooth は、リモートコード実行とターゲットのOSへの書き込みアクセスを許可する SNMP エクスプロイトを介して展開されます。 |

| Exfiltration(窃盗) | T1048.003 | 代理プロトコルを介しての窃盗: 暗号化されていない非C2プロトコルを介しての窃盗 | Jaguar Toothは、収集したデバイス情報を TFTP 経由で抽出します。 |

| T1020 | 自動化された窃盗 | Jaguar Toothには、自動的に実行され、結果をTFTP 経由で抽出する Cisco IOS CLI および Tcl コマンドが含まれています。 | |

| Collection(収集) | T1119 | 自動化された収集 | Jaguar Toothには、自動的に実行され、結果をTFTP 経由で抽出する Cisco IOS CLIおよび Tcl コマンドが含まれています。 |

| T1602.002 | 設定レポジトリからのデータ:ネットワークデバイス設定のダンプ | Jaguar Toothは、Cisco IOS CLIコマンドを利用して、現在のデバイスの設定をダンプします。 | |

| Discovery(検出) | T1018 | リモートシステムの検出 | Jaguar Tooth は、Cisco IOS CLIコマンドを利用してリモートシステム検出を実行し、ARPおよび接続されたデバイスの情報を取得します。 |

| T1083 | ファイルとディレクトリの検出 | Jaguar Tooth は、Cisco IOS CLI コマンドを利用してローカルフラッシュファイルシステムを列挙します。 | |

| T1016 | システムネットワーク構成の検出 | Jaguar Tooth は、いくつかの Cisco IOS CLI コマンドを利用して、システムネットワーク構成を検出します。 | |

| T1082 | システム情報の検出 | Jaguar Tooth は、いくつかのCisco IOS CLIコマンドを利用して、インターフェイス情報やソフトウェアのバージョンなどのシステム情報を検出します。 |

IoC等詳しい情報は、GOV.UKの「Jaguar Tooth」を確認してください。

2022年4月〜2023年11月に掛けて行ったハッシュリレー攻撃とWinRAR脆弱性を悪用した攻撃

APT28は2022年4月〜2023年11月にかけて、ヨーロッパ/北アメリカ/南アメリカ/アジア/アフリカ/中東等を標的として、軍・政府・防衛産業・エネルギ・運輸部門にNTLMv2 ハッシュ リレー攻撃を実施していました。

- NTLMv2ハッシュリレー攻撃

- 攻撃者はNTLM(Windows環境で過去に使われていたプロトコル)でのサーバー・クライアント間のチャレンジレスポンスを盗み出し、本来のクライアントに代わって認証を取得します(中間者攻撃の一種)。

この際に悪用された脆弱性は、Outlookの脆弱性(CVE-2023-23397)になります。

- CVE-2023-23397

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- CVE-2023-23397 は、Microsoft Outlook の重大な特権昇格(Elevation of Priviledge: EoP)脆弱性です。脅威アクターは、細工したメール(制御するサーバー上のSMB(TCP 445) 共有へのUNCパスを含む拡張MAPIプロパティを含むメール)を送信する事によって攻撃が可能です。この攻撃では、メールの閲覧などのユーザーによる操作は必要ありません。攻撃者は、リモートのSMB サーバーへの接続を使用してユーザーの NTLM ネゴシエーションメッセージを送信し、更にこれを中継して、NTLM 認証をサポートする他のシステムに対する認証を行うことができます。

- CVSS

Microsoft社の「Guidance for investigating attacks using CVE-2023-23397」によると、APT28(Forest Blizzard, STRONTIUM)が、この脆弱性を悪用した攻撃を行っているとのことです。

| ターゲット | 地域 |

| 軍 | ヨーロッパ、南米 |

| 中央銀行 | 中東 |

| 市議会 | アジア、ヨーロッパ、中東、北米、アフリカ |

| 防衛産業 | ヨーロッパ、北アメリカ、南アメリカ |

| 航空宇宙産業 | ヨーロッパ |

| 電力当局 | ヨーロッパ、中東 |

| エネルギー部門 | ヨーロッパ |

| 知的財産権当局 | 中東 |

| 農業省 | ヨーロッパ、南米 |

| エネルギー省 | ヨーロッパ |

| 環境省 | ヨーロッパ |

| 財務省 | ヨーロッパ、南アメリカ |

| 外務省 | ヨーロッパ、中東、アジア |

| 内政部 | ヨーロッパ |

| 労働省 | ヨーロッパ、アジア |

| 国家安全保障省 | ヨーロッパ |

| 社会問題省 | ヨーロッパ、中東 |

| 運輸省 | ヨーロッパ |

| 議会 | ヨーロッパ |

| 郵便 | ヨーロッパ |

| 学校 | ヨーロッパ |

| 州政府 | 北米 |

イスラエル・ハマス戦争に関連した囮を使う、WinRAR脆弱性(CVE-2023-38831)を悪用したスピアフィッシング攻撃

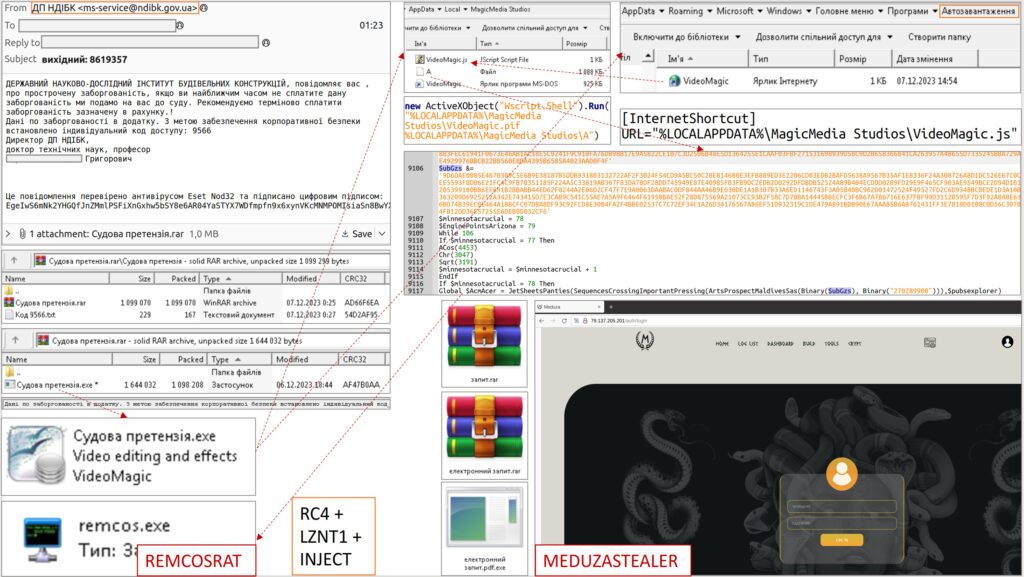

それに加えて、APT28は最近ではイスラエル・ハマス戦争に関連した文書を囮としたスピアフィッシング作戦の中でWinRARの脆弱性(CVE 2023-38831)も悪用しているとのことです。

- CVE 2023-38831

- CVSS

- Base Score: 7.8 High

- Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- RARLAB WinRAR 6.23 より前では、ユーザーが ZIPアーカイブ内の無害なファイルを表示しようとする事をトリガーとして、攻撃者が任意のコードを実行出来る可能性があります。 この問題は、ZIP アーカイブに無害なファイル (通常の .JPG ファイルなど) と無害なファイルと同じ名前のフォルダーが含まれている場合にフォルダーの内容(実際には実行可能なコンテンツが含まれている) が処理されるために発生します。

- CVSS

この動きをIBM X-Forceが調査した所、このWinRARの脆弱性を悪用して「HeadLace」というマルウェア(カスタムバックドア)を拡散している様です。

このキャンペーンの対象は

- ハンガリー、トゥルキエ、オーストラリア、ポーランド、ベルギー、ウクライナ、ドイツ、アゼルバイジャン、サウジアラビア、カザフスタン、イタリア、ラトビア、ルーマニア

等となっています。このキャンペーンでは、

- 国連・イスラエル銀行・米国議会調査局・欧州議会・ウクライナのシンクタンク・アゼルバイジャン/ベラルーシ政府間委員会に関連する文書

を活用した囮の文書が使用されています。

その他、APT28が使っている脆弱性

他にも、Microsoftの調査によるとAPT28がよく使っている脆弱性として

等があります。

まとめ

APT28も主に欧米諸国や東ヨーロッパを標的とした、ロシアが背後にいる諜報活動をメインとした脅威アクターです。今回活動を振り返ってみましたが、対ウクライナだけではなく、イスラエル・ハマス戦争あたりを囮にしたり、巧妙になると共に国際情勢にも積極的に関わっている脅威アクターになっています。今後、2024年11月の大統領選挙本番に向けて、更に活動が活発になる恐れがありますので、充分気をつけたいところです。

参考情報

- 米国司法省「 Justice Department Conducts Court-Authorized Disruption of Botnet Controlled by the Russian Federation’s Main Intelligence Directorate of the General Staff (GRU)」

- FireEye(Mandiant)「APT28: A WINDOW INTO RUSSIA’S CYBER ESPIONAGE OPERATIONS?」

- FireEye(Mandiant)「APT28: AT THE CENTER OF THE STORM」

- 日本経済新聞「反ドーピング機関にロシアのハッカー攻撃」

- CISA「 APT28 Exploits Known Vulnerability to Carry Out Reconnaissance and Deploy Malware on Cisco Routers」

- National Cyber Security Centre「Reckless campaign of cyber attacks by Russian military intelligence service exposed」

- CISA「Russian State-Sponsored and Criminal Cyber Threats to Critical Infrastructure」

- GOV.UK「Minister for Europe statement: attempted hacking of the OPCW by Russian military intelligence」

- BBC Japan「【元ロシア・スパイ】毒殺未遂事件の容疑者を公表 英政府」

- GOV.UK「Jaguar Tooth」

- The Hacker News「Russian APT28 Hackers Targeting High-Value Orgs with NTLM Relay Attacks」

- TrendMicro「Pawn Storm Uses Brute Force and Stealth Against High-Value Targets」

- Microsoft「Guidance for investigating attacks using CVE-2023-23397」

- Microsoft「MSRC Microsoft Outlook Elevation of Privilege Vulnerability」

- Microsoft「Microsoft Mitigates Outlook Elevation of Privilege Vulnerability」

- The Hacker News「Russian APT28 Hackers Targeting 13 Nations in Ongoing Cyber Espionage Campaign」

- CERT-UA「UAC-0050 ウクライナとポーランドに対する RemcosRAT/MeduzaStealer を使用した大規模サイバー攻撃 (CERT-UA#8218) :ウクライナ語」

- SecurityIntelligence(IBM)「ITG05 operations leverage Israel-Hamas conflict lures to deliver Headlace malware」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。