INC Ransomグループは2023年から活動を行なっており、2024年も年間を通して度々話題に上がっていたランサムウェアグループになります。Palo Altoの分析によるとLynxランサムウェアグループとしてリブランドしたのではないかと言う推測もされていますが、2025年1月現在では確定していません(Lynxランサムウェアグループに関しては別の記事で取り上げます)。

以下では、INC Ransomグループについて2025年現在でわかっていることをまとめます。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

INC Ransomグループ(別名INC Ransom gang, INC Ransomware Group)

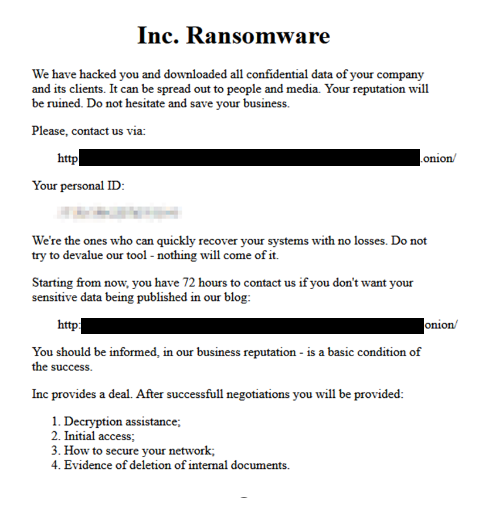

INC Ransomは2023年7月に初めて観測されたランサムウェアグループです。いわゆる二重脅迫型を行なっており、被害者の「評判を守る」という名目で身代金を支払うよう圧力をかけています。WindowsとLinuxの両方を標的に攻撃を行なっていました。

トレンドマイクロによると、情報のリークサイトには2種類あり

- ログイン認証(グループが被害者に提供するもの)が必要なもので、その後の被害者との会話に使用されるもの。

- 漏洩したデータを含む公開サイト

となります。

攻撃対象等

INC Ransomは主に医療分野を中心に幅広い分野を標的にしており、下記のような病院・ヘルスケア関係が攻撃対象となっています。

- ダンフリース・アンド・ガロウェイの国民保健サービス(2024年2月)

- 米国のマクラーレンヘルスケア病院(2024年8月)

- UKのアルダー・ヘイ・チルドレンズNHS財団(2024年11月)

INC Ransomの技術的分析

INC Ransomは、スピアフィッシング詐欺や脆弱性の悪用を通じてネットワークデバイスを標的としています。 2023年11月には、Netscaler ADC (Citrix ADC) /Netscaler Gateway (Citrix Gateway)の脆弱性(CVE-2023-3519) を悪用して被害者のシステムへの最初のアクセスを取得しています。

使用する脆弱性

- CVE-2023-3519

- CVSS

- Base Score: 9.8 CVSS Vector:

- CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 非認証のリモートコード実行の脆弱性

- 前提:アプライアンスは、ゲートウェイ (VPN 仮想サーバー、ICA プロキシ、CVPN、RDP プロキシ) または AAA 仮想サーバーとして構成する必要があります。

- CVSS

なお、上記脆弱性に関してはCISA: 「Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells」にて、悪用された場合の検知方法を公開しています。

INC RansomのTTP

以下はTrendMicro社の情報をもとに表にまとめたINC RansomのTTPになります。

| Tactics | 詳細 |

| 初期アクセス | INC Ransomは、通常、初期アクセス ブローカーを通じて入手した有効なアカウント認証情報を使用します。 |

| このグループは、初期の攻撃ではフィッシングを通じて被害者を狙うこともあります。 | |

| 2023 年 11 月には、Citrix NetScaler の脆弱性 CVE-2023-3519 を悪用した攻撃が行われ、被害者のネットワーク デバイスへの初期アクセスが取得されたことが確認されています。 | |

| 防御回避 | INC Ransomは、検出を回避するためにHackTool.ProcTerminatorとProcessHacker を使用します。 |

| 被害者のシステムで実行中のプロセス(トレンドマイクロ関連のプロセスとサービス)を終了しています。 | |

| 資格情報アクセス | Veeam Backup および Replications Manager からツールを用いて資格情報をダンプしています。 |

| 発見 | INC Ransomは、NetScan と Advance IP スキャナーを使用して、後で横方向の移動に使用できるネットワーク情報を収集します。 |

| メモ帳、ワードパッド、ペイントなどの正規のツールを使用してファイルを表示することも確認されています。 | |

| Mimikatz や AdvanceIPScanner などの横方向の移動のためのオープン ディレクトリ ツールもダウンロードします。 | |

| 水平移動 | PSexec、AnyDesk、TightVNC を使用して被害者のシステムを移動します。 |

| インパクト | ランサムウェアは7-Zip を使用してデータをアーカイブし、MegaSync を使用してデータを流出させます。 |

| INC Ransomはファイル暗号化に AES アルゴリズムを使用し、2 つの暗号化モードがあります。高速暗号化では 1,000,000 バイトの固定値で暗号化し、データの大きいバイトをスキップします。一方、中程度の暗号化では 1,000,000 バイトの固定値で暗号化し、情報の小さいバイトをスキップします。 |

INC Ransomのソースコード売却

INC Ransomのソースコードは、2024年3月にはダークウェブ上で出回っていた模様です。

Lynxランサムウェアグループへのリブランド(可能性)

INC RansomとLynxランサムウェアグループに関係があるのではないかという推測もされています。

現在のところ

- リブランディング(PaloAltoの推測)

- 流出したソースコードを購入した組織(TrendMicroの推測)

という二つの類推が流れていますが、2025/01/02時点では確定していません。

以下はPaloAltoの分析でわかった、Lynxランサムウェアグループのロゴになります。

また、Palo Altoの記事ではINC RansomグループとLynxランサムウェアグループの変遷がグラフになってまとまっています。

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2026年4月生募集中)

- ホワイトハッカー育成コース(2026年2月生募集中)

- 脅威インテリジェンス育成コース(受講生随時募集中)

参考情報

- bleepingcomputer「McLaren hospitals disruption linked to INC ransomware attack

」 - InfoSecurityMagazine「INC Ransom Claims Cyber-Attack on UK Children’s Hospital

」 - BitDefender「No guarantees of payday for ransomware gang that claims to have hacked children’s hospital」

- TrendMicro: 「Ransomware Spotlight : Inc」

- CheckPoint:「Inc. Ransom Group – Detection and Prevention 」

- SentinelOne: 「Inc. Ransom」

- JapanSecuritySummitUpdate: 「最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第12回(2023年7月まとめ) 」

- CISA: 「Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells」

- DailyDarkweb:「Source Code Sale, A threat Actor Offers INC Ransom Source Code for Sale at $300,000 」

- Unit42: 「Lynx Ransomware: A Rebranding of INC Ransomware」