セキュリティエバンジェリスト「面和毅」講師に、KADOKAWAへの攻撃が噂されている「BlackSuit ランサムウェアグループ」について、2024/07月現在で判明している情報をまとめてみます。

BlackSuitランサムウェアグループに関しては、米国保健福祉省(HC3)がTTPやIoCと共にまとめていますので、そちらをメインに参照し、まとめています。

セキュリティエバンジェリストの面和毅さんに、セキュリティアナリストの仕事についてインタビューをしてみました。

BlackSuit ランサムウェアグループ(別名BlackSuit, Black Suit, BlackSuit Virus)とは

BlackSuitランサムウェアグループ(別名BlackSuit, Black Suit, BlackSuit Virus)ですが、わかっている範囲では2023年の5月から観測されているランサムウェアグループです(SentinelOneの記事によると4月にも活動があったとの事ですが、そちらの情報源を見つける事ができませんでした)。所謂、二重脅迫型ランサムウェアグループで、データを盗み出した後に被害者のシステムを暗号化し、窃取したデータを用いて脅迫をかけてきます。

BlackSuitランサムウェアグループですが、その手口やペイロードなどの類似性から、Royalランサムウェアグループとの関連性が指摘されています。Royalランサムウェアグループは、元々ロシア系のContiランサムウェアグループが解散した後にリブランディングしたものとも噂されているため、BlackSuitもおそらくロシア系の繋がりではないかと思われます。

また、HHSの資料によるとBlackSuitランサムウェアグループは現在のところアフィリエイトを持たないプライベートなランサムウェア活動として運営されており、Ransomware-as-a-Group (RaaS) とは見なされていません。Royal (またConti) とつながりがある可能性が高い事から、経験豊富なオペレータによる活動を行っていると考えられています。

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

主な被害組織

被害者の数が少ないため、BlackSuitランサムウェアグループが優先的に攻撃するターゲットを絞ることは困難です。これまでのところ、このグループは米国、カナダ、ブラジル、英国、ジャマイカ、日本をターゲットにしています。

2024/07/04現在で判明している主な被害組織は以下になります。標的となる業界は、医療、製造、ビジネステクノロジー、企業小売、政府部門など無差別であるようです。

- 「Tampa Bay 動物園」

- ジャマイカの金融サービス委員会(FSC)

- セントラルジョージアのヘンリー郡学校(HCS)

- 米国のHealthcare and Public Health (HPH) sector

- ブラジル政府(ポータル)

- Select Education Group(カリフォルニア州の単科大学)

- CDK Global(北米全土の約15,000の自動車販売店に管理システムサービスを提供する企業)

- KADOKAWA(BlackSuitが攻撃を主張)

BlackSuitによる被害時期一覧

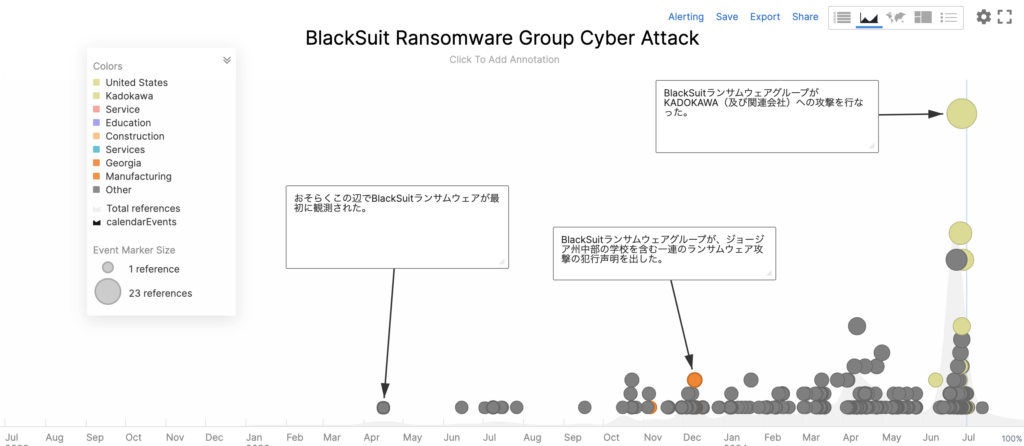

BlackSuitランサムウェアグループですが、先の様に2023年4月から行動が観測されています。以下、観測された時系列と(攻撃の場合には)判明している被害組織等をまとめています。

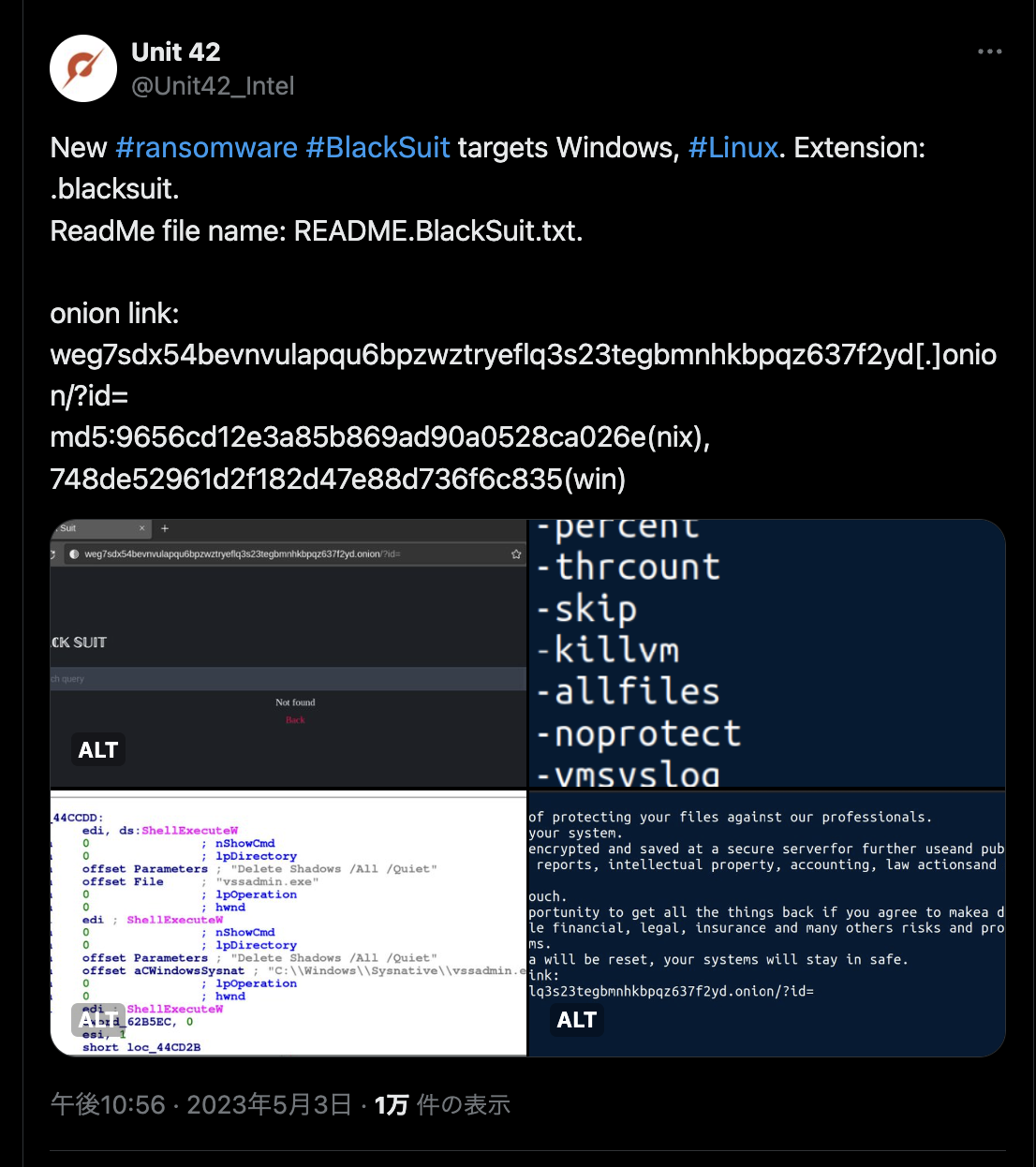

- 2023/05/03 Unit42がBlackSuitが新たに観測されたWindows/Linuxの両方を狙っているランサムウェアグループについてX(旧Twitter)で言及しました。拡張子が.blacksuitとなっており、脅迫に使用されるREADMEもREADME.BlackSuit.txtとなっていたため、ここで「BlackSuit」と呼ばれる様になりました。

- 2023/05/31 TrendMicroがBlackSuitとRoyalの類似点の調査レポートを公開しました(後述)。

- 2023/07/05 BlackSuitランサムウェアグループが「Tampa Bay 動物園」を攻撃したと主張しました。

- 2023/09/14 BlackSuitランサムウェアグループがジャマイカの金融サービス委員会(FSC)を攻撃した事が確認された旨の発表がFSCから行われました。さらにBlackSuitはダークウェブにFSCのファイルの一部を公開しました。これには、調査ファイル、FSCの内部通信、一般保険会社および生命保険会社の年次報告書、証券ディーラーの買戻し契約、履歴書、FSCスタッフの誕生日、その他の情報が含まれていたとの事です。

- 2023/10(日付け不明) BlackSuitランサムウェアグループが米国のHealthcare and Public Health (HPH) sectorを攻撃しました。被害者は 48 州の 1,000 近くの病院や医療システムに医療スキャンや放射線サービスを提供しているため、このランサムウェア攻撃は重大なものでした。

- 2023/10/20 BlackSuitランサムウェアグループがブラジル政府のポータルを攻撃しました。

- 2023/11/13 BlackSuitランサムウェアグループがジョージア州中部のヘンリー郡学校(HCS)への攻撃を主張しました。このシステムは小学校、中学校、高校を含む50以上の学校を網羅し、42,000人以上の学生、4,000人の教員、2,500人以上の教師にサービスを提供しています。「henry.k12.ga.us.zip」というラベルの付いた135GBのZIPファイルへのリンクも提供していました。

- 2023/11/17 BlackSuitランサムウェアグループがSelect Education Group(カリフォルニア州の単科大学)を被害者リストに加えたとの観測がFalconにより報告されました。

- 2024/06/19 BlackSuitランサムウェアグループが北米全土の約15,000の自動車販売店にサービスを提供するCDK Globalを攻撃しました。

- 2024/06/27 BlackSuitランサムウェアグループがKADOKAWAなどへの攻撃を主張しました。

下記はBlackSuitランサムウェアによるサイバー攻撃及びその攻撃ニュースに関するリファレンスの状況をRecordedFutureでグラフ化したものとなります。

BlackSuitランサムウェアグループとRoyalランサムウェアグループの関係性

2023/05/31に、TrendMicroがBlackSuitとRoyalの類似点の調査レポートを公開しています。

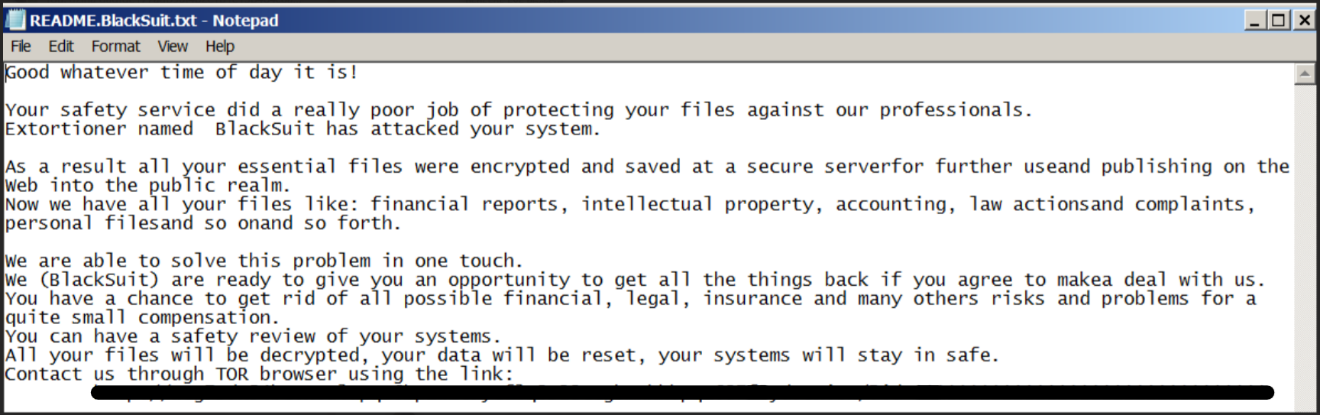

- こちらがREADME.BlackSuit.txtになります(TrendMicro社の記事より画像引用)

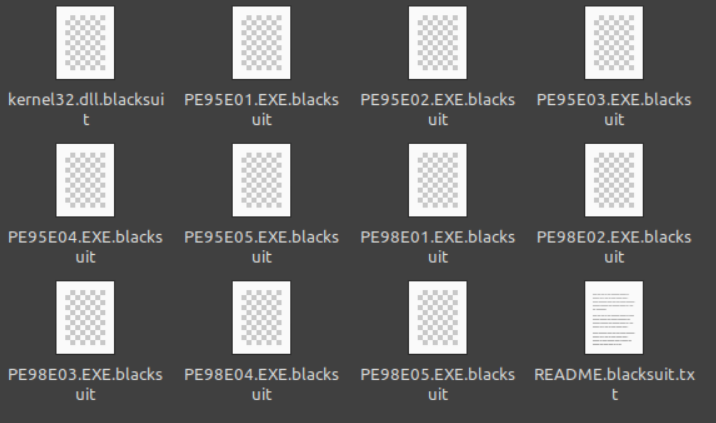

- 暗号化されると拡張子が「blacksuit」になります(同TrendMicro社の記事より画像引用)

- BlackSuitのVMWare ESXi(x64)を対象としたチェックでは、98%以上の類似性が見られました。

- BlackSuitは、Royalが使用しているものと同様のコマンドライン引数+アルファを採用していました。

- 以上の類似性から、TrendMicro社は、BlackSuitはおそらく以下のどれかなのではないかと推定しています。

- Royalと同じ作成者が作成した新しいバージョン

- コードを流用した模倣者

- Royalの関連グループによる変更

BlackSuitとRoyalの類似性については多くの箇所で言及されており、CISA+FBI「StopRansomware: Royal Ransomware」でもRoyalのリブランディングの可能性として言及されています。

IoC/TTP

HHSの資料に、各セキュリティベンダー(Cyble, AlienVault, TrendMicro)が出しているIoCとMITRE ATT&CK TTPがまとまっています。

MITRE ATT&CK TTP

| Tactic | Technique ID | Technique Name |

| Execution | T1204 T1059 | User Execution Command and Scripting Interpreter |

| Discovery | T1057 T1082 T1083 | Process Discovery System Information Discovery File and Directory Discovery |

| Impact | T1486 T1490 | Data Encrypted for Impact Inhibit System Recovery |

IoC

IoCはHHSの資料をご確認ください。

ReliaQuest社の観測

ReliaQuest社がKerberoasting、データ流出、および仮想マシンからのランサムウェアの展開にPsExecを活用するBlackSuitを特定したとの事で調査報告を出しています。ReliaQuest社は彼らの顧客で以下のような一連の動きを観測しました。

- 初期アクセス

- 有効なアカウントを通じて顧客の環境へのVPNアクセスを取得しました。資格情報はブルートフォース攻撃か、すでに出回っているパスワードダンプのようなものから取得された可能性が高いです。

- ファイアウォールは、災害復旧サイトの非プライマリVPNゲートウェイであり、MFAまたは証明書が必要になるするように構成されていませんでした。

- 水平移動(Lateral Movement)

- リモート管理ツールであるPsExecを使用して、いくつかのWindowsワークステーションを横方向に移動しました。

- 組織にはEDR等のツールが不足していたため横方向の動きを追跡することは困難でした

- 資格情報アクセス

- Kerberoasting攻撃(攻撃者がActive Directoryアカウントの認証情報を取得し、その認証情報を利用してデータを盗む手法)を用いて20人以上のユーザーを危険にさらしました。

- 攻撃者は、弱いアカウントパスワードと組み合わせて弱い暗号化サポート(特にRC4)を利用して、Kerberoastingを使用していました。

- データ流出

- 監視されていないWindowsサーバーが外部IPアドレスへのFTP接続を開始し、次の6時間で100GB以上のデータを送信していました。

- 影響

- 流出から約6時間後、脅威アクターはVirtualBoxをインストールしてWindows仮想マシン(VM)をセットアップしました。彼らは、エンドポイントのセキュリティツールからランサムウェアの展開を隠すためにVMを使用した可能性があります。

結論

過去の例を見る限り、BlackSuitランサムウェアグループは他のランサムウェアグループと同じく攻撃相手は(当然、欠陥をついてきますが)無作為に選んでいる節があります。また、業界も幅広いターゲットを標的にしていますので、仮にKADOKAWAへの攻撃がBlackSuitによるものだったとしても、特に主義主張などから彼らを狙って攻撃を行なったわけではないのではないかと推測されます(ただし、これも推測でしかないという点は補足しておきます)。

BlackSuitに対して我々に出来る対応というと、HHSの資料にも下記の様にありますが、一般的なランサムウェアグループに対する対応策という形に加えて前述のIoCで脅威ハンティングを行うぐらいではないかと思われます。

- 資産とデータのインベントリを作成する

- 承認されたデバイスとソフトウェアを識別する

- イベントとインシデントのログの監査を実施する

- ハードウェアとソフトウェアの構成を管理する

- 必要な場合にのみ管理者権限とアクセスを許可する

- ネットワーク ポート、プロトコル、およびサービスを監視する

- 承認されたソフトウェア アプリケーションのホワイトリストを作成する

- データ保護、バックアップ、およびリカバリの対策を実装する

- 多要素認証 (MFA) を有効にする

- すべてのシステム レイヤーに最新のセキュリティ ソリューションを展開する

- 攻撃の早期兆候に常に注意を払う

実践的セキュリティスクール「セキュ塾」で、この記事の執筆者でもあり「OSINT実践ガイド」の著者でもある「面和毅」が主講師を務める「脅威インテリジェンス育成コース」の11月2日より開講中!こちらの講座はいつからでも受講を開始できる講座になっておりますので、ぜひチェックしてみてください!

参考情報

- HC3: Analyst Note 「BlackSuit Ransomware」

- SentinelOne:「BlackSuit Ransomware: In-Depth Analysis, Detection, and Mitigation」

- TrendMicro: 「Investigating BlackSuit Ransomware’s Similarities to Royal」

- X(旧Twitter): Unit42のツイート

- X(旧Twitter): Falconのツイート

- TripWire: 「BlackSuit ransomware – what you need to know」

- TheRecord:「Tampa Bay zoo targeted in cyberattack by apparent offshoot of Royal ransomware 」

- Cybernews: 「Georgia county school district claimed by BlackSuit ransom gang」

- JamaicaObserver: FSC Leak

- CISA+FBI「StopRansomware: Royal Ransomware」

- TheCyberExpress: 「BlackSuit Ransomware Targets Brazil’s Government Portal」

- ReliaQuest: 「BlackSuit Attack Analysis」

- Rapid7:「Kerberoasting攻撃」

- QUARTZ:「Some car dealers are back online after massive dealership cyberattacks」