2023年は2022年に引き続き、ランサムウェアグループ・恐喝グループ(Extortion Group)の活動が目立った年でした。ここでは、2023年によく話題に上がったランサムウェアグループTop10を紹介します。それぞれのグループについては個別の記事で紹介していきたいと思います。

2023年ランサムウェアグループ・恐喝グループ Top10

2023年に話題に上がったランサムウェアグループ・恐喝グループのTop10を紹介します。実際にはもっと多くのグループが話題に上がっていますが、ここでは独断と偏見で「話題に上がった別」で順位を付けさせて頂きます。

- LockBit

- ALPHV/BlackCat

- Cl0p/FancyCat

- Play

- Akira

- BlackBasta

- Royal

- BianLian

- Medusa

- Rhysida

(前提知識): 二重脅迫型ランサムウェア(double extortion ransomware)

2022年頃から、Conti, LockBitに代表される、いわゆる「二重脅迫型ランサムウェア(double extortion ransomware)が目立つようになってきました。

これは、まずデータ侵害を行って標的のデータを窃取しておき、それから従来のランサムウェアの様にデータを暗号化して

- 「復号化に対する身代金」を要求する

- 「身代金支払いが遅れた場合にはデータを漏洩させる」と脅迫する

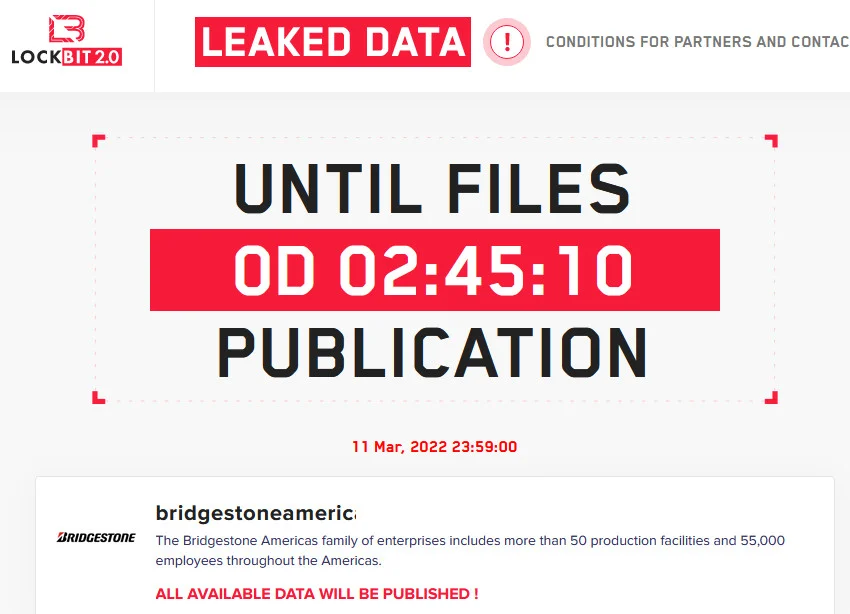

というものになります。例えばLockBit2.0では下記のような声明文が独自のサイトに掲載され、その後タイマーのカウントダウンが始まっていき、標的に対してプレッシャーを掛けていきます。

(前提知識): RansomOpsについて

昨今のランサムウェアグループは、RansomOps(包括的なランサムウェアオペレーション)として組織化・分業化がされています。下記のようにそれぞれ役割ごとに分業化が行われており、その意味ではまさしくギャングの様に組織化されています。

- 初期アクセスブローカー(IAB)

- 被害者ネットワークに侵入し接続を確保

- 脆弱な要素を調査して標的ネットワークをハッキングする

- その後、入手したアクセス権を他の脅威アクターに販売

- RaaS(Ransomware-as-a-Service)プロバイダー

- 実際のランサムウェアのコードを提供

- その他のリソース(支払い方法やインフラ等)を攻撃者と被害者の両方に提供

- ランサムウェアアフィリエイト(実際の攻撃者)

- RaaSプロバイダーと契約

- 標的となる組織を選定

- 実際のランサムウェア攻撃を行う

- 暗号通貨取引所

- 攻撃者がマネーロンダリングする場所

この様に分業化・専門化がなされているため、例えば2023年9月にGroup-IBのレポートが出ていた様に複数のランサムウェア(Quantum、Nokoyawa、BlackCat/ALPHV、Clop、Royal、Cactus、Playランサムウェア)を使い分ける「ShadowSyndicate」と呼ばれるアフィリエイト等も出ています。

LockBit

LockBitに関しては有名ですので、皆様既にご存知だと思います。

LockBit ランサムウェアグループは2019年に出現し、それ以来重大な脅威をもたらしている脅威アクターです。LockBitは、RaaS (Ransomware-as-a-Service)モデルで広く知られており、二重脅迫を専門としています。

2022 年、LockBit は世界中で最も多く導入されたランサムウェアの亜種であり、2023 年も引き続き蔓延しています。Fortinet, log4j2, VMWare, Microsoft RDP脆弱性等、多様な脆弱性を悪用します。米国CISA(サイバーセキュリティ・社会基盤安全保障庁)とFBIが注意喚起のために行っている「#StopRansomware」でも、LockBitに関する情報が公開されています。

ALPHV/BlackCat

ALPHV(別名:BlackCat)はロシア語圏のRaaS型のランサムウェアグループです。2021年に活動が観測されました。公になっていない手法と高度な恐喝の手口を用いており、急速に頭角を現してきました。

このグループは被害組織のファイルを窃取した後にシステム内のファイルを暗号化し、いわゆる二重脅迫型ランサムウェアの手法を用いて、「期間内に身代金を支払わなければデータをリークする」として脅迫を行います。更に「DDoSを掛ける」「攻撃を受けたことを第三者に暴露する」等の追い打ちを掛けて身代金を支払わせる三重脅迫なども用いています。

彼らはそのアフィリエイトも含め、元々は米国国内の被害者を重点的にターゲットにしてきました。しかし時間の経過につれて被害対象は広がり、最近では世界中のさまざまな業界や業種をターゲットにしている様子が観測されています。

ALPHV/BlackCatに関する詳しい情報は、こちらの「米国司法省がALPHV/BlackCat Ransomwareグループ撲滅キャンペーン」を参考にしてください。

Cl0p

Cl0p(FANCYCAT) ランサムウェアグループは2019年2月に出現し、それ以来重大な脅威をもたらしている脅威アクターです。Clo0pランサムウェアグループは、そのRaaS (Ransomware-as-a-Service)モデルで広く知られており、二重恐喝を専門としています。最近では恐喝用のリークサイトにtorrentを使っています。主に

- Ransomware-as-a-Service (RaaS)

- 初期アクセス ブローカー

として活動し、侵害されたネットワークへのアクセス販売も行っています。

最近ではさまざまなファイル転送プログラムのゼロデイ脆弱性を大量に悪用したことで有名になっています。2023年1月下旬には、GoAnywhere MFT の脆弱性(CVE-2023-0669)を利用して、130の組織にデータ侵害を行っています。また、2023年6月に大規模な被害をもたらした「MOVEitの脆弱性を用いた攻撃」でも知られています。例えばSony傘下のSony Interactive EntertainmentやE&Y、PwC等が攻撃の被害に遭っています。

Play

Playランサムウェアグループ(別名:PlayCrypt)は、2022年に出現した二重恐喝型ランサムウェアグループになります。

2022年6月以来、Playランサムウェア グループは、北米、南米、ヨーロッパと世界の各国のインフラに影響を与えています。FBIの発表によると、2023年10月の時点でPlayランサムウェア攻撃者によって影響を受けたエンティティは約300との事です。

Playランサムウェアグループによる攻撃は、2022年のドイツのH-Hotelチェーンや、2023年のA10Networks などになります。CISAでもStopRansomwareによって注意喚起を行っています。

Akira

Akiraランサムウェアグループは、2023年3月に発見された二重脅迫型のランサムウェアグループになります。過去に解散したグループ「Conti」と共通点が多く、Contiの元アフィリエイトが立ち上げたグループの可能性を示唆されています。

Akiraランサムウェアグループによる攻撃は、2023年のスタンフォード大学への攻撃や、日産オーストラリアへの攻撃等になります。日産オーストラリアのデータ侵害では、従業員の個人情報や機密保持契約 (NDA)/プロジェクト/クライアント/パートナーに関する情報を含む100GBのデータを盗んだと主張しています。

BlackBasta

BlackBastaは、2022年初頭から活動が観測されているランサムウェアグループになります。二重脅迫型の手法で、今までにBitCoinで1億700万ドルを標的から得ているとされています。Black Bastaは法律、金融、専門サービス、食品飲料など、幅広い業界をターゲットにしています。この被害状況がConti ランサムウェアグループの被害状況とよく似ており、2つのグループ間の関連性が示唆されています。

また、BlackBastaは資金洗浄の為にGarantex暗号取引所を利用していることでも知られています。

Royal

Royalランサムウェアグループは2022年9月から活発に活動している脅威アクターで、二重脅迫型のランサムウェアグループです。Contiランサムウェアグループの元メンバーが関わっていると考えられています。Royalグループの背後にいるメンバーのなかには、Contiの前身となるRyuk(2018年に発見)の開発に加わっていたメンバーもおり、ランサムウェアグループとして長年の経験を持っているため、すでに世界中の数多くの組織が攻撃の対象となっています。

2023年では5月頃に活発に活動をしており

- ダラス市

- モリス・ホスピタル & ヘルスケア・センター

- サザン・ウェスト・バージニア・コミュニティ・アンド・テクニカル大学

等が被害にあっています。

BianLian

BianLianランサムウェアグループは、2022年6月頃から活動を続けており、米国の複数の重要インフラ部門や、オーストラリアの重要インフラを標的にしています。当初は二重脅迫型モデルを採用していましたが、2023年1月頃から窃取ベースの恐喝に移行しました。

BianLianランサムウェアグループによる攻撃は、エア・カナダへの攻撃やセーブ・ザ・チルドレン・インターナショナルへの攻撃等があります。エア・カナダへの侵害では、210GBの機密データが盗まれたとされ、セーブ・ザ・チルドレン・インターナショナルの攻撃では、6.8TBのデータが流出したとされています。

Medusa

Medusaランサムウェアグループは2021年6月に観測され、セキュリティ専門家の注目を集めている脅威アクターです。これもRaaS (Ransomware-as-a-Service)モデルで広く知られており、二重脅迫型のグループとなります。

Medusaは、Medusa Blogを通じて被害者を発表して二重脅迫を行い、連絡先情報としてメールとテレグラムを併用しています。被害者のお知らせをクリックすると、カウントダウンタイマーが開く様になっています。

Medusaは攻撃の大部分が北米とヨーロッパに集中しており、その標的もランダムではなく、2023年のミネアポリス学区をターゲットにしたように、教育機関に集中して国際社会への波紋を確実にもたらすような戦略が取られています。

著名なMedusaによる攻撃は、以下になります。

- 北米・ミネアポリス学区(2023年)

- US Campbell County Schools (2023年)

- TOYOTA Finance Service(2023年)

Rhysida

Rhysidaランサムウェアグループは、2023年5月から活動を続けており、これもRaaS (Ransomware-as-a-Service)モデルで広く知られている、二重脅迫型のグループとなります。

Rhysidaランサムウェアグループは、教育/医療/製造/情報技術/政府関連部門等幅広い業界を標的としています。最近の注目すべき攻撃には、大英図書館、インソムニアック ゲーム(マーベル スパイダーマン シリーズの開発会社)、ヨルダンのアブダリ病院などがあります。

Rhysidaランサムウェア グループは悪名高いVice Society (DEV-0832) との関連性が示唆されており、リブランドである可能性があります。

参考情報

- #StopRansomware: LockBit 3.0

- Clopランサムウェア、 GoAnywhereのゼロデイを使い130組織を侵害したと主張(CVE-2023-0669)

- CyberTrust: 2023年9〜10月の脅威動向と代表的な攻撃(後編)

- StopRansomware: Play Ransomware

- Play ransomware claims attack on German hotel chain H-Hotels

- A10 Networks confirms data breach after Play ransomware attack

- Ransomware group threatens to leak Stanford police data

- Nissan Australia cyberattack claimed by Akira ransomware gang

- 脅威の評価: Royalランサムウェア

- Black Basta Extortion Group Racks Up $107 Million in Ransom Payments

- #StopRansomware: BianLian Ransomware Group

- BianLian extortion group claims recent Air Canada breach

- SAVE THE CHILDREN CONFIRMS IT WAS HIT BY CYBER ATTACK

- Dark Web Profile: Medusa Ransomware (MedusaLocker)

- Dark Web Profile: Medusa Ransomware (MedusaLocker)

- #StopRansomware: Rhysida Ransomware

- November 2023: Regions and Industries at Risk

- Ransomware Attack Affected Spider-Man 2 Developer Insomniac Games

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。