概要

司法省が12/20に、ALPHV/Blackcat ランサムウェア グループの撲滅運動キャンペーンを発表しました(米国司法省のプレスリリースはこちら)。

プレスリリースでは「ランサムウェアグループBlackCatを阻止するにあたって、司法省は再びハッカーをハッキングした」と述べており、被害が世界規模であるため、複数の外国法執行機関が並行して捜査しており、同時にFBIがシステムを復元する復号化ツールを開発したとの事です。

『Blackcat ランサムウェアの被害者は、地域の FBI 現地事務所 ( https://www.fbi.gov/contact-us/field-offices ) に連絡して詳細情報を入手し、利用可能な支援を確認することを強くお勧めします』とも発表されており、大規模な撲滅運動に乗り出すようです。

実際にBlackCat(ALPHV)ランサムウェアグループのサイトが先週閉鎖された様ですが、すぐに復活した様です(データは削除されていた模様)。NoEscapeアフィリエイトも同様の「手入れ」があった様です。

画像はFBIにより差し押さえられたALPHV/BlackCatのリークサイト。BleepingComputerの記事より引用

https://www.bleepingcomputer.com/news/security/how-the-fbi-seized-blackcat-alphv-ransomwares-servers/

ALPHV/BlackCatとは

ALPHV(別名:BlackCat)はロシア語圏のRaaS型のランサムウェアグループです。2021年に活動が観測されました。公になっていない手法と高度な恐喝の手口を用いており、急速に頭角を現してきました。

グループは被害組織のファイルを窃取した後にシステム内のファイルを暗号化し、いわゆる二重脅迫型ランサムウェアの手法を用いて、「期間内に身代金を支払わなければデータをリークする」として脅迫を行います。更に「DDoSを掛ける」「攻撃を受けたことを第三者に暴露する」等の追い打ちを掛けて身代金を支払わせる三重脅迫なども用いています。

グループはそのアフィリエイトも含め、元々は米国国内の被害者を重点的にターゲットにしてきました。しかし時間の経過につれて被害対象は広がり、最近では世界中のさまざまな業界や業種をターゲットにしている様子が観測されています。

2022年3月時点では、世界で少なくとも60の組織が被害に遭ったことから、2022年4月にはFBIが「BlackCat/ALPHV Ransomware Indicators of Compromise」としてIoCを公開し、注意喚起を行っています。2023年9月の時点では、ALPHV/Blackcatは1,000を超える組織に侵入し、身代金として3億ドル近くを受け取っているとの事から、再度の注意喚起が出ています。。

一方で、このマルウェア ファミリーは進化し続けており機能の拡充と難読化メカニズムを発展させていっている様です。そのため、2022年時点でのIoCは古い情報になっている可能性がありますので注意が必要です。

ALPHV/BlackCatによる被害事例

以下に、ALPHV/BlackCatによる代表的な被害事例を列挙します。

- 2022年7月にはバンダイナムコがALPHV/BlackCatによる攻撃を受けたという報告が出されています。(第一報(PDF))

- 2023年8月に攻撃を受けて情報がリークしたという報告が、セイコーグループからも報告されています。(第一報)(第二報)

- 2023年11月には日本航空電子(JAE)の米国子会社JAE Oregon, Inc.(米国オレゴン州)が被害を受けています。(第一報)(第二報)

画像はALPHVが日本航空電子を脅迫する為に作成されたサイト。Cybernews.comより引用

https://cybernews.com/news/major-japanese-defense-contractor-breached-by-alphv/

攻撃手法(TTP/IoC)など

一般的なBlackCat/ALPHVのTTP/IoCの説明になります。また、BlackCat/ALPHVは手口を次々と新しいものに更新しているため、以下の情報は古い情報も混じったものになります。

このグループの侵入方法は、窃取されたクレデンシャルを利用して被害組織のネットワークに侵入する手口を使っていたことが観測されています。

また、初期アクセスにはWindowsのZerologon や Veeamバックアップ製品の脆弱性(CVE-2023-27532)などを悪用しています。2023年4月には、BlackCatのアフィリエイト(構成員)がインターネット上に公開されているVeritas製バックアップソリューションVeritas Backup Execの脆弱性(CVE-2021-27876、CVE-2021-27877、CVE-2021-27878)を狙ってターゲットにアクセスしていることが検知されました。

以下は2023年12月19日にリリースされたFBIの情報です。

| Technique Title | ID | Use |

| 情報のフィッシング | T1598 | ALPHV/Blackcatアフィリエイトは、電話やSMSを使用して企業のITスタッフやヘルプデスクスタッフを装い、従業員からターゲットにアクセスするための資格情報を取得します。 |

| Technique Title | ID | Use |

| アカウントの侵害 | T1586 | ALPHV/Blackcatアフィリエイトは、侵害されたアカウントを使用して被害者のネットワークにアクセスします。 |

| Technique Title | ID | Use |

| Obtain Credentials from Passwords Stores | T1555 | ALPHV/Blackcatアフィリエイトは、ローカルネットワーク、削除されたサーバー、ドメインコントローラーからパスワードを取得します。 |

| Adversary-in-the- Middle | T1557 | ALPHV/Blackcatアフィリエイトは、オープンソースのEvilginx2フレームワークを使用して、ターゲットのMFA資格情報、ログイン資格情報、およびセッションCookieを取得します。 |

使用される脆弱性

ランサムウェアグループが初期アクセスなどを行う際には以下の様な脆弱性(CVE)が利用されます。

MS Windowsの脆弱性(Zerologon)

MS Exchange Serverの脆弱性

Veeamバックアップ製品の脆弱性

Veritas Backup Execの脆弱性

その他の動き

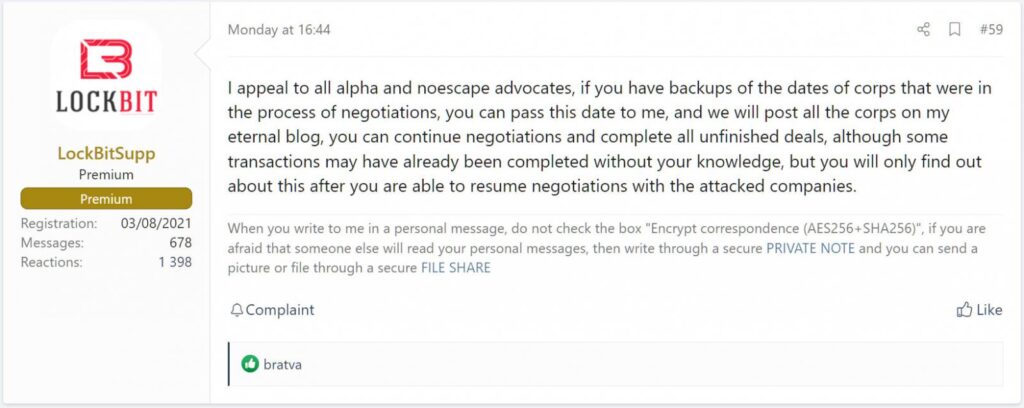

この司法省による取締を受けて、LockBitランサムウェアグループがBlackCat/NoEscapeから人材の引き抜きを行っている様です。このため、引き続き警戒が必要になります。

LockBitグループによるALPHV/NOESCAPグループに対するリクルーティングの募集(画像はBleepingComputer「LockBit ransomware now poaching BlackCat, NoEscape affiliates」より引用)

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-now-poaching-blackcat-noescape-affiliates/

まとめ

ALPHV/BlackCatグループは今回の撲滅キャンペーンで一定のダメージを受けると思われますが、LockBit等による引き取り先も出てきているため、今後もしばらくはALPHV/BlackCatによる攻撃は続くと思われます。

[参考URL等]

- 米国司法省のページ

- FBI/CISA: #StopRansomware: ALPHV Blackcat(PDF)

- Bleepingcomputer「How the FBI seized BlackCat (ALPHV) ransomware’s servers」

- TrendMicro

- 損保サイバーセキュリティ

- Malpedia

- Unit42(PaloAlto)

- FBI FLASH

- GIGAZINE「バンダイナムコHDのグループ会社がサイバー攻撃を受け顧客データが流出した可能性」

- SEIKOグループ

- BleepingComputer「LockBit ransomware now poaching BlackCat, NoEscape affiliates」

この記事があなたのお役に立てればうれしく思います。

最後までお読みいただき、ありがとうございます。