ここでは、Black Bastaランサムウェアグループについて、2024年3月段階で判明している事をまとめていきます。以下、U.S. Department of Health and Human Services Health Sector Cybersecurity Coordination Center (HC3):「HC3: Threat Profile: Black Basta」等の情報をメインにまとめています。

Black Basta ランサムウェアグループ

BlackBastaは、2022年初頭から活動が観測されているロシア語を話す人達が中心となっているランサムウェアグループになります。所謂二重脅迫型ランサムウェアとして知られており、ランサムウェアを実行するだけでなく企業の機密情報を盗み出し、企業が身代金を支払わない場合にその情報をサイバー犯罪市場に公開します。今までにBitCoinで1億700万ドルを標的から得ているとされています。

Black Bastaは法律、金融、専門サービス、食品飲料など、幅広い業界をターゲットにしています。この被害状況がContiランサムウェアグループの被害状況とよく似ており、活動開始から2週間で少なくとも20の企業を標的に脅迫出来た程熟練した手口だったこと、またロシア語話者のグループとなっていることなどからContiランサムウェアグループのリブランドではないかという指摘もされています。

また、BlackBastaは資金洗浄の為にGarantex暗号取引所を利用していることでも知られています。

直近のBlack Bastaランサムウェアグループによる攻撃ですが、1/24にAGC.COM(日本企業AGC: 旧旭硝子)が被害リストに加わった様ですが、特にレポートなどは上がっていない様です。

ScreenConnectの脆弱性(CVE-2024-1709)を悪用

Black Basta ランサムウェアグループですが、直近ではScreenConnectの脆弱性(CVE-2024-1709)を悪用した攻撃がTrend Micro社により観測されています。ScreenConnect(現在はConnectWise)は所謂リモートデスクトップ製品になります。

- CVE-2024-1709

- CVSS

- Base Score: 10

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- 認証バイパスの脆弱性

- CVSS

- CVE-2024-1708

- CVSS

- Base Score: 8.4

- Vector: CVSS:3.1/AV:N/AC:L/PR:H/UI:R/S:C/C:H/I:H/A:H

- パストラバーサルの脆弱性

- CVSS

この二つの脆弱性を悪用した攻撃チェインは、ざっくりと言うと、CVE-2024-1709を悪用して新規のアカウントを作成し、新規アカウントとCVE-2024-1708を悪用してWebシェルなどの不正なファイルをアップロードする格好です。トレンドマイクロ社のブログで図解で解説されていますので、目を通してみることをお勧めします。

ScreenConnectの脆弱性(CVE-2024-1709)を使用した場合のIoC

下記のリンクは、トレンドマイクロ社のブログで書かれている、Black BastaランサムウェアグループがScreenConnectの脆弱性(CVE-2024-1709)を使用した場合のIoCになります(リンク先はPDFです)。

Black Bastaランサムウェアグループが悪用するその他の脆弱性

Black Bastaランサムウェアグループは、その他にも下記のような脆弱性を悪用しています。

- Microsoft

- CVE-2022-30190

- CVSS Base Score

- 7.8 High

- CVSS Vector

- CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- 詳細

- Wordなどで、呼び出し側のアプリケーションからURLを使用してMSDTを呼び出す場合、リモートコード実行の脆弱性が存在します。攻撃者がこの脆弱性の悪用に成功すると、呼び出し側アプリケーションの権限で任意のコードを実行出来る可能性があります。その後、攻撃者は、ユーザーの権限で許可されているコンテキストで、プログラムのインストール、データの表示、変更、削除、または新しいアカウントの作成を行うことができます。

- CVSS Base Score

- CVE-2022-30190

- Zerologon脆弱性(CVE-2020-1472)

- PrintNightmare(CVE-2021-34527)

VMWare ESXiを標的としたBlack Bastaランサムウェアグループの攻撃

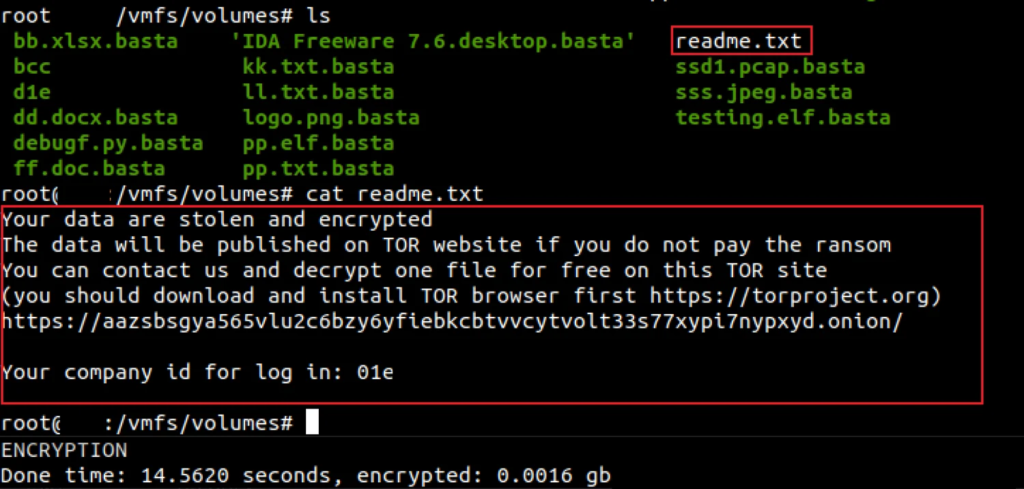

VMWare BlogにVMWare ESXiを標的としたランサムウェアグループの情報が出ていますが、Black Basta も載っています。このVMWare Blogによると、ESXi 仮想マシンのファイルが存在する /vmfs/volumes フォルダ内のすべてのファイルが、ストリーム暗号 ChaCha20 と RSA の組み合わせを使用して暗号化される様です。ちなみにVMWareによると、Black Basta は暗号化前に仮想マシンをシャットダウンしないため、ファイルが破損し、暗号化されたファイルを復号できなくなる可能性があるそうです。

また、uptycs「Cross-Platform Evolution: Black basta Ransomware Expands to Target ESXi Systems」によると、暗号化されたファイルは「.basta」の拡張子が付く様です。下図ではreadme.txtも表示されています。

その後、脅迫用のサイトが現れる様です。

VMWare ESXiを攻撃対象とした場合のIoC

以下は、VMWare「ESXi-Targeting Ransomware: The Threats That Are After Your Virtual Machines (Part 1)」に載っていた、VMWare ESXiを攻撃した場合のIoCとなります。

IOC:

0d6c3de5aebbbe85939d7588150edf7b7bdc712fceb6a83d79e65b6f79bfc2ef

また以下は、uptycs「Cross-Platform Evolution: Black basta Ransomware Expands to Target ESXi Systems」にあるIOCです。

https[:]//aazsbsgya565vlu2c6bzy6yfiebkcbtvvcytvolt33s77xypi7nypxyd[.]onion

緩和策

前出のHC3による勧告では、Black Bastaランサムウェアグループによる攻撃に対しては

- Black Bastaなどによる脅威もますます増えているため、医療機関は引き続き警戒し、ランサムウェア攻撃に対する防御を強化する必要があります。

- 組織は、ランサムウェア攻撃への曝露とその潜在的な影響を最小限に抑えるために、いくつかの多層的なアクションを実行できます。 Black Bastaを妨げる具体的な推奨事項はありませんが、様々なサイバーセキュリティ組織や出版物からの軽減策・対策・侵害の兆候、およびその他の行動方針のサンプルが示されています。

参考情報

- BlackBerry「Black Basta」

- U.S. Department of Health and Human Services Health Sector Cybersecurity Coordination Center (HC3):「HC3 Threat Profile: Black Basta」

- Trend Micro「Threat Actor Groups, Including Black Basta, are Exploiting Recent ScreenConnect Vulnerabilities」

- トレンドマイクロ社「Black Bastaを含むランサムウェアグループがScreenConnectの脆弱性を悪用」

- Sentinel One「Black Basta Ransomware: In-Depth Analysis, Detection, and Mitigation」

- MITRE ATT&CK「Black Basta」

- VMWare「ESXi-Targeting Ransomware: The Threats That Are After Your Virtual Machines (Part 1)」

- uptycs「Cross-Platform Evolution: Black basta Ransomware Expands to Target ESXi Systems」