会社経営をされている方や情報セキュリティ担当者、情報セキュリティに興味がある方は、ランサムウェアによる被害が拡大していることを受けて、「自分たちの会社は大丈夫なのだろうか?」と不安に思うこともあるのではないでしょうか?

この記事では、「ランサムウェア攻撃への対策方法」についてセキュ塾講師でもあるセキュリティエバンジェリスト「面和毅」講師に解説していただきます。

誰でも無料で参加できるハッキング体験会の参加者募集中!!

ランサムウェア攻撃とは

「ランサムウェア」と聞いて、皆さんは何を感じるでしょうか?

「ウイルスなの?」「感染したらどうなるの?」と感じたり、対策も「実行したら暗号化されちゃうから実行しなければ良いんでしょ」「ランサムウェアへの感染を防げば大丈夫なんでしょ」等、考えていらっしゃる方も多いと思います。

まず、それらの「ウイルスの一種で、実行したら身代金を取られちゃうから実行しなければ良いんでしょ」という概念を一旦忘れてしまってください。

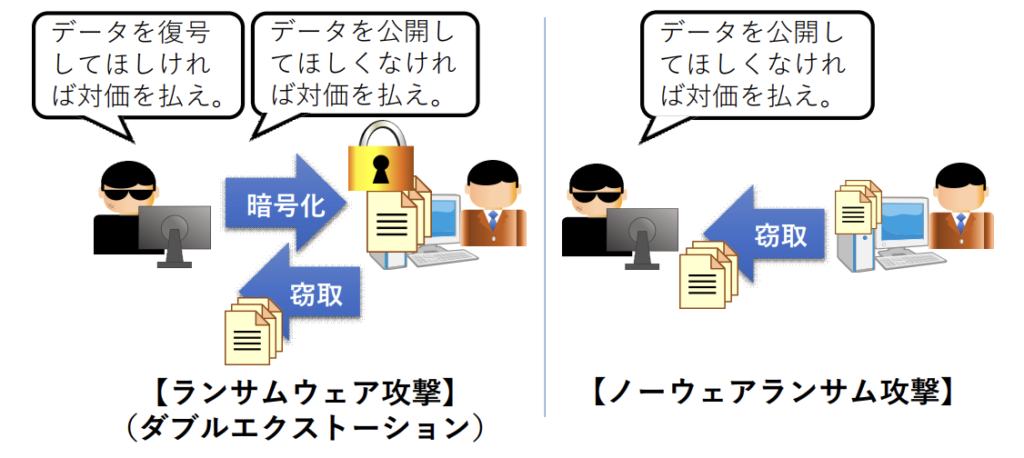

最近のランサムウェア攻撃では、多くの場合「データの窃盗」を行なってから「ファイル・ディスクの暗号化」を行い、その2つを用いて被害者を脅迫する「二重脅迫型」が主流となっています。

そのため、「ランサムウェア攻撃」と「ランサムウェア」の関係性に関しても

- 金銭目的で企業などに侵入して身代金を奪うために「データの窃盗」を行う攻撃がある。

- 「ランサムウェア」(や、それに類したマルウェア)は、上記の攻撃を行なった後に、ファイルを暗号化して脅迫目的で使用されるものであり、あくまでも「ツールの一つ」である。

と認識を改めて頂いた方が、以降の話を理解する上で良いと思います。

ランサムウェア攻撃の侵入経路

先にも「認識を改めた方がいい」という話をしましたが、現在はランサムウェア攻撃の侵入経路からその攻撃経路まで、昔のいわゆる「メールについていたファイルを実行したらディスクの中身が暗号化されちゃった」というものとは変わってきています。

以下ではそれらを見ていき、ランサムウェア攻撃をどの様に防いでいくかを考えていきます。

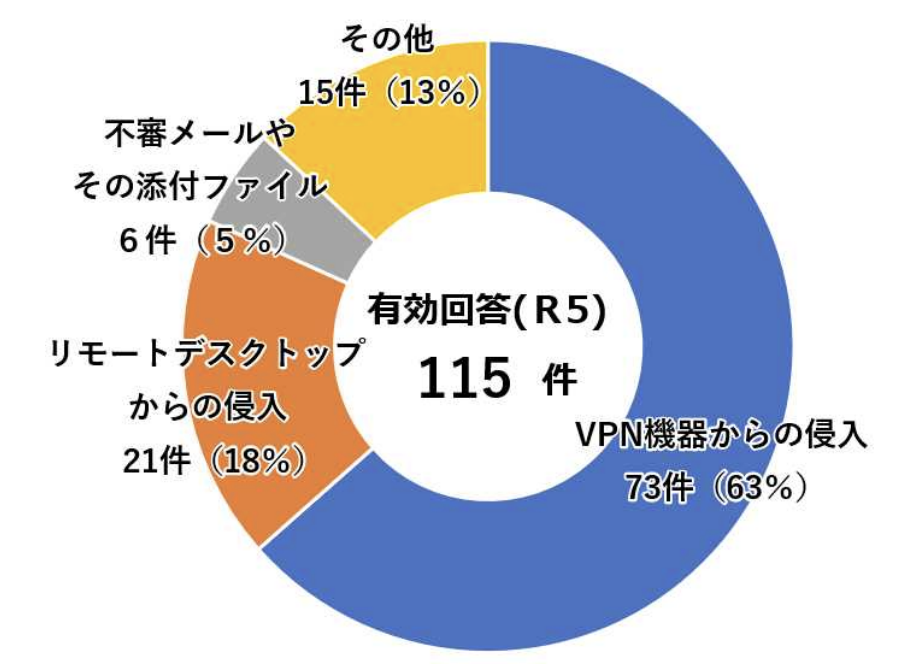

ランサムウェアの侵入経路(警察庁調べ)

下記は警察庁の「令和5年におけるサイバー空間をめぐる脅威の情勢等について」の情報です。

これを見てもわかる通り、近年では「メールに添付されたファイルから侵入」というケースは少数派となっており、VPN機器やリモートデスクトップ(RDP)の脆弱性を突いて被害者ネットワーク内部に侵入してくるケースが大多数になっています。結局、昔の様な

- メールに添付された何らかの怪しいファイルを実行することで、ランサムウェアに感染してディスクが暗号化され、身代金の要求がくる。

というケースから

- 被害者ネットワーク内部に入り込んで重要な情報を窃取。その後、ファイルを暗号化するためにランサムウェアをばら撒いて、「窃取した情報」と「ファイルの復号」をダシに恐喝してくる。

という形に攻撃自体が変化しているのがわかると思います。

また昨今では、情報窃取をして身代金を恐喝するがファイルは暗号化しないという、「ノーウェアランサム攻撃」というものも出てきています。こうなってくると、「ランサムウェア攻撃」という言葉自体が適切では無く、「データ窃取攻撃」と言い換えた方が良いかもしれませんね。

ランサムウェアを使わないランサムウェア攻撃なんて何だかおかしいね!

ランサムウェア攻撃の攻撃経路(CERT-NZの情報から)

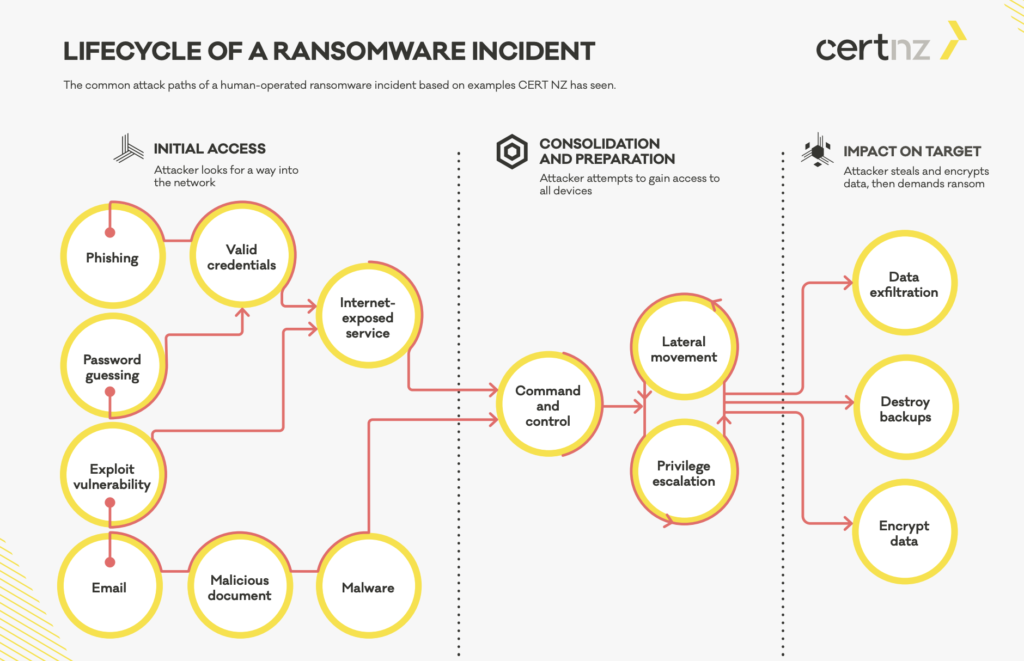

「ランサムウェア攻撃」がどの様に標的組織のところにやってくるのか、という攻撃経路をまとめた情報が、ニュージーランドのCERT-NZから公開されています。こちらはCERT-NZが確認した事例を元にまとめた情報のため、非常に参考になります。

まずは、CERT-NZの公開している画像(LIFECYCLE OF A RANSOMWARE INCIDENT)を見てみましょう。

この図は、CERT NZが把握した例に基づいたランサムウェア攻撃の一般的な攻撃経路を示しています。この図は左から3つのフェーズに分かれています。

- INITIAL ACCESS (初期アクセス)

- 攻撃者が標的ネットワークへの侵入方法を探し、侵入してくるフェーズになります。一般的な侵入経路の入り口としてはフィッシング・パスワード推測・脆弱性の悪用・電子メールが示されています。

- 例えば、フィッシングの被害に遭い、有効なクレデンシャルが漏れ、インターネットに公開されているサービスなどに使われることにより、被害者の中のネットワーク内に侵入してくる等の一連の動きがまとめられています。

- CONSOLIDATION AND PREPARATION(統合と準備)

- 攻撃者がC&Cや水平移動(ラテラルムーブメント)・特権昇格などを駆使して、標的ネットワーク内のあらゆる機器にアクセスしようとするフェーズを示しています

- IMPACT ON TARGET(標的への影響)

- 実際に標的に影響があるフェーズになります。データの外部への持ち出し(漏洩)・バックアップの削除・データの暗号化などになります。

この一連の動作の中で、いわゆる「ランサムウェア」が絡んでくるのは最後の「IMPACT ON TARGET」での「データ暗号化」になります。また、 「CONSOLIDATION AND PREPARATION」でもランサムウェアを使用して水平移動する場合があります。

LockBit 2.0の攻撃経路(FBI/CISAの情報から)

次に、FBIが出した「FBI Flash: Lockbit 2.0 (PDF)」を見てみましょう。ここでは代表的なランサムウェアであるLockBit 2.0の動きを説明していますが、

- (意訳)LockBit 2.0 の攻撃者は、被害者のネットワークに侵入した後、Mimikatz などのオープンなツールを使用して権限を昇格します。次に、脅威の攻撃者は、オープンなツールとカスタムツールの両方を使用してデータを盗み出し、その後 Lockbit マルウェアを使用して暗号化します。

とある様に

- ネットワーク機器やRDP製品の脆弱性をついて、被害者のネットワークに侵入する。

- データを盗み出す(この際にはrcloneなどオープンになっているソフトウェアを使用する事がある様です)。

- LockBitをばら撒いてデータを暗号化する。

というステップを踏んでいます。LockBit自体がばら撒かれるのは、最後の「暗号化」部分であることに注意してください。この「暗号化」は一連の作業の最後のフェーズになります。

ランサムウェアグループ「LockBit」は2019年に出現し、それ以来重大な脅威をもたらしている脅威アクターです。

ランサムウェア攻撃の対策方法

今までの「ランサムウェア攻撃」に関する説明を踏まえて、ランサムウェア攻撃を防ぐ方法を解説します。簡単に言ってしまうと、最初にお話しした様に過去のウイルス・マルウェア対策の延長とは異なると再認識し、「多層防御を心がける」ということになります。

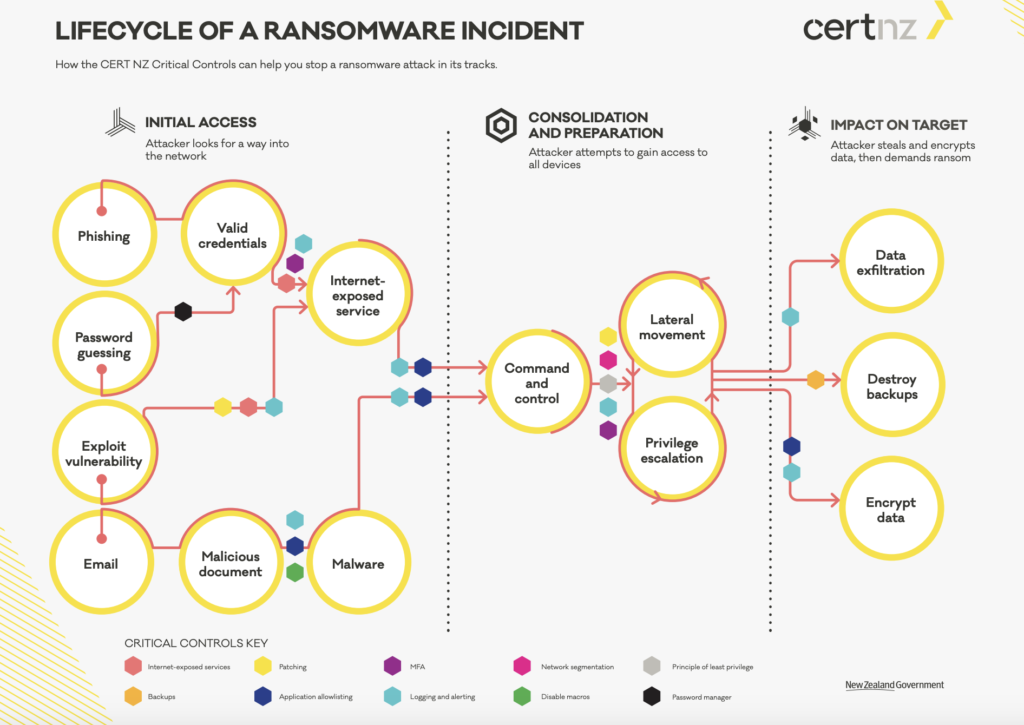

ランサムウェア攻撃の攻撃経路で防ぐ方法を考える(CERT-NZの情報から)

先述したCERT-NZの「CERT-NZ: How ransomware happens and how to stop it」では、ランサムウェア攻撃経路の図と、それぞれの経路でどの様にランサムウェア攻撃を防いで行けば良いかがまとめれられていますので、こちらを参考にしたいと思います。

1. INITIAL ACCESS(初期アクセス)

「1. INITIAL ACCESS(初期アクセス)」ですが、攻撃者が被害者のネットワークへの侵入方法をどのように探して実行していくかが書かれているので、これを踏まえて

- 社内でインターネットに公開されているサービスを特定し保護する

- パッチの適用とファームウェア・ソフトウェアの更新

- 多要素認証が可能なものは有効にする

- マクロを無効にする

- アプリケーションをホワイトリスト方式にして管理する

- ログの監視管理とアラートの監視をきちんと行う

- パスワードマネージャーを使用して十分な長さのパスフレーズを設定する

などが推奨されています。

例えば、メールから不正なドキュメントが添付されており、それを実行してマルウェアが実行されるというルートを例に取ってみましょう。図を見てわかる通り、悪意のあるドキュメントからマルウェア実行に至りますので、その間で「ホワイトリスト方式によるアプリの実行+マクロの無効化+何かあった際のログ監視管理とアラート通知」を適切に行うことで、ランサムウェア攻撃をこの段階で防いだり、攻撃があったということを認知する事が出来る様になります。

また、これらに加えて、フィッシングやメールによる感染の経路もあるため、筆者としては

- フィッシングやメールに関してのユーザ教育を行う

も付け加えたいと思います。

2. CONSOLIDATION AND PREPARATION(統合と準備)

次に「2. CONSOLIDATION AND PREPARATION(統合と準備)」ですが、このフェーズでは攻撃者がC&Cサーバ(サイバー攻撃において司令塔となる、インターネット上の攻撃者のサーバ)との通信・横方向の移動(被害者ネットワーク内部で他のサーバにどんどんアクセスしていくこと)・特権昇格・全てのデバイスへのアクセスなどが発生するため、

- アプリケーションをホワイトリスト方式にして管理する

- ネットワークのセグメンテーション

- 最小特権の原則を守って、サービスやユーザに不要な権限を与えすぎない

- ログの監視管理とアラートの監視をきちんと行う

などが推奨されます。

また、C&Cサーバとの通信もあるため、筆者としては

- Firewall/IDSなどによる不審な通信の監視とブロック

も加えたいと思います。

3. IMPACT ON TARGET(標的への影響)

このフェーズでは、データの漏洩・バックアップファイルの削除・データの暗号化など、標的に対しての影響がある部分になります。そのため、

- バックアップをこまめに取る

- アプリケーションをホワイトリスト方式にして管理する

- ログの監視管理とアラートの監視をきちんと行う

などが推奨されています。

ランサムウェア攻撃の対策方法(追記事項)

先述の様に、ランサムウェア攻撃はすでに単なる「暗号化されるウイルスに感染した」というものでは無くなっており、攻撃の入り口も様々になっています。そのため、単一のソリューションに頼るのではなく、様々な防御を重ね着する「多層防御」をお勧めします。

また、先のCERT-NZに加えて、筆者としては全体として

- 全体を通して、アンチウイルス製品やXDR製品を導入し、怪しいファイルや侵入の痕跡がないかを監視する。

も加えたいと思います。

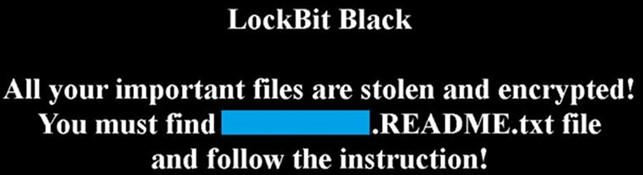

ランサムウェア感染を確認する方法

ランサムウェアは、その性質上、身代金を要求する必要があるために必ずテキストファイルなどを作成したり、暗号化されたファイルのアイコンを変更したりして「被害者が気づく様に」仕向けてきます。

ランサムウェア感染後の対策方法

下記は一般的に「ランサムウェア攻撃にあった」と気づいた時の対処法を箇条書きにしたものです。

- まず、メモリのダンプを取ったりフォレンジック調査を行う観点から、ランサムウェアに感染したPCやサーバは、電源は切らずにネットワークから切り離しましょう。クラウド上のインスタンスなども停止したりせずに、極力外部との接続を切り離す様にします。

- また、感染した事が判明したPCやサーバが接続されていたネットワーク全体がすでにやられている可能性があるため、感染している範囲を(なるべく)確認して隔離しましょう。そのネットワークはしばらく閉鎖して、他のPCやサーバに接続させない様にする必要があります。ネットワーク機器も電源を落としたり再起動させずに、接続を切るのに留めておきましょう。

- なるべく早く専門機関(会社が契約を結んでいるサイバー保険会社などから紹介してもらえる可能性があります)に連絡を取って、専門家の指示を仰ぎましょう。

- 所轄の警察に通報・相談しましょう。警察庁には「ランサムウェア被害防止対策」のページがあり、相談窓口の情報やその他のランサムウェアに関する情報がまとまっています。

誰でも無料で参加できるハッキング体験会の参加者募集中!!