この記事では、セキュリティエバンジェリスト「面和毅」が、有名なランサムウェアである「WannaCry」とは何かを解説します。感染症状や感染経路、感染予防の対策方法と感染後の対処方法、国内と国外の被害事例やそこから学ぶセキュリティなどについて知りたい方はチェックしてみてください!

「未経験からでもホワイトハッカーになれる!」実践的セキュリティスクール「セキュ塾」

- サイバーセキュリティ技術者育成コース(2024年10月生募集中)

- ホワイトハッカー育成コース(2024年10月生募集中)

WannaCryってどんなマルウェアなの?

WannaCry(別名Wcry, WannaCrypt0r, WannaCrypt)はランサムウェアのカテゴリに分類されるマルウェアの一種です。2017年の5月頃、世界規模でサイバー攻撃を引き起こし、150か国以上で数十万台のコンピューターが被害を受けました。WannaCryが与えた被害総額は40億ドルを超えると言われています。

WannaCryは主に下記のような特徴を持ちます。

- 「ワームの特徴」を持つランサムウェアで、「自己増殖」をしてネットワーク経由で感染を拡大させる

- Microsoft Windows の「SMBv1プロトコルの脆弱性」を悪用する

- データを暗号化して、身代金として暗号通貨「ビットコイン」を要求する

有害な動作を行う不正なソフトウェアやコードのこと。「ランサムウェア」もマルウェアの一種で、他には「ウィルス」、「ワーム」、「トロイの木馬」などが存在する。

ファイルを暗号化することで利用不可能な状態にして、そのファイルを元に戻すこと(復号)と引き換えに身代金を要求するマルウェアの一種のことです。

今まであまり標的にされてこなかった中小企業や個人が被害に遭ったこともWannaCryが注目を集めた要因の一つです!

WannaCryの仕組み

WannaCryは 2 つの異なるコンポーネントで構成されています。1 つは暗号化と脅迫に使う機能を提供し、もう1つはMicrosoft WindowsのSMBv1プロトコルの脆弱性(CVE-2017-0144: リモート攻撃者が細工されたパケットを用いて任意のコードを実行できる)を悪用する「EtenalBlue」と呼ばれるエクスプロイトを利用する機能になります。

ハードウェア・ソフトウェア、システムなどの部品や構成要素のこと。

OSやソフトウェアなどの脆弱性(セキュリティの欠陥)を突いた攻撃や、脆弱性を狙う不正なプログラムのことです。

WannaCryを構成しているのは、「暗号化と脅迫の機能」と「WindowsのSMBv1プロトコルの脆弱性を悪用する機能」なんですね!

EternalBlue

Tenable: MS17-010: Security Update for Microsoft Windows SMB Server (4013389) (ETERNALBLUE) (ETERNALCHAMPION) (ETERNALROMANCE) (ETERNALSYNERGY) (WannaCry) (EternalRocks) (Petya) (uncredentialed check)によると、このCVE-2017-0144を悪用するEternalBlueと呼ばれるエクスプロイトに加えてEternalChampion(CVE-2017-0146), EternalRomance(CVE-2017-0145), EternalSynergy (CVE-2017-0143)というエクスプロイトが2017/04/14にShadow Brokersと呼ばれるハッカー集団により公開されました。WannaCryはこの中の「EternalBlue」と呼ばれるエクスプロイトを使用しています。

この「EternalBlue」ですが、TrendMicro社の 「WannaCry」を拡散させた脆弱性攻撃「EternalBlue」の仕組みを解説で動作が詳しく解説されています。かいつまんで概略だけ記すと、CVE-2017-0144は

- WindowsSMBv1 のコード内のカーネル関数「srv!SrvOs2FeaListSizeToNt」がFEA リストのサイズを計算し、受け取った FEA リストのサイズを更新する。

- この時、間違ったデータ型への型変換により、FEA のサイズが元の値より大きくなる。

- 不正確なリストサイズにより、処理時にオーバーフローが発生する。

という脆弱性だったため、これを利用して攻撃者がリモートから改変したパケットを攻撃対象に送信することで、攻撃対象のマシン上で意図したコードを実行させています。

WannaCryの解析

WannaCryの解析は、Mandiant社の WannaCry Malware Profile に詳しく載っていますので、こちらをまとめましょう。

- あるマシン上でマルウェアが起動されると、InternetOpenUrl を使用してキルスイッチドメイン(iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea[.]comなど幾つかあります)への接続を試みます。接続が可能な状態であれば、マルウェアは停止します。

- 接続に失敗した場合、マルウェアはプログラムに渡された引数をチェックして動作します。引数の数がゼロの場合、マルウェアはそのマシン上にマルウェアをインストールします。それ以外の場合はサービスモードに入ります。

- サービスモードでは、前述の「EternalBlue」を利用してリモートの別のマシンに感染を広げていきます。

- 一方、ローカルのマシンにマルウェアがインストールされると必要なファイルを展開していき、ユーザファイルやその他アクセス可能なファイルを暗号化していきます。

- 暗号化が終わると、ユーザに脅迫画面を表示し、Bitcoinで身代金を支払う様に要求します。

WannaCryの一連の感染動作を見てわかる通り、一度起動されたWannaCryがネットワーク内に残ってしまうと、そのWannaCryが脆弱性を用いて他のマシンに自動的に感染して自己増殖していってしまうため、「ユーザが怪しいファイルの実行などをしていなくても感染が止まらない」事が特徴です。そのため、WannaCryはワームとしての特徴も持っているとされています。

WannaCryの特徴の一つに自己増殖が可能なことがあります。そのため、ランサムウェアとワームの特徴を併せ持つといわれているんですね!

WannaCryに感染した場合の被害

ここでは、WannaCryに感染した場合に考えられる被害について紹介していきます。

ファイル暗号化によるシステム障害

WannaCryに感染すると、ファイルが暗号化されてしまいます。そうなれば通常通りに業務を行うことは難しくなります。

運営しているサービスや製造業務をストップせざる負えない場合もあるでしょうし、医療システムにまで感染が広がれば人命に関わるような事態に繋がりかねません。

英国などで病院が閉鎖されたりと、実際に人命に関わるような事態になっているようです…

身代金の要求や調査・復旧によるコスト負担

業務に支障が出ることを避けるために、脅迫に屈して身代金を支払ってしまえば経済的な被害を受けることになります。ちなみに身代金を支払ったからといって、必ずデータの復号化がされるわけではありません。

また、感染端末が増えると調査・復旧のコストも莫大なものになる可能性があります。

感染が拡大すると経済的な被害も増えますし、復旧にかかる時間も馬鹿になりません!

会社の信用失墜

感染が広がり顧客情報などが流出すれば、会社の信用を落とすことになります。

また、WannaCryは自動的に感染を広げていきます。感染端末をネットワークから遮断しなければ、内部だけでなく外部にまで感染被害が及ぶ可能性もあります。

自分の端末から取引先に感染が広がるなんて考えただけでも…

WannaCryの影響と被害事例

WannaCryにより暗号化が行われると、復号キーと引き換えにビットコインで身代金の支払いが要求されます。身代金は当初300ドルでしたが、600ドルにまで値上げされていた様です。

こちらの身代金ですが、ZDNetの記事「 ランサムウェア「WannaCry」、支払われた身代金額は小規模?」によると身代金の支払いに応じたのは0.1%未満でその総額は48.86ビットコイン(およそ10万ドル)と、この種のランサムウェア攻撃にしては少額だった模様です。

しかしその猛威は凄まじく、WannaCryの攻撃は病院・企業・政府機関など様々な組織に影響を与えました。また、「EternalBlue」というWindowsの脆弱性を悪用したエクスプロイトを使用していたため、MicrosoftはWindows XPや2003等のサポート終了製品に対しても緊急パッチをリリースしました。

このWannaCryの騒動は、サイバーセキュリティの重要性と、脆弱性から保護するために定期的なパッチ適用が必要という意識をユーザに知らしめました。

WannaCryが世界に与えた影響は凄まじいものですね!

日本の被害事例

WannaCryですが、日経クロスネットの「国内襲い始めたWannaCry、日立やJR東など600カ所2000端末で感染」によると日立製作所やJR東日本、イオンなどで感染が見られた様です。

日本での被害件数は海外と比べると少ないものではあったそうです。

それでも対岸の火事とはいきません!

海外の被害事例

WannaCryの海外での被害事例ですが、Cloudflare社の「What was the WannaCry ransomware attack?」によると、FedEx, Honda, Nissan, イギリスのNational Health Service (NHS)などが被害に遭っています。

WannaCryに感染した場合の対処方法

既に殆どのWindows製品では、きちんとパッチを当てていればWannaCryに感染しません。気になる場合には、Microsoft社の「MS17-010 がインストールされたことを確認する方法」を読んで、ご自身のPC・サーバにパッチが当たっているかを確認しましょう。

また、万が一WannaCryに感染してしまった場合には、一般的なランサムウェアと同じ様に

- 該当のPCのケーブルを抜いたり、無線で接続しているのならWi-Fiをオフにして感染端末のネットワーク接続を切断して隔離します。

- 次に感染源を確認して、感染がこれ以上拡大しない様な処置を取ります。

- 専門家に連絡します。会社で使っている端末などの場合には、会社の専門部署に連絡します。個人で使用している端末の場合には、「日本サイバー犯罪対策センター事務局(ランサムウェア被害通報受付)」などの専門の受付窓口に通報しましょう。

まずはやるべきことは、感染症状が見られる端末をネットワークから切断です!

WannaCryへの感染対策とまとめ

一般的なランサムウェア・マルウェアに言えることですが

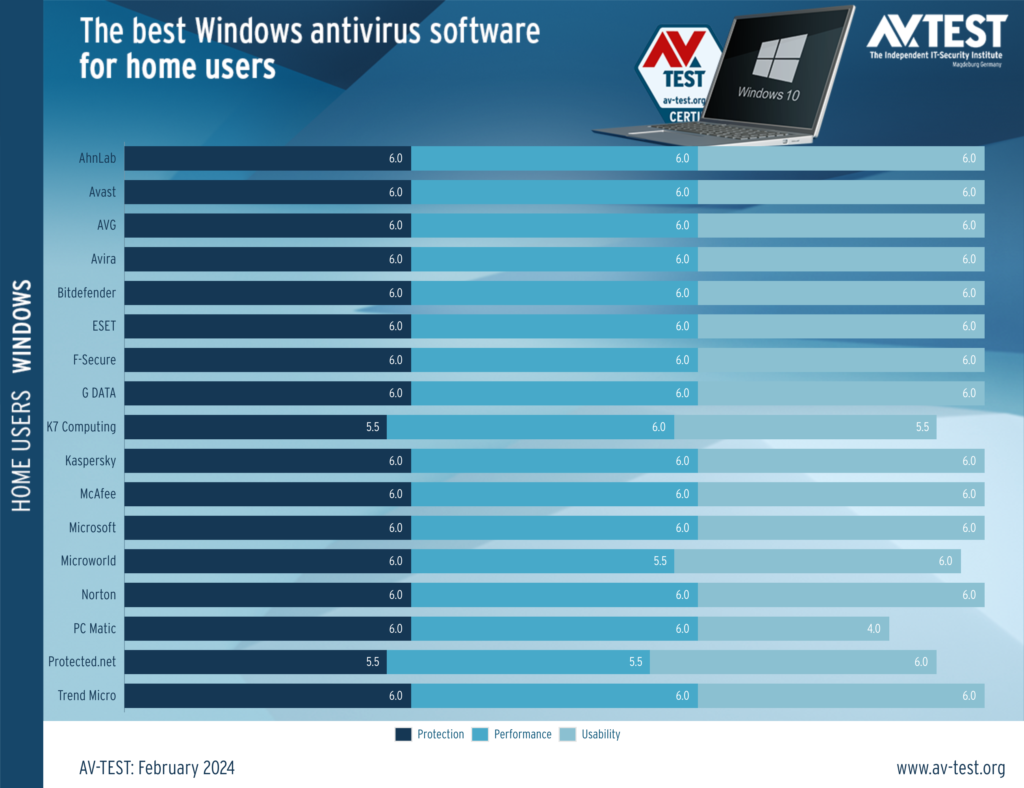

- アンチウイルスソフトを入れておく。Windowsであれば最近はMicrosoft Defenderでも十分にウイルスを検知してくれます。筆者もよく相談を受けますが、最近はどのアンチウイルスソフトを使っても検知率は下記の様にそれほど変わりません。

- 常にパッチを更新して、最新の状態にバージョンアップしておきます。どうしてもパッチを当てられない理由が無い限りは、パッチの自動更新をしておくべきです。パッチが当てられない場合には、そのPCはWindowsファイアウォールなどの他の手段で保護するしかなくなりますが限界があります。

- こまめにバックアップを取る様にしてください。バックアップも、常に端末にメディア(外付けハードディスクやNASなど)を接続しておくのではなく、バックアップが終わったら接続を外しておきましょう。また、取得したバックアップをリストアしてきちんと動作するかのテストも、忘れずにしておきましょう。

アンチウィルスソフトの検知率がどれも似たり寄ったりなのは驚きですね!

ホワイトハッカーになるなら「セキュ塾」

ヒートウェーブITアカデミーが運営する「ホワイトハッカー養成」をコンセプトにした実践的セキュリティスクール「セキュ塾」では、受講生を募集しています!

いずれも、業界トップクラスのエンジニアが講師を務める、ハンズオン形式でハッキングやセキュリティの技術を学ぶことができる講座になっています。

しかも、経済産業省のリスキリング支援事業に採択された講座なので、最大で受講料の70%が給付金としてキャッシュバックされます‼

また、「セキュ塾」は多数のセキュリティ企業様と提携しており、受講生の方への就職紹介も行っております!

- サイバーセキュリティ技術者育成コース(2024年10月生募集中)

- ホワイトハッカー育成コース(2024年8月生募集中)

.png)

◇関連記事紹介◇

この記事をお読みいただきありがとうございます。

セキュリティ分野の教育には強く自信を持っていますので、

興味がある方はぜひ「セキュ塾」の無料カウンセリングを利用ください!

参照リンク

- cve.org: CVE-2017-0144

- Tenable: MS17-010: Security Update for Microsoft Windows SMB Server (4013389) (ETERNALBLUE) (ETERNALCHAMPION) (ETERNALROMANCE) (ETERNALSYNERGY) (WannaCry) (EternalRocks) (Petya) (uncredentialed check)

- TrendMicro: 「WannaCry」を拡散させた脆弱性攻撃「EternalBlue」の仕組みを解説

- Mandiant: WannaCry Malware Profile

- ZDNet: ランサムウェア「WannaCry」、支払われた身代金額は小規模?

- 日経クロスネット:国内襲い始めたWannaCry、日立やJR東など600カ所2000端末で感染

- Cloudflare: What was the WannaCry ransomware attack?

- Microsoft: MS17-010 がインストールされたことを確認する方法

- JC3: 日本サイバー犯罪対策センター

- AVTest: The best Windows antivirus software for home users

この記事をお読みいただきありがとうございます。

セキュリティ分野の教育には強く自信を持っていますので、

興味がある方はぜひ「セキュ塾」の無料カウンセリングを利用ください!